- Настраиваем root доступ Astra Linux Common Edition через SSH

- Права суперпользователя root в Linux: полный обзор

- Предназначение root-прав в Linux

- Безопасность использования прав суперпользователя

- Команда sudo и примеры ее использования

- Переключение на суперпользователя

- Предоставление и отзыв прав суперпользователя

- Создание нового пользователя с root

- Для существующей учетной записи

- Откат прав суперпользователя

- Астра линукс вход под администратором

- Руководство администратора ОС «Astra Linux Special Edition»

Настраиваем root доступ Astra Linux Common Edition через SSH

Не знаю это ошибка разработчиков или специально так сделано, при установке операционной системы Astra Linux Common Edition релиз «Орел» версия 1.11, нам не дали возможности указать пароль от учетной записи root, а без прав администратора мы не сможем настраивать операционную систему.

В этой статье опишу как изменить пароль от учетной записи root через командную строку.

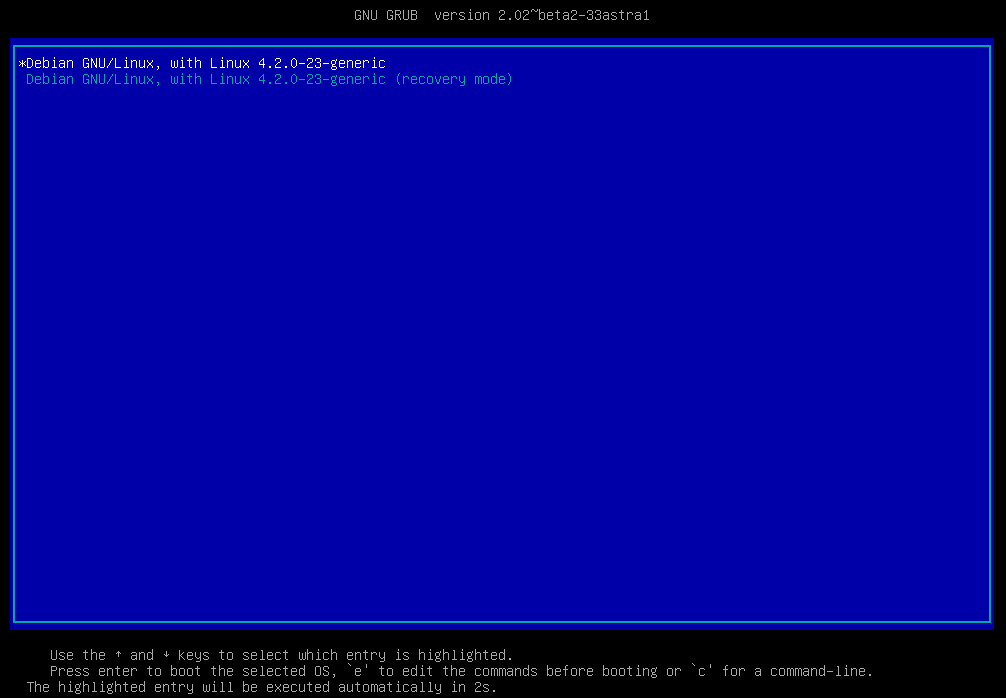

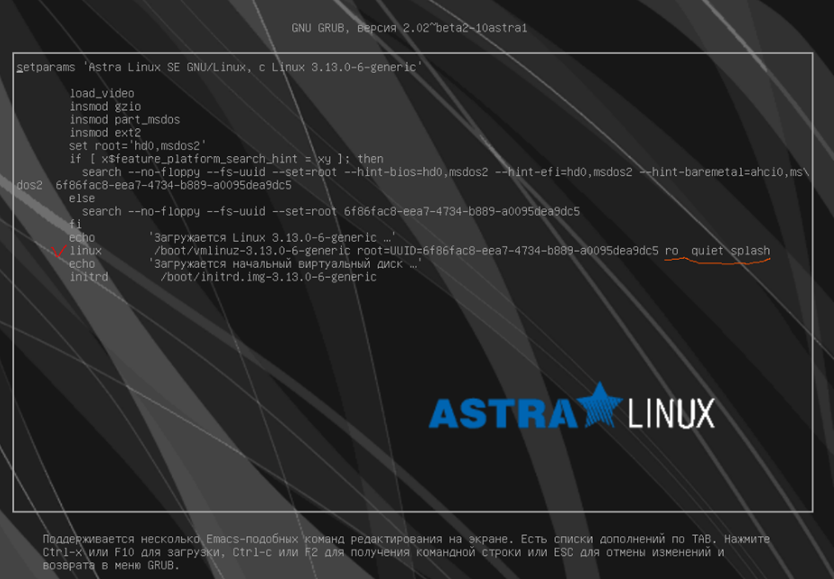

При загрузке операционной системы, в момент выбора типа загрузки нужно нажить клавишу с буквой e для входа в меню загрузки ОС.

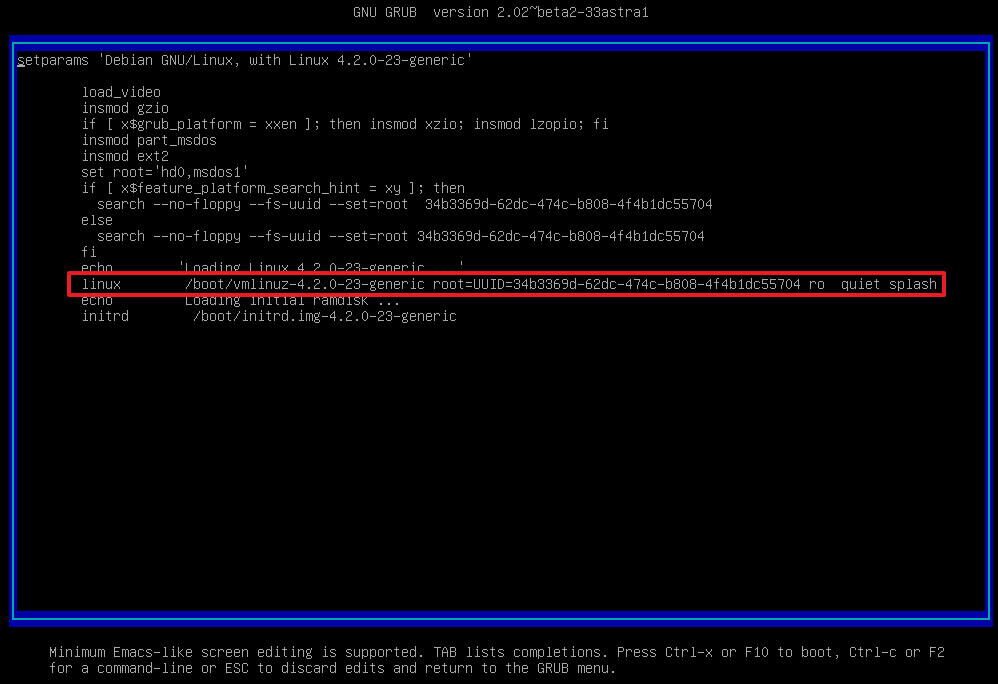

В меню загрузки ищем стоку которая начинается с «linux»

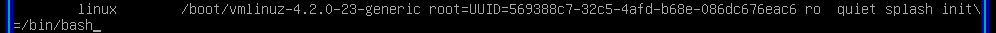

И в конце стоки дописываем код init=/bin/bash

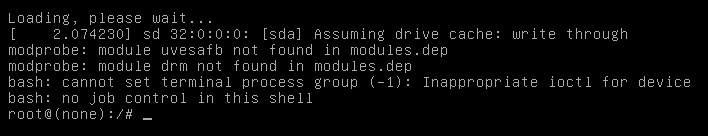

Жмем F10, ждем загрузки ОС и попадаем в операционную систему под учетной записью root

Прописываем следующие команды:

Перемонтируем корневой раздел в режим RW

mount –o remount,rw /

Возвращаем корневой раздел в режим только чтения RO

mount –o remount,ro /

Перезагружаем виртуальную машину и проверяем повышение прав, теперь у нас есть возможность полноценно производить настройку операционной системы Astra Linux Common Edition

Источник

Права суперпользователя root в Linux: полный обзор

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Давайте детально обсудим, что может суперпользователь в Linux, как настроить root и для чего нужна команда sudo .

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

- чтение, запись и изменение любых атрибутов пользовательской папки;

- то же самое и для каталога /tmp ;

- выполнение программ в любом месте, где нет ограничений;

- чтение файлов с соответствующим атрибутом для всех пользователей.

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

Если же вы желаете использовать сразу несколько команд, например, введя sudo cat file.txt | grep text > file.txt , появится ошибка, поскольку при выполнении второй команды права суперпользователя отсутствуют, а значит, запись в файл невозможна. Решается такая ситуация добавлением sudo перед каждым выражением.

В следующем разделе статьи речь пойдет о передаче прав суперпользователя, что тоже реализуемо при помощи sudo . Я рассмотрю два полезных аргумента. Советую ознакомиться с ними, если хотите упростить выполнение действий через Терминал.

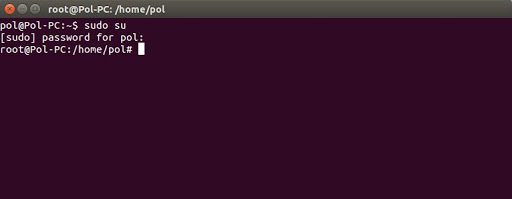

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i . В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su , но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- — , -l , —login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6 . Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo . Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

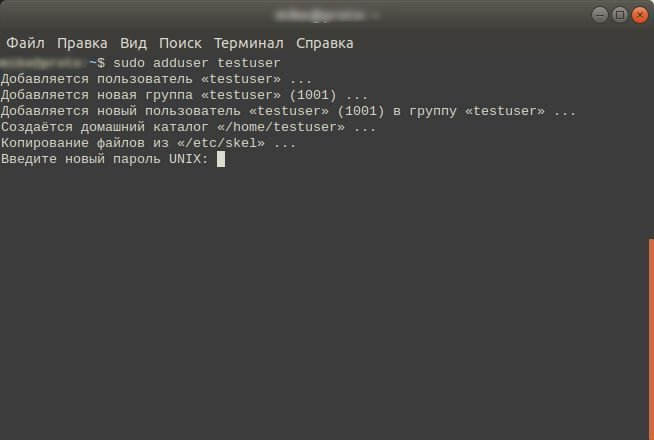

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

- Откройте Терминал и введите команду sudo adduser user (user замените на нужное имя пользователя).

- В консоли появятся инструкции по созданию нового пользователя. Присвойте пароль и подтвердите действие, чтобы завершить создание.

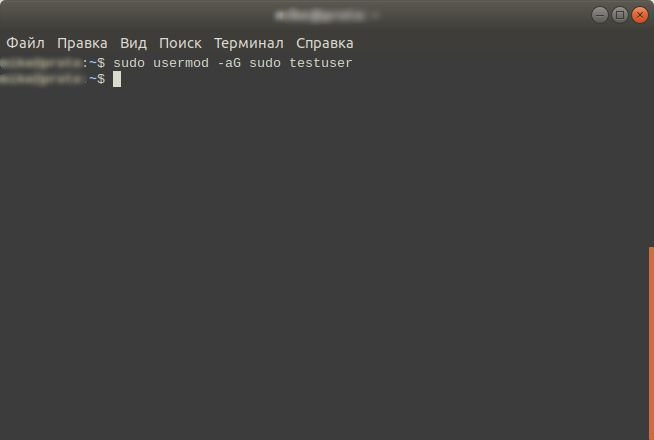

- Добавьте новую учетную запись в группу sudo, введя sudo usermod -aG sudo user ( user здесь тоже понадобится заменить).

- Проверьте выполненные действия, переключившись на новую учетную запись через su testuser . Для подтверждения введите пароль (при вводе символы не отображаются на экране).

- Выполните любую команду с sudo и убедитесь, что все прошло успешно.

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

Используйте предыдущую инструкцию для проверки внесенных изменений.

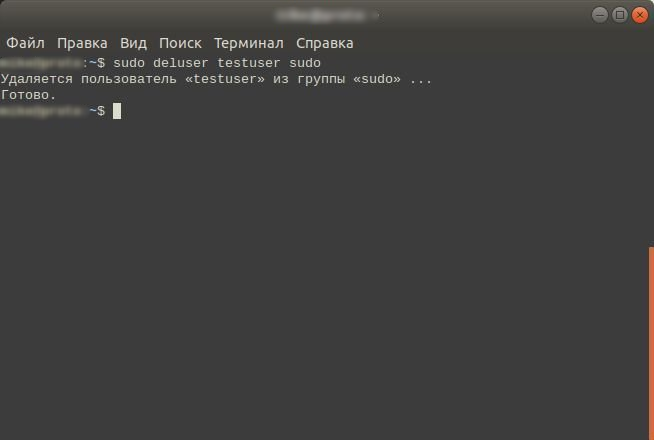

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.

Источник

Астра линукс вход под администратором

В дистрибутиве Astra Linux 1.6 Смоленск сделана новая настройка подсистемы распределения прав доступа пользователей. Теперь в момент установки дистрибутива невозможно задать пароль root. Вместо этого предлагается создать обычного unix-пользователя с именем, отличным от root (и имя admin тоже, как выяснилось, использовать нельзя). И этому первому созданному unix-пользователю будут даны привелегии root.

Однако, чтобы воспользоваться привелегиями root, такой пользователь должен предварять команды администратора командой sudo. Это может повлиять на уже написанные скрипты автоматизации, которые подразумевают классическое использование пользователя root.

Поэтому, после установки дистрибутива Astra Linux 1.6 Смоленск, нужно уметь восстановить стандартную схему работы root. А говоря простым языком- восстановить пользователя root и задать ему пароль. О том, как это делать, написано в документе «Рекомендации по установке и настройке Astra Linux 1.6». Ниже дана выдержка из этого документа.

Установка пароля и прав для пользователя root

Установка пароля для пользователя root

В ходе установки Astra Linux 1.6 не определяется пароль для пользователя root. Для определения пароля пользователю root откройте графический терминал и выполните следующие команды:

Появится строка ввода пароля для root – введите пароль (пароль вводится вслепую, никаких символов не высвечивается). После ввода пароля и нажа-тия клавиши Enter появится строка повторного ввода пароля – повторите ввод пароля.

Восстановление прав пользователя root

Изначально в Astra Linux 1.6 пользователь root не имеет полный набор прав (например, он не может создавать каталоги в корне («/») или ставить пакеты). Для восстановления прав пользователя root выполните следующие действия:

1. Зарегистрируйтесь пользователем, созданным при установке системы

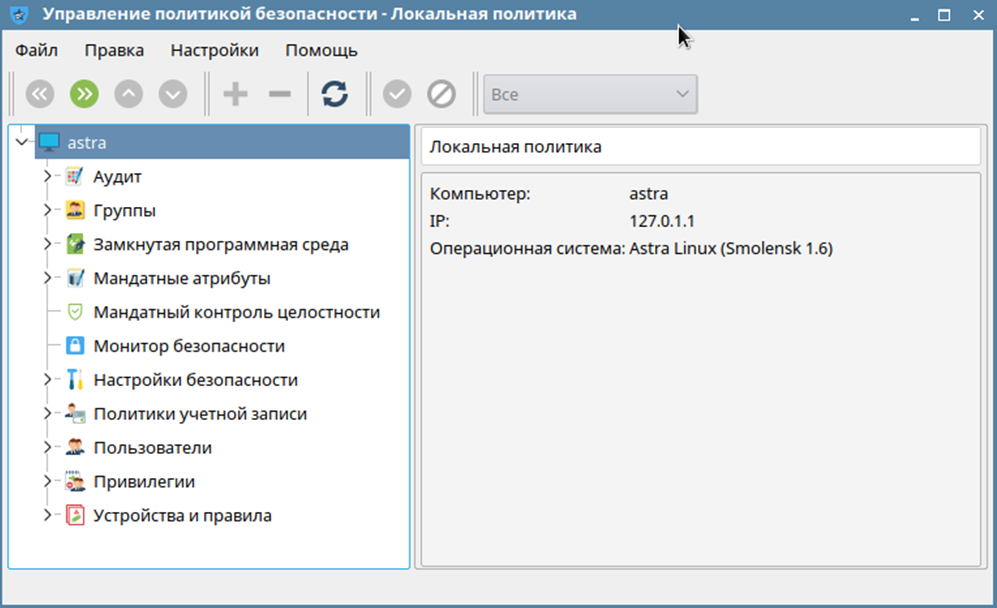

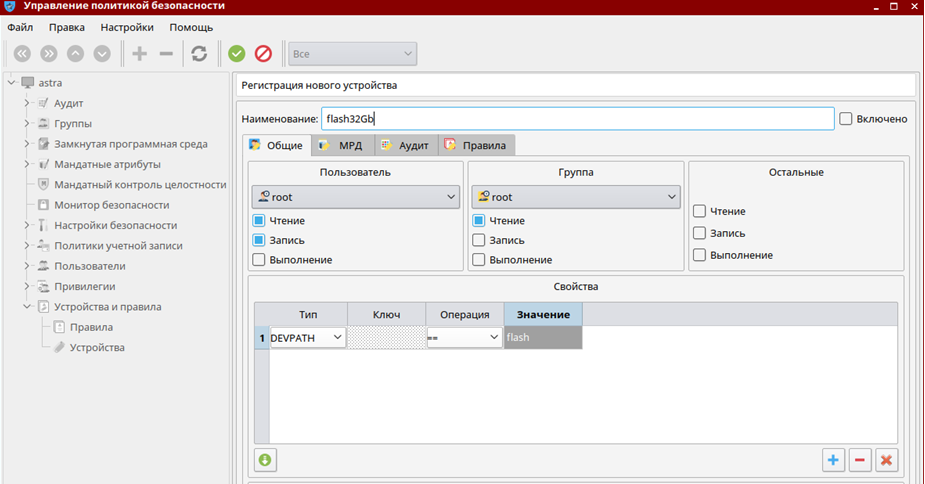

2. Нажмите Пуск –> Панель управления . Слева выберите раздел Безопасность , а справа Политика безопасности .

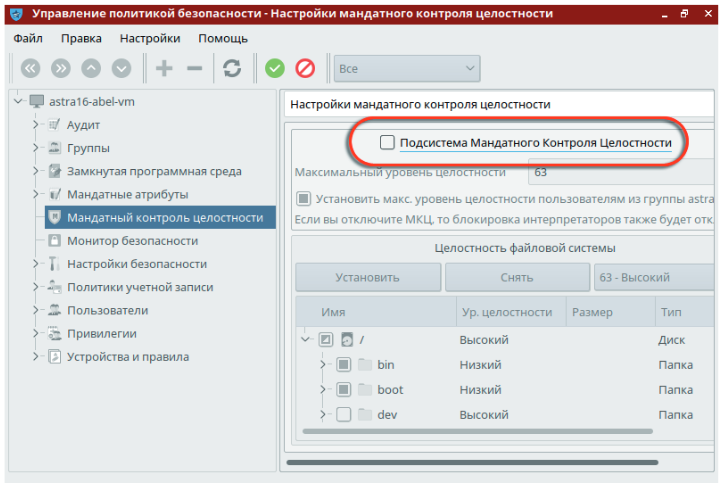

3. В открывшемся окне Управление политикой безопасности выберите слева пункт Мандатный контроль целостности и снимите «галочку» с настройки Подсистема Мандатного Контроля Целостности .

4. Подтвердите изменения, нажав на кнопку с зеленой галкой.

5. Дождитесь применения изменений.

6. Откажитесь от перезагрузки, она будет выполнена чуть позже.

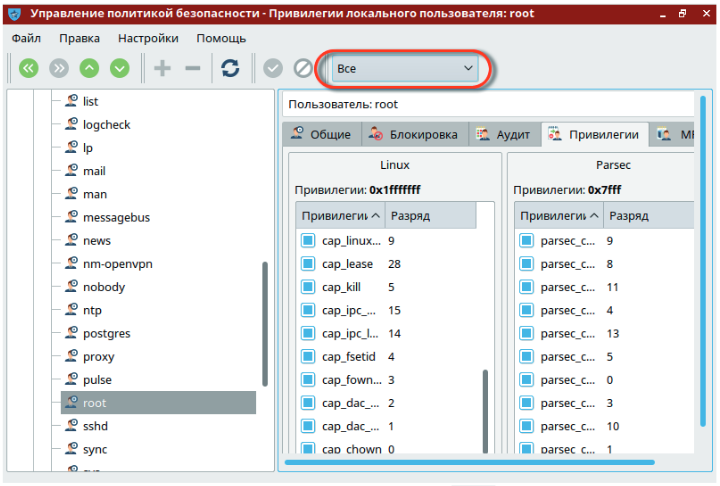

7. В окне Управление политикой безопасности выберите слева пункт Пользователи .

8. На панели инструментов в верхней части окна справа поменяйте пере-ключатель с положения Обычные на Все .

9. В левой части разверните список Пользователи и выберите значение root .

10. В правой части окна выберите вкладку Привилегии и включите все привилегии, установив все «галочки» в обоих столбцах Linux и Parsec .

11. Подтвердите изменения, нажав на кнопку с зеленой галкой.

12. Выполните перезагрузку системы.

Полная версия документации прикреплена к записи.

Источник

Руководство администратора ОС «Astra Linux Special Edition»

Введение

Назначение системы и область применения

Операционная системы (ОС) специального назначения «Astra Linux Special Edition» предназначена для построения автоматизированных систем в защищенном исполнении, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну с грифом не выше «совершенно секретно».

Комплекс средств защиты (КСЗ, подсистема безопасности PARSEC) предназначен для реализации функций ОС по защите информации от НСД и предоставления администратору безопасности информации средств управления функционированием КСЗ.

В состав КСЗ входят следующие основные подсистемы:

- модули подсистемы безопасности PARSEC, входящие в состав ядра ОС;

- библиотеки;

- утилиты безопасности;

- подсистема протоколирования (регистрации);

- модули аутентификации;

- графическая подсистема;

- консольный вход в систему;

- средства контроля целостности;

- средства восстановления;

- средства разграничения доступа к подключаемым устройствам;

- средства разграничения доступа к виртуальным машинам.

КСЗ обеспечивает реализацию следующих функций ОС по защите информации от НСД:

- идентификацию и аутентификацию;

- дискреционное управление доступом;

- мандатное управление доступом;

- регистрацию событий безопасности;

- ограничение программной среды;

- изоляцию процессов;

- защиту памяти;

- контроль целостности;

- обеспечение надежного функционирования;

- фильтрацию сетевого потока;

- маркировку документов;

- защиту среды виртуализации;

- контроль подключения съемных машинных носителей информации.

Перечень эксплуатационной документации, с которыми необходимо ознакомиться администратору

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 1. РУСБ 10015-01 95 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство администратора, часть 2. РУСБ 10015-01 95 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 1. РУСБ 10015-01 97 01-1;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство по комплексу средств защиты информации, часть 2. РУСБ 10015-01 97 01-2;

- Операционная системы специального назначения «Astra Linux Special Edition». Руководство пользователя. РУСБ 10015-01 93 01;

Подготовка к работе

Состав и содержание дистрибутивного носителя данных представлен в таблице

| Путь расположения и название дистрибутива | Назначение |

| smolensk-1.6-20.06.2018_15.56.gost | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма gost |

| smolensk-1.6-20.06.2018_15.56.iso | Образ ОС специального назначения «Astra Linux Special Edition». |

| smolensk-1.6-20.06.2018_15.56.md5 | Файл с контрольной суммой образа ОС специального назначения «Astra Linux Special Edition» созданой с использованием алгоритма md5 |

DVD-диск с дистрибутивом ОС содержит все необходимые файлы для выполнения полной или частичной установки на жесткий диск целевого компьютера, имеющего устройство чтения DVD-дисков. ОС можно также установить с USB-накопителя или по сети.

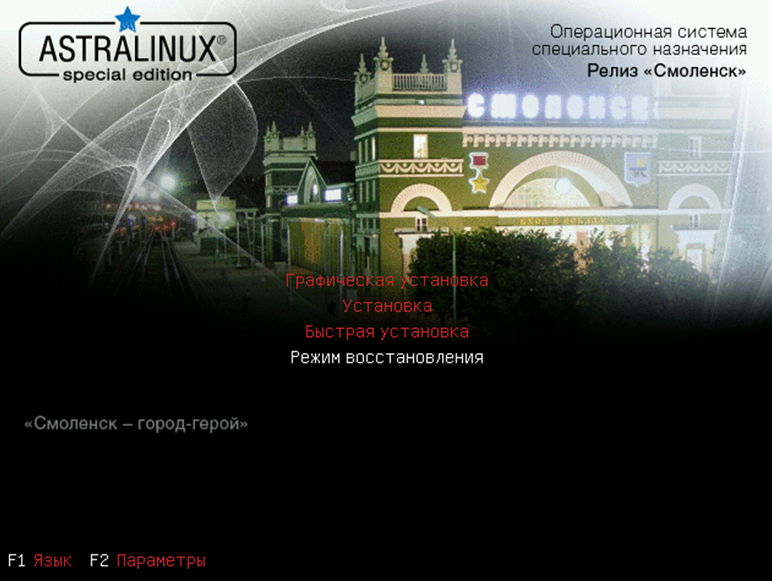

Установка с DVD-диска (запуск программы установки)

Выполнение программы установки ОС начинается с ее запуска, а затем, после выбора во входном меню конкретных параметров пользовательского интерфейса, начинается работа самой программы в интерактивном или автоматическом режимах.

В самом начале загрузки программы установки на экране монитора появляется логотип ОС, меню, переключатель «Русский» – «English» (для изменения языка меню). Меню программы установки содержит следующие пункты:

1) «Графическая установка»;

3) «Режим восстановления».

- В нижней части экрана приведен список функциональных клавиш, подключающих дополнительные возможности программы установки:

Чтобы начать установку ОС, следует выбрать пункт «Графическая установка» или «Установка» с помощью клавиш со стрелками на клавиатуре и нажать для запуска программы. Произойдет переход к программе установки в графическом или в текстовом режиме, соответственно.

Пункт «Режим восстановления» запускает ОС в текстовом режиме непосредственно

с DVD-диска с дистрибутивом ОС для использования при восстановлении нарушенной работоспособности уже установленной ОС.

После этого на экране будет показана командная строка загрузки, и можно будет ввести дополнительные параметры.

Программа установки в графическом и в текстовом режимах имеет одинаковую функциональность, т. к. в обоих случаях используются одни и те же модули, т. е. отличаются они только на уровне пользовательского интерфейса.

Для программы установки в графическом режиме требуется 1 ГБ свободного пространства на диске.

Графическая установка и первичная настройка

Для графической установки ОС необходимо:

- загрузить программу установки ОС с носителя;

- выбрать настройки программы установки и оборудования;

- активировать подключение к сети Ethernet;

- создать учетную запись и пароль пользователя;

- настроить время;

- создать и смонтировать дисковые разделы, на которые будет установлена ОС;

- выбрать и установить необходимое программное обеспечение (ПО). После установки базовой системы предоставляется возможность (при необходимости) выбрать дополнительное ПО для установки:

- базовые средства;

- рабочий стол Fly;

- приложения для работы с сенсорным экраном;

- средства работы в сети;

- офисные средства;

- СУБД;

- средства удаленного доступа SSH;

- защищенный web-сервер;

- средства виртуализации;

- средства мультимедиа;

- служба ALD;

- выбрать и установить (при необходимости) дополнительные настройки безопасности ОС;

- установить и настроить системный загрузчик Grub;

- загрузить установленную ОС в первый раз.

«Дополнительные настройки ОС» оставить настройки по умолчанию.

Описание дополнительных функции безопасности ОС:

1) «Включить режим замкнутой программной среды»

При выборе данного пункта будет включен механизм, обеспечивающий проверку неизменности и подлинности загружаемых исполняемых файлов формата ELF (см. РУСБ.10015-01 97 01-1);

2) «Запретить установку бита исполнения»

При выборе данного пункта будет включен режим запрета установки бита исполнения, обеспечивающий предотвращение несанкционированного создания пользователями или непреднамеренного создания администратором исполняемых сценариев для командной оболочки (см. РУСБ.10015-01 97 01-1);

3) «Использовать по умолчанию ядро Hardened»

При выборе данного пункта будет обеспечено использование средств ограничения доступа к страницам памяти (см. РУСБ.10015-01 97 01-1);

4) «Запретить вывод меню загрузчика»

При выборе данного пункта будет запрещен вывод меню загрузчика Grub. В процессе загрузки будет загружаться ядро ОС, выбранное по умолчанию;

5) «Включить очистку разделов страничного обмена»

При выборе данного пункта будет включен режим очистки памяти разделов подкачки swap (см. РУСБ.10015-01 97 01-1);

6) «Включить очистку освобождаемых областей для EXT-разделов»

При выборе данного пункта будет включен режим очистки блоков ФС непосредственно при их освобождении (см. РУСБ.10015-01 97 01-1);

7) «Включить блокировку консоли»

При выборе данного пункта будет блокирован консольный вход в систему для пользователя и запуск консоли из графического интерфейса сессии пользователя (см. РУСБ.10015-01 97 01-1);

8) «Включить блокировку интерпретаторов»

При выборе данного пункта будет блокировано интерактивное использование интерпретаторов (см. РУСБ.10015-01 97 01-1);

9) «Включить межсетевой экран ufw»

При выборе данного пункта будет включен межсетевой экран ufw и запущена фильтрация сетевых пакетов в соответствии с заданными настройками (см. РУСБ.10015-01 97 01-1);

10) «Включить системные ограничения ulimits»

При выборе данного пункта будут включены системные ограничения, установленные

файле /etc/security/limits.conf (см. РУСБ.10015-01 97 01-1);

11) «Отключить возможность трассировки ptrace»

При выборе данного пункта будет отключена возможность трассировки и отладки выполнения программного кода (см. РУСБ.10015-01 97 01-1);

12) «Отключить автоматическую настройку сети»

При выборе данного пункта будет отключена автоматическая настройка сети в процессе установки ОС;

13) «Установить 32-х битный загрузчик»

При выборе данного пункта из системы будет удален 64-х битный загрузчик EFI и установлен 32-х битный загрузчик EFI.

ВНИМАНИЕ! Выбор данной опции при установке на 64-х битную вычислительную машину с поддержкой EFI может привести к тому, что установленная система не загрузится.

Описание операций (Управление работой)

Описание программы «Управление политикой безопасности» (fly-admin-smc)

Программа предназначена для управления политикой безопасности (ПБ), а также управления единым пространством пользователя (ЕПП). В частности, позволяет управлять:

- пользователями, группами, настройками и атрибутами: мандатным разграничением доступа (МРД) пользователя, параметрами протоколирования, привилегиями, политикой срока действия пароля, политикой блокировки;

- базами данных Parsec (аудитом, мандатными атрибутами и привилегиями);

- политикой создания пользователей;

- настройками безопасности (устанавливать параметры монтирования для очистки блоков памяти при их освобождении, настраивать очистку разделов страничного обмена при выключении системы);

- параметрами подключения внешних устройств (учитывать носители и управлять их принадлежностью, протоколированием и мандатными атрибутам.

При работе с политиками безопасности программа выполняет те же действия, что консольная утилита ald-admin. Запускается в режиме администратора. Для вызова привилегированных действий запрашивается авторизация.

Главное окно программы содержит меню (Меню), панель инструментов (Панель инструментов) и боковую панель для навигации по дереву настроек ПБ (Панель навигации) с рабочей панелью справа.

Меню программы содержит следующие пункты:

- «Файл»:

- «Выход» — работа программы завершается;

- «Правка» — пунктами подменю добавляется/удаляется раздел в дереве настроек ПБ на боковой панели «Элементы» (Панель навигации), а также изменяются соответствующие ему значения параметров настройки:

- «Обновить» — содержимое панелей обновляется;

- «Удалить» (активируется при выделении раздела) — появляется окно с запросом на подтверждение удаления. После подтверждения или отмены окно закрывается и раздел, соответственно, удаляется или не удаляется;

- «Создать» (активируется при выделении раздела или объединения разделов) — позволяет создать новый раздел, а также рабочую панель с элементами настройки этого нового раздела. На панели «Свойства» появляется новая форма или вспомогательное окно для установки необходимых параметров;

- «Применить» — установленные настройки применяются;

- «Отмена» — отмена изменения настроек;

- «Настройки»:

- «Плагины» — открывается окно «Плагины и модули», во вкладках «Плагины» и «Модули» которого отображаются, соответственно, загружаемые плагины и модули, а в строке «Путь» отображается маршрутное имя каталога с файлами для их хранения. Управляющие элементы:

- [Изменить] — открывается диалоговое окно для установки нового имени каталога с файлами для хранения. После подтверждения или отмены окно закрывается, и новое имя каталога, соответственно, устанавливается или не устанавливается;

- [Закрыть] — окно закрывается;

- «Помощь»:

- «Содержание» — вызов окна справки;

- «О программе…» — вызов окна с краткой информацией о программе.

На панели инструментов располагаются подвижные панели с кнопками быстрой навигации по дереву функциональных категорий данных на боковой панели ([Перейти к родительскому элементу дерева], [Перейти к первому дочернему элементу дерева], [Перейти к предыдущему или родительскому элементу дерева], [Перейти к следующему элементу дерева]), кнопками, которые повторяют аналогичные пункты меню «Правка» (см. Меню) и выпадающим списком для установки фильтра отображения категорий данный на рабочей панели.

Щелчком правой кнопки мыши на панели меню или на панели инструментов открывается контекстное меню с флагами установки показа на панели инструментов соответствующих подвижных панелей с этими кнопками.

Настройки политики безопасности по своему функциональному и смысловому значению объединяются в группы и структурно организуются в дереве настроек ПБ, которое отображается на боковой панели навигации: «Аудит», «Группы», «Мандатные атрибуты», «Замкнутая программная среда», «Мандатные атрибуты», «Мандатный контроль целостности», «Монитор безопасности», «Настройки безопасности», «Политики учетной записи», «Пользователи», «Привилегии» и «Устройства и правила».

Щелчком левой кнопки мыши на знаке в вершине дерева или щелчком левой кнопки мыши на названии вершины эта вершина разворачивается, если была свернута и, наоборот, сворачивается, если была развернута. После разворачивания вершины появляются названия разделов и/или сводов разделов, входящих в эту вершину. Для оперативного перемещения по дереву используются кнопки панели инструментов (см. Панель инструментов).

Терминальная вершина дерева настроек политики безопасности называется разделом, а нетерминальная вершина — сводом разделов. Раздел или свод разделов выделяется щелчком левой кнопки мыши на нем. После выделения справа на появляется соответствующая форма рабочей панели с элементами для настройки соответствующих параметров ПБ. При наведении курсора на элемент управления появляется подсказка. Значения параметров устанавливаются в режиме администратора.

Описание разделов программы «Управление политикой безопасности» (fly-admin-smc)

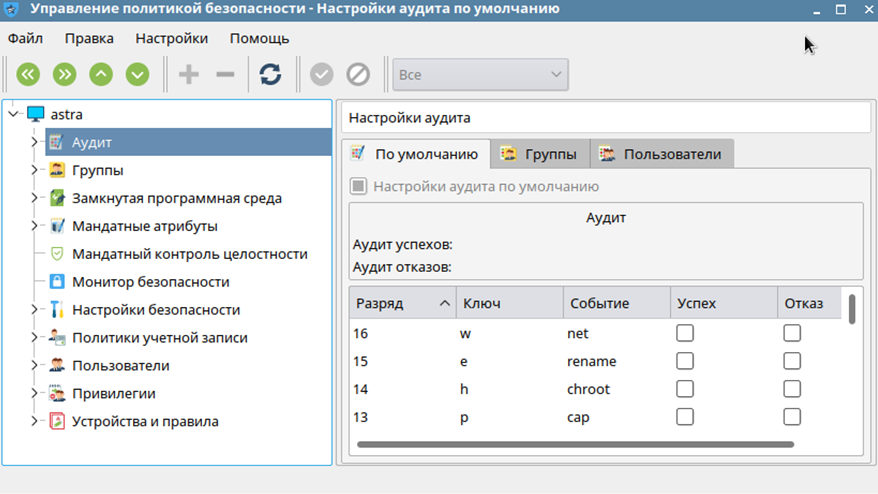

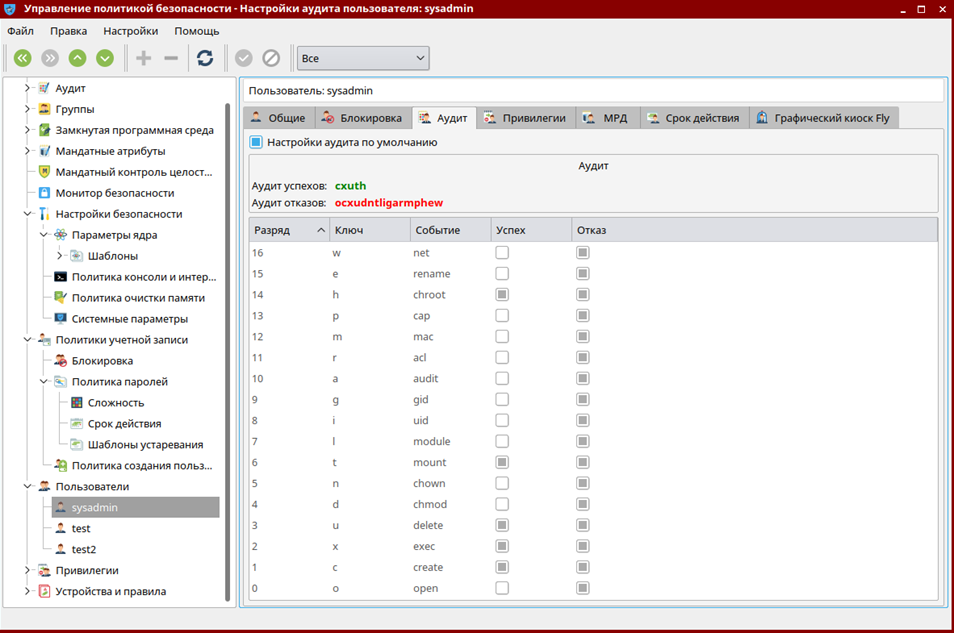

Панель «Настройки аудита». Рабочая панель содержит вкладки :

Панель «Настройки аудита»

- «По умолчанию» — настройки аудита по умолчанию:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения. Флаг переключается щелчком левой кнопки мыши на нем.

- «Группы» — список групп с персональными настройками. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы;

- «Пользователи» — список пользователей с персональными настройками аудита. Двойным щелчком левой кнопки мыши на элементе списка на рабочей панели отображаются настройки аудита соответствующей группы.

В дерево навигации настроек политики безопасности в «Аудит» входят также своды разделов «Группы» и «Пользователи» с персональными настройками аудита, соответственно, групп и пользователей. При выделении свода разделов активируется соответствующая вкладка на рабочей панели.

При выделении любого раздела, входящего в «Группы» или «Пользователи», на рабочей панели отображаются персональные настройки аудита соответствующей группы или пользователя.

Настройки политики безопасности для групп пользователей. На рабочей панели в табличном виде отображается список групп пользователей.

Столбцы: «Наименование» (со значком порядка сортировки справа) — имя группы; «Gid» — идентификационный номер группы; «Системная» — отметка для системных групп.

Двойным щелчком левой кнопки мыши на названии группы в таблице открывается раздел этой группы в дереве навигации, а на рабочей панели появляются вкладки:

- вкладка «Общие»:

- «Имя» — отображается имя члена группы;

- «UID» — отображается идентификационный номер члена группы;

- «GECOS» — отображается информация из учетной записи члена группы;

- «Системный» — отметка для членов системных групп;

- кнопки управления списком (внизу):

- [Добавить] — открывается окно со списком пользователей. Элемент списка выделяется щелчком левой кнопки мыши на нем. [Да] — окно закрывается, и имя выделенного пользователя отображается в поле «Пользователи», [Отмена] — окно закрывается;

- [Удалить из группы]) — выделенный в поле «Имя» элемент удаляется;

- «Аудит» — настройки аудита группы:

- «Настройка аудита по умолчанию» — флаг включения аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий в журнале операций, в случае их, соответственно, успешного и неуспешного выполнения членом группы. Флаг переключается щелчком левой кнопки мыши на нем.

Настройки политики безопасности

Для работы с подсистемой протоколированием имеется ряд графических утилит, которые могут быть использованы для настройки параметров регистрации событий и просмотра протоколов:

- fly-admin-smc («Управление политикой безопасности») — управление протоколированием, привилегиями и мандатными атрибутами пользователей, работа с пользователями и группами;

- fly-admin-viewaudit («Журнал безопасности») — выборочный просмотр протоколов аудита.

- Для настройки протоколирования перейдите в рабочую панель Аудит à Настройки аудита à вкладка «По умолчанию»

Выставите флаги настроек согласно таблице 8:

Таблица 8. Значения настроек аудита.

| Разряд | Ключ | Событие | Успех | Отказ |

| 16 | w | Net | Нет флага | флаг |

| 15 | e | Rename | Нет флага | Флаг |

| 14 | h | Chroot | флаг | Флаг |

| 13 | p | Cap | Нет флага | Флаг |

| 12 | m | Mac | Нет флага | Флаг |

| 11 | r | Acl | Нет флага | Флаг |

| 10 | a | Audit | Нет флага | Флаг |

| 9 | g | Gid | Нет флага | Флаг |

| 8 | i | Uid | Нет флага | Флаг |

| 7 | l | Module | Нет флага | Флаг |

| 6 | t | Mount | флаг | Флаг |

| 5 | n | Chown | Нет флага | Флаг |

| 4 | d | Chmod | Нет флага | Флаг |

| 3 | u | Delete | Нет флага | Флаг |

| 2 | x | Exec | Нет флага | Флаг |

| 1 | c | Crate | Нет флага | Флаг |

| 0 | o | open | Нет флага | Флаг |

Замкнутая программная среда

Настройки замкнутой программной среды. Рабочая панель содержит вкладки:

- «Настройки»- настройки замкнутой системной среда;

- «Ключи» — настройка ключей:

- [Создать новый ключ] — открывается окно «Создание ключа» со строками ввода имени, адреса электронной почты (EMail) и комментария и кнопками управления: [Да] — настройки для создания ключа сохраняются и окно закрывается: [Отмена] — окно закрывается;

- [Открывать утилиту управления ключами] — открывается окно программы «Управление ключами — KGpg» (графический интерфейс к программе GnuPG — мощной утилите шифрования, которая позволяет шифровать и расшифровывать файлы и электронные письма, обеспечивая безопасную связь);

- в табличном виде отображается список ключей шифрования (имя ключа, размер, тип и дата изменения);

- «Подпись» — настройка подписи.

- флаги «Подпись в бинарные файлы» и «Подпись в расширенные атрибуты» — включают режим подписи, соответственно, в бинарные файлы и в расширенные атрибуты;

- [Подписать], активируется тогда, когда в дереве ФС (отображается внизу кнопки) флагом выделен файл(ы) и установлен флаг «Подпись в бинарные файлы» и/или «Подпись в расширенные атрибуты» (слева от кнопки) — открывается окно «Выбор ключа»:

- «Выберите ключ» — выпадающий список для установки ключа;

- [Создать новый ключ] — открывается окно «Создание ключа» со строками ввода имени, адреса электронной почты (EMail) и комментария и кнопками управления: [Да] — настройки для создания ключа сохраняются и окно закрывается: [Отмена] — окно закрывается;

- [Открывать утилиту управления ключами] — открывается окно программы «Управление ключами — KGpg» (графический интерфейс к программе GnuPG — мощной утилите шифрования, которая позволяет шифровать и расшифровывать файлы и электронные письма, обеспечивая безопасную связь);

- дерево ФС (вершина разворачивается щелчком любой кнопки мыши на знаке вершины) — слева от элемента ФС располагается флаг выделения этого элемента.

На панели навигации в настройки ПБ «Замкнутая программная среда» входят разделы «Ключи» и «Подпись». При выделении раздела активируется соответствующая вкладка на рабочей панели.

Настройка замкнутой программной среды в АИС «ВЕБС» не требуется.

Мандатное управление доступом и целостностью. Рабочая панель содержит вкладки:

- «Категории» — категории МРД;

- «Уровни целостности» — уровни целостности МРД;

- «Уровни конфиденциальности» (рис. 56) — уровни МРД.

Вкладки содержит элементы для настройки, соответственно, категорий, уровней целостности и конфиденциальности. На вкладке в табличном виде отображается список содержащихся элементов. В столбцах отображается: разряд (для категорий) или уровень (для уровней целостности и конфиденциальности) и наименование отображаемого элемента.

Мандатный контроль целостности

Настройка мандатного контроля целостности. Рабочая панель содержит элементы управления:

- флаг «Подсистема Мандатного Контроля Целостности» — включает подсистему мандатного контроля целостности (МКЦ). При включении МКЦ устанавливается параметр ядра max_ilevв /etc/default/grub. Для установки МКЦ для ФС следует включить флаг «Мандатный контроль целостности» сконфигурировать рабочую среду пользователей и только потом установить высокую целостность на ФС. При стирании параметра ядра parsec.max_ilev из /etc/default/grub с ФС снимается высокий уровень целостности. При отключении мандатного контроля целостности отключается блокировка интерпретаторов;

- «Максимальный уровень целостности» — в числовом поле устанавливается максимальный уровень целостности;

- флаги «Установить максимальный уровень целостности пользователям из группы astra-admin» — включает установку максимального уровня целостности пользователям из группы astra-admin;

- [Установить] и [Снять] — установленный уровень целостности на выделенные объекты ФС, соответственно, устанавливается или снимается;

- [Уровень целостности] — из списка устанавливается уровень целостности;

- дерево ФС (вершина разворачивается щелчком любой кнопки мыши на знаке вершины) — слева от элемента ФС располагается флаг выделения этого элемента.

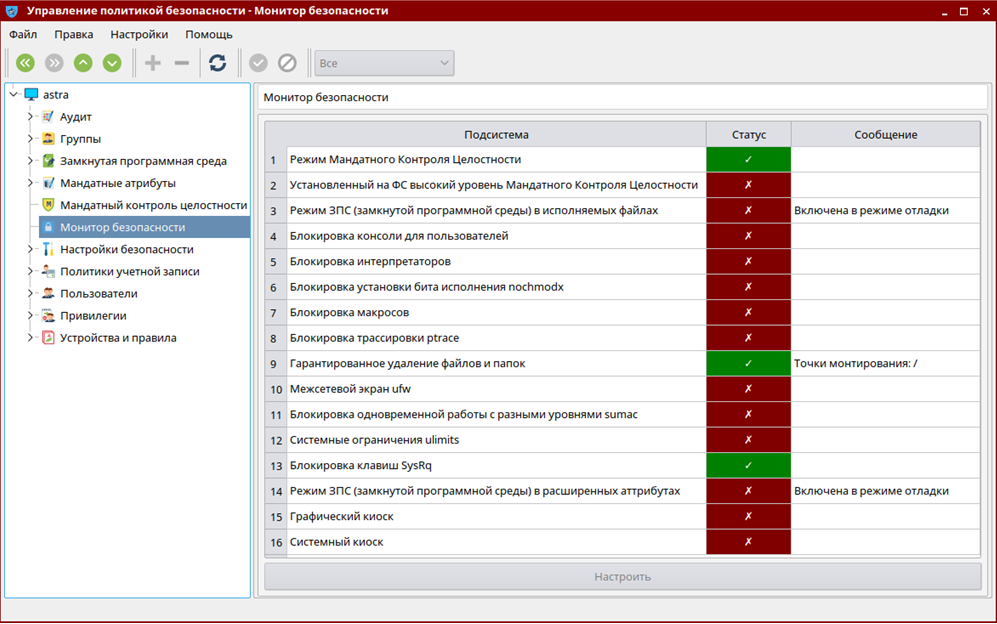

На рабочей панели отображается монитор безопасности.

Группа настроек включает:

- свод разделов «Параметры ядра» c текущими параметрами ядра (sysctl). Рабочая панель содержит вкладки:

- «Текущие параметры» — табличном виде для каждого элемента (параметра) отображаются ключ, значение, источник;

- «Шаблоны»- в табличном виде для каждого элемента (шаблона) отображаются наименование, путь, метка принадлежность к системному элементу.

Двойным щелчком левой кнопки мыши на названии шаблона на рабочей панели отображается соответствующая выделенному шаблону вкладка (рис. 61) с информацией о ключах и значениях, а в дереве навигации открываются разделы с шаблонами.

- раздел «Политика консоли и интерпретаторов» — рабочая панель содержит настройки политики консоли: флаги включения блокировки консоли для пользователей, не входящих в группу astra-console, и блокировки интерпретаторов, а также кнопку для перехода к управлению группой astra-console;

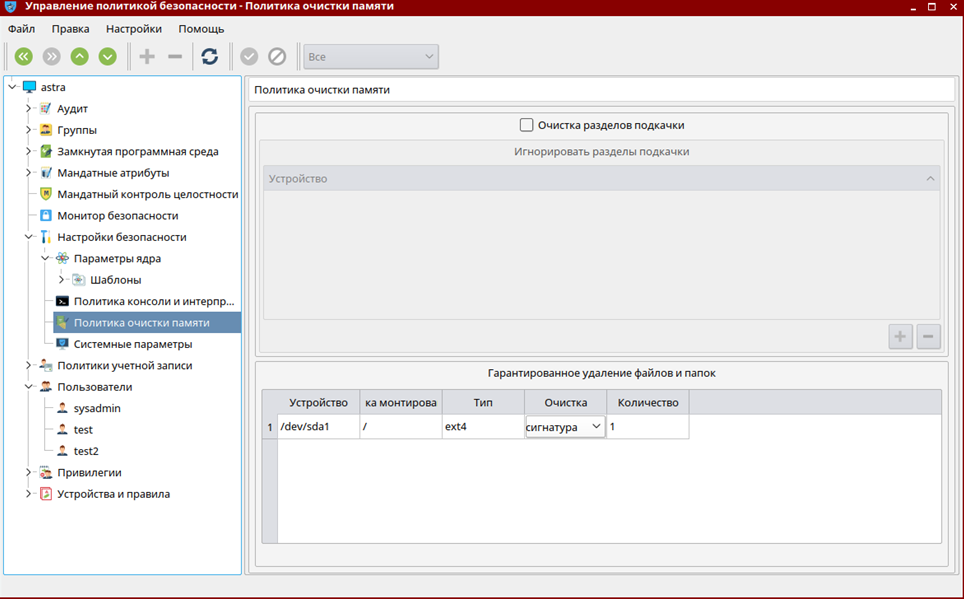

- раздел «Политика очистки памяти» — рабочая панель содержит настройки политики очистки памяти:

- флаг «Очистка разделов подкачки» — включает очистку разделов подкачки и активирует поле ввод «Игнорировать раздел подкачки» для установки тех разделов подкачки, которые не подлежат очистке;

- «Гарантированное удаление файлов и папок» — в табличном виде представлен список разделов устройств для безопасного удаления. Столбцы: «Устройство» — наименование раздела устройства, «Точка монтирования» — точка монтирования, «Тип» — тип файловой системы, «Очистка» — флаг включения безопасного удаления и «Количество»

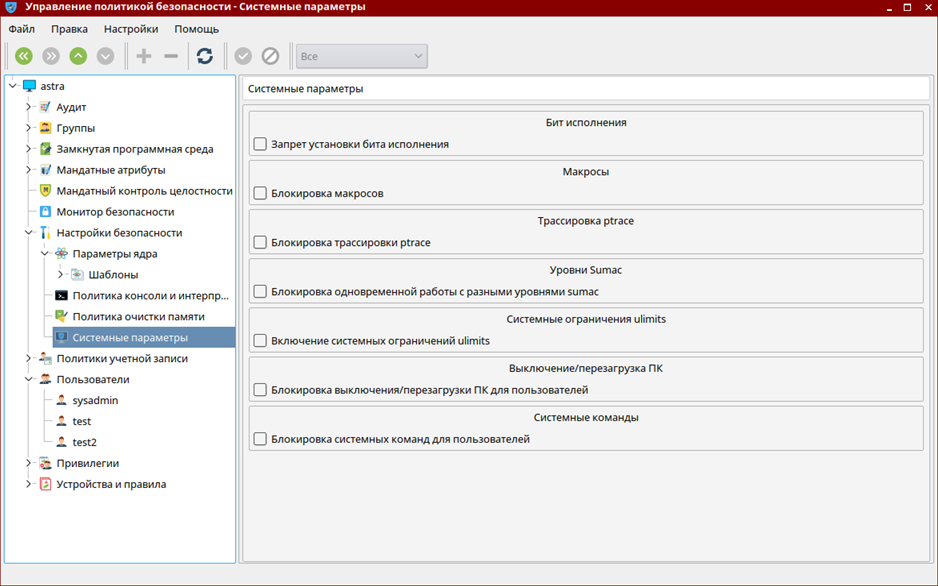

- раздел «Системные параметры» — рабочая панель содержит флаги включение системных параметров безопасности: запрета установки бита исполнения, блокировки макросов, блокировки трассировки ptrace, блокировки одновременной работы с разными уровнями sumac, включения системных ограничений ulimits, блокировки выключения/перезагрузки ПК для пользователей и блокировки системных команд для пользователей.

Значения параметров настроек безопасности представлены в таблице .

| Настройка | Параметры |

| Параметры ядра | По умолчанию |

| Политика консоли и интерпретаторов | По умолчанию |

| Настройка очистки памяти | /dev/sda1, /, ext4, сигнатура, 1 |

| Системный параметры | По умолчанию |

Политики учетной записи

Группа настроек включает:

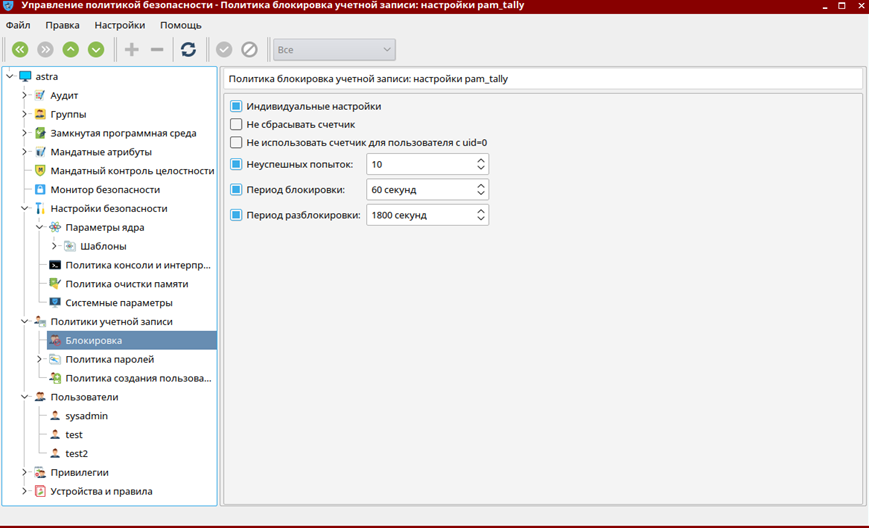

- раздел «Блокировка» — политика блокировки учетной записи: настройки pam_tally. Рабочая панель содержит элементы настройки:

- флаг «Индивидуальные настройки» — разрешает использование индивидуальных настроек;

- флаг «Не сбрасывать счетчик» — отменяет сброс счетчика;

- флаг «Не использовать счетчик для пользователя с uid=0» — отменяет счетчик для суперпользователя;

- «Неуспешных попыток» — в числовом поле устанавливается максимально допустимое количество некорректных попыток входа пользователя в систему (неудачных попыток ввода пароля) до автоматической блокировка учетной записи;

- «Период блокироваки (секунды)» — в числовом поле устанавливается продолжительность (в сек.) запрета на повторный вход в систему после неуспешного входа;

- «Период разблокировки (секунды)» — в числовом поле устанавливается период времени (в сек.) по истечение которого отменяется автоматическая блокировка, установленная после достижения максимального количества неудачных попыток входа.

- свод разделов «Политики паролей» (рис. 66) содержит:

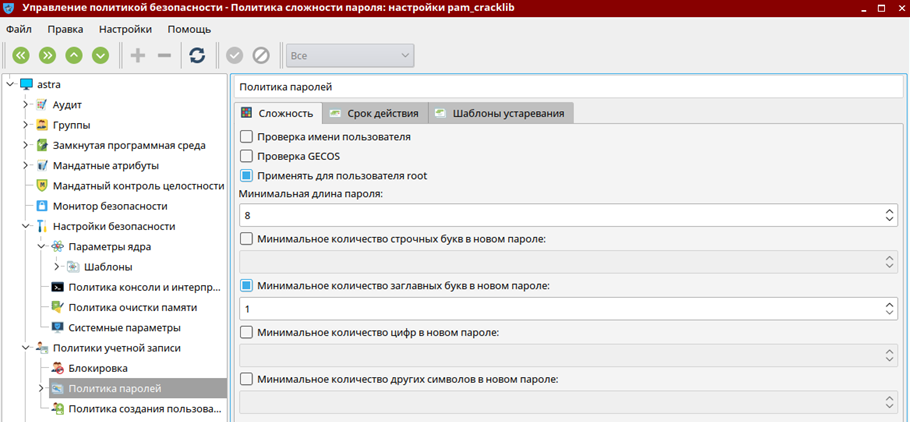

- раздел «Сложность» — вкладка «Сложность» рабочей панели содержит элементы настройки:

- флаг «Проверка имени пользователя» — включает проверку имени пользователя;

- флаг «Проверка GECOS» — включает проверку информации из учетной записи пользователя;

- флаг «Применять для пользователя root» — включает применение для суперпользователя;

- «Минимальное длина пароля пароля» — в числовом поле устанавливается минимальная длина пароля;

- флаг «Минимальное количество строчных букв в новом пароле» — активирует числовое поля для установки минимального количества строчных букв в новом пароле;

- флаг «Минимальное количество заглавных букв в новом пароле» — активирует числовое поля для установки минимального количества заглавных букв в новом пароле;

- флаг «Минимальное количество цифр в новом пароле» — активирует числовое поля для установки минимального количества цифр в новом пароле;

- флаг «Минимальное количество других символов в новом пароле» — активирует числовое поля для установки минимального количества других символов в новом пароле;

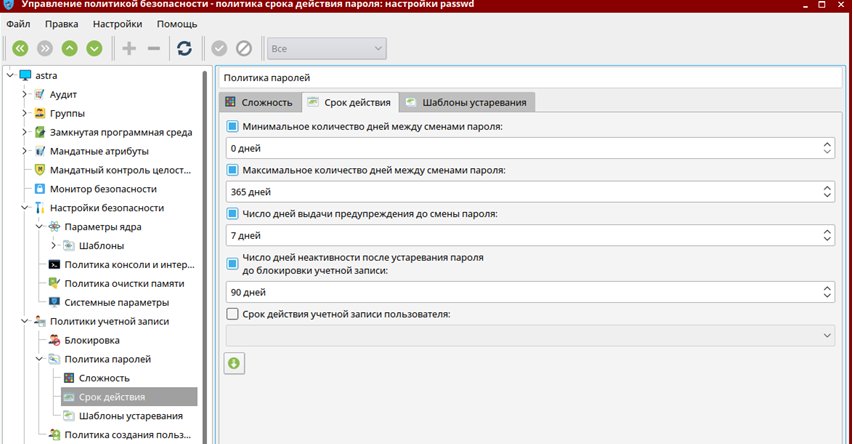

- раздел «Срок действия» — вкладка «Срок действия» рабочей панели содержит элементы настройки:

- флаг «Минимальное количество дней между сменами пароля» — активирует числовое поля для установки минимального количества дней для смены пароля;

- флаг «Максимальное количество дней между сменами пароля» — активирует числовое поля для установки максимального количества дней для смены пароля;

- флаг «Число дней выдачи предупреждения до смены пароля» — активирует числовое поля для установки количества дней для выдачи предупреждения до смены пароля;

- флаг «Число дней неактивности после устаревания пароля до блокировки учетной записи» — активирует числовое поля для установки числа дней неактивности поле устаревания пароля до блокировки учетной записи;

- флаг «Срок действия учетной записи» — активирует числовое поля для установки срока действия учетной записи;

- [Импорт из шаблона] — открывается окно для установки шаблона политики пароля и последующего импорта параметров из установленного шаблона;

- свод разделов «Шаблоны устаревания» — в табличном виде отображается список установленных шаблонов политики пароля. Двойным щелчком левой кнопки мыши на названии шаблона в таблице открываются разделы с шаблонами в дереве навигации, а на рабочей панели отображается соответствующая выделенному шаблону вкладка с информацией о значениях настроек.

- раздел «Политика создания пользователей» (рис. 24) — параметры политики пользователей берутся из конфигурационного файла /etc/adduser.conf консольной утилиты adduser. Изменение политики проводит к изменению политики, определяемой утилитой adduser. Рабочая панель содержит элементы настройки:

- «Дом. каталог» — строка ввода маршрутного имени домашнего каталога пользователя;

- «Каталог шаблонов» — строка ввода маршрутного имени каталога шаблонов;

- «Оболочка» — строка ввода маршрутного имени каталога с оболочкой;

- «Первичная группа» — из выпадающего списка устанавливается первичная группа пользователя;

- флаг «Создавать новую пользовательскую группу» — включает создание новой пользовательской группы;

- флаг «Добавлять пользователя в дополнительные группы» — включает добавление пользователя в дополнительные группы;

- поле «Дополнительные группы» — в табличном виде отображается список дополнительных групп. Щелчком кнопки мыши на строке элемент списка выделяется. [Добавить] и [Удалить] (внизу) — пользователь, соответственно, добавляется в или исключается из выделенной группы.

Параметры настроек политики учетной записи, представлены в таблице

Настройки ПБ для пользователей. На рабочей панели в табличном виде отображается список пользователей. Столбцы: «Наименование» (со значком порядка сортировки справа) — имя пользователя; «UID» — идентификационный номер пользователя; «GECOS» — информация из учетной записи пользователя; «Группа» — группа пользователя; «Системная» — отметка для системных групп; «Дом.каталог» — домашний каталог пользователя; «Оболочка» — имя оболочки.

Двойным щелчком левой кнопки мыши на имени пользователя в таблице открывается раздел этого пользователя в дереве навигации, а на рабочей панели появляются вкладки c элементами настройки:

- вкладка «Общие» (см. рис. 69):

- «Имя» и «UID» — отображается имя и идентификационный номер пользователя;

- «Первичная группа» — из выпадающего списка устанавливается первичная группа пользователя;

- «Дом. каталог» — строка ввода маршрутного имени домашнего каталога пользователя;

- флаг «Переместить» — включает перенос содержимого домашнего каталога пользователя при изменении имени домашнего каталога;

- «Оболочка» — строка ввода маршрутного имени каталога с оболочкой;

- поле «Пароль»: [Изменить] — открывается окно для ввода нового пароля с последующим его подтверждением. После подтверждения или отмены окно закрывается и новый пароль, соответственно, устанавливается или не устанавливается. Флаг «Печать» — включает отображение учетной карточки пользователя с возможностью ее печати;

- флаг «GECOS» — строка ввода информации из учетной записи пользователя. […] (справа) — открывается окно для заполнения отдельных полей учетной записи с информацией о пользователе. После подтверждения или отмены окно закрывается и новый информация о пользователе, соответственно, устанавливается или не устанавливается;

- поле «Группы» — в табличном виде отображается список групп. Щелчком кнопки мыши на строке элемент списка выделяется. [Добавить] и [Удалить] (внизу) — пользователь, соответственно, добавляется в или исключается из выделенной группы.

- вкладка «Блокировка»:

- «Счетчик неудачных входов» — отображается количество неуспешных входов пользователя и установленных политикой блокировки количество неуспешных попыток входа. [Сброс] (справа) — количество неуспешных входов обнуляется;

- «Максимальное количество неудачных попыток входа» — в числовом поле устанавливается максимальное неудачное количество попыток входа для пользователя;

- флаг «Удаление пароля и блокировка входа» — разрешает блокировку входа без пароля;

- флаг «Блокировать пароль» — включает блокировку пароля;

- флаг «Блокировать учетную запись» — включает блокировку учетной записи;

- вкладка «Аудит»:

- флаг «Настройка аудита по умолчанию» — включает настройки аудита по умолчанию;

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий, в случае их, соответственно, успешного и неуспешного выполнения пользователем. Флаг переключается щелчком левой кнопки мыши на знаке слева от него.

- вкладка «Привилегии»:

- «Linux привилегии:» и «Parsec привилегии:» — отображается список флагов включения, соответственно, Linux-и Parsec-привилегий для пользователя (Флаги включения Linux- и Parsec-привилегий). Флаг переключается щелчком левой кнопки мыши на знаке слева от него.

- «МРД» (мандатное разграничение доступа) (рис. 73):

- «Минимальный уровень:» — из выпадающего списка «Конфиденциальность» устанавливается минимальный уровень мандатного доступа, а из списка «Целостность» — минимальный уровень целостности;

- «Максимальный уровень:» — из выпадающего списка «Конфиденциальность» устанавливается максимальный уровень мандатного доступа, а из списка «Целостность» — максимальный уровень целостности;

- поле «Категории» — в табличном виде отображаются категории и их атрибуты. Флагами включается минимальный и максимальный уровень категории;

- «Срок действия» (рис. 74):

- флаг «Минимальное количество дней между сменой пароля» — включает числовое поле для установки минимального количества дней между сменой пароля;

- флаг «Максимальное количество дней между сменой пароля» — включает числовое поле для установки максимального количества дней между сменой пароля;

- флаг «Число дней выдачи предупреждения до смены пароля» — включает числовое поле для установки числа дней выдачи предупреждения до смены пароля;

- флаг «Число дней неактивности после устаревания пароля до блокировки учетной записи» — включает числовое поле для установки числа дней неактивности после устаревания пароля до блокировки учетной записи;

- флаг «Срок действия учетной записи пользователя» — включает календарь для установки срока действия учетной записи пользователя;

- [Импорт из шаблона] — открывается окно для установки шаблона политики пароля и последующего импорта параметров из установленного шаблона;

- вкладка «Графический киоск Fly» — позволяет ограничивать доступность для запуска программ локальным пользователям.

Настройка режима киоска осуществляется администратором на максимальном уровне мандатного контроля целостности, установленного в ОС. Элементы управления:

- флаг «Режим киоска графического киоска Fly» — включает режим киоска при работе с приложениями из списка. Если в списке одно приложение, то режим киоска включается при работе с этим приложением. Если в списке несколько приложений, то запускается Рабочий стол с этими приложениями. Все доступные каталоги, ярлыки и т.д. устанавливаются в соответствии с предоставленным доступом;

- «Разрешенные приложения» — список приложений для запуска в режиме киоска. Элемент списка выделяется щелчком мыши на нем. Кнопки управления для формирования списка: [Добавить] (внизу и справа) — открывается окно для установки имени программы. После подтверждения или отмены окно закрывается и имя программы, соответственно, появляется или не появляется в списке. [Удалить] — программа, выделенная в списке, удаляется;

- [Системный киоск] — запускается программа «Системный киоск» (управление ограничением среды).

Настройки политики безопасности для пользователей с персональными привилегиями. На рабочей панели отображается список пользователей с персональными привилегиями.

Для каждого пользователя с персональными привилегиями указывается: «Linux» и «Parsec» — списки флагов включения, соответственно, Linux-и Parsec-привилегий (Флаги включения Linux- и Parsec-привилегий). Флаг переключается щелчком левой кнопки мыши на знаке слева от него.

Параметры настроек раздела «Привилегии» оставить по умолчанию.

Устройства и правила

Настройки ограничения на правила и размещения устройств. Рабочая панель содержит вкладки:

- «Устройства» — в табличном виде для устройств отображаются ограничения на размещение. Двойным щелчком на элементе таблице на рабочей панели отображаются настройки

- «Наименование» — отображается наименование устройства;

- флаг «Включено» — включает ограничения на размещение устройства;

- вкладка «Общие»:

- поля «Пользователь», «Группа», «Остальные» содержат выпадающий список для установки пользователя (Пользователь), группы (Группа) и флаги с правами доступа на чтение, запись и выполнение, соответственно для пользователя, группы и остальных;

- поле «Свойства» — список свойств (атрибутов) в табличном виде. Столбцы: «Наименование», «Ключ», «Операция», «Значение». Элемент таблицы выделяется щелчком левой кнопки мыши на нем. Кнопки управления списком (внизу):

- [Импорт] — импорт свойств;

- [Добавить] — свойство добавляется;

- [Удалить] — свойство удаляется;

- [Очистить] — записи свойства в выделенном элементе в таблице исчезают;

- поле «Описание» — краткий комментарий.

- вкладка «МРД» (мандатное разграничение доступа):

- «Уровень» — выпадающий список для установки уровня;

- поле «Категории» — в табличном виде отображаются категории и их разряды. Флагом включается разряд;

- вкладка «Аудит»:

- «Аудит успехов» и «Аудит отказов» — список флагов включения регистрации событий, в случае их, соответственно, успешного и неспешного выполнения. Флаг переключается щелчком левой кнопки мыши на знаке слева от него.

- вкладка «Правила» — в табличном виде отображаются правила ограничения на размещение устройства;

- «Правила» — в табличном виде отображаются правила учета устройств;

Двойным щелчком на элементе таблице на рабочей панели отображаются настройки:

- «Наименование» — отображается наименование устройства;

- флаг «Включено» — включает правила ограничения;

- поле «Свойства» — список свойств (атрибутов) в табличном виде. Столбцы: «Наименование», «Ключ», «Операция», «Значение». Элемент таблицы выделяется щелчком левой кнопки мыши на нем. Кнопки управления списком (внизу):

- [Импорт] — импорт свойств;

- [Добавить] — свойство добавляется;

- [Удалить] — свойство удаляется;

- [Очистить] — записи свойства в выделенном элементе в таблице исчезают;

- поле «Описание» — краткий комментарий.

Параметры настроек устройств представлены в таблице:

| Устройства (Общие) | |

| Права | Согласно матрице доступа |

| МРД | По умолчанию |

| Аудит | Выставить все галки |

| Правила | По умолчанию |

Описание Linux- и Parsec-привилегий

- «cap_chown» — игнорировать ограничения по изменению прав на владение флагом со стороны пользователя или группы;

- «cap_dac_ovveride» — игнорировать права доступа к файлу;

- «cap_dac_read_search» — игнорировать права на чтение или поиск файла или каталога;

- «cap_fowner» — игнорировать проверки прав на владение файлом;

- «cap_fsetid» — игнорировать ограничения по установке флагов setuidи setgidдля файлов;

- «cap_kill» — обходить проверки ограничений при генерировании сигналов;

- «cap_setgid» — игнорировать ограничения на манипуляции с правами процесса, относящимися к группе пользователей;

- «cap_setuid» — игнорировать ограничения на манипуляции с правами процесса, относящимися к пользователю;

- «cap_setpcap» — разрешить манипуляции с привилегиями других процессов;

- «cap_cap_linux_immutable» — разрешить модификацию постоянных файлов и файлов «только для записи» в файловых системах Ext2и Ext3;

- «cap_net_bind_service» — разрешить привязку сокетов TCP/IPк портам ниже 1024;

- «cap_net_broadcast» — разрешить широковещательную и многоадресную рассылку;

- «cap_net_admin» — разрешить общее сетевое администрирование;

- «cap_net_raw» — разрешить использование сокетов RAWи PACKET;

- «cap_ipc_lock» — разрешить блокировку страницы и совместно используемых блоков памяти;

- «cap_ipc_owner» — пропускать проверку владельца при межпроцессном взаимодействии;

- «cap_sys_module» — разрешить загрузку и выгрузку модулей ядра;

- «cap_sys_rawio» — разрешить доступ к портам ввода и вывода с помощью системных вызовов ioperm()и iopl();

- «cap_sys_chroot» — разрешить вызов chroot;

- «cap_sys_ptrace» — разрешить вызов ptrace()для любого процесса;

- «cap_sys_pacct» — разрешить настройку процессорного учета;

- «cap_sys_admin» — разрешить общее системное администрирование;

- «cap_sys_boot» — разрешить вызов reboot();

- «cap_sys_nice» — пропустить проверку прав доступа для системных вызовов nice(), setpriority()и позволить создавать процессы реального времени;

- «cap_sys_resource» — разрешить поднятие лимитов на ресурсы;

- «cap_sys_time» — разрешить манипуляцию с часами и часами реального времени;

- «cap_sys_tty_config» — разрешить настроку терминала и применение системного вызова vhangup();

- «cap_mknode» — разрешить привилегированные операции mknode();

- «cap_lease» — разрешить блокировку «аренда файла»;

- «cap_audit_write» — разрешить запись в журнал аудита ядра;

- «cap_audit_control» — разрешить контроль аудита ядра;

- «cap_setfcap» — разрешить установку привилегий файлов.

Флаги включения Parsec-привилегий:

- «parsec_cap_file_cap» — право устанавливать привилегии на файлы;

- «parsec_cap_audit» — право управления политикой аудита;

- «parsec_cap_setmac» — разрешает изменить мандатную метку и установить другие привилегии;

- «parsec_cap_chmac» — дает право менять мандатные метки файлов;

- «parsec_cap_ignmaclvl» — право игнорировать мандатную политику по уровням;

- «parsec_cap_ignmaccat» — право игнорировать мандатную политику по категориям;

- «parsec_cap_sig» — позволяет посылать сигналы процессам, игнорируя дискреционные и мандатные права;

- «parsec_cap_update_atime» — право изменять время доступа к файлу;

- «parsec_cap_priv_sock» — позволяет создавать привилегированный сокет и менять его мандатную метку. Привилегированный сокет позволяет осуществлять сетевое взаимодействие, игнорируя мандатную политику;

- «parsec_cap_readsearch» — позволяет игнорировать мандатную политику при чтении и поиске файлов (но не при записи);

- «parsec_cap_cap» — право устанавливать привилегии на файлы;

- «parsec_cap_mac_sock» — возможность смены мандатной точки соединения.

Аварийные ситуации

Исправление ошибок на диске

После сбоя питания может появится надпись при загрузке:

/dev/sda1: UNEXPECTED INCONSISTENCY: RUN fsck MANUALLY.

(i.e., without -a or -p options)

fsck died with exit status 4

Для решения проблемы потребуется провести проверку диска вручную, для этого:

- Вставить установочный диск

- Загрузиться с оптического диска

- Выбрать режим Восстановления

Пройти первичную настройку:

- Принять лицензионное соглашение;

- Выбрать раскладку клавиатуры;

- Указать имя компьютера;

- Указать часовой пояс;

- В окне выбора устройства, выбрать пункт: «Не использовать корневую файловую систему»;

- Запустить оболочку в рабочей среде программы установки;

- Запустить интерпретатор;

- Выполнить:

fsck.ext4 -p -f -c /dev/sdaX (где sdaХ корневой раздел)

- После проверки нажать Ctrl-D, вынуть оптический диск и перезагрузить машину.

Сброс счетчика неудачных попыток входа

В случае, если пароль известен:

Чтобы обнулить счётчик неудачных попыток входа для пользователя из группы astra-admin необходимо выполнить следующие шаги:

1) Перезагрузить машину;

2) Дождаться появления меню загрузчика и нажать клавишу «e»;

3) На запрос «Введите имя пользователя» ввести root;

4) На запрос пароля нужно ввести пароль для загрузчика (Пароль задаётся во время установки ОС, в самом конце);

5) В появившейся загрузочной записи нужно отредактировать сточку, начинающуюся со слова linux (на скриншоте отмечена галкой). В этой строчке нужно удалить «ro quiet splash» (подчёркнуто на скриншоте) и дописать в конец: «init=/bin/bash»;

6) Нажмите F10, чтобы загрузить систему и дождитесь такого приглашения командной строки:

7) Т.к. файловая система доступна только для чтения, чтобы иметь возможность сбросить счётчик неудачных попыток входа, нужно выполнить команду: mount -o rw,remount /

8) Для сброса счётчика выполните команду: faillog -r

9) Перезагрузите машину.

Другой способ обнулить счётчик неудачных попыток входа для пользователя из группы astra-admins:

1) Загрузить с установочного диска ОС СН «Astra Linux Special Edition» и выбрать «Режим восстановления»

2) Выбрать устройство, используемое в качестве корневой системы. (/dev/sda1 к примеру).

3) Запустить оболочку в /dev/sda*

4) Перейти в терминал и выполнить chroot /target

5) Для сброса счётчика выполнить команду: faillog -r

Источник