- Как включить или отключить Брандмауэр в Windows 10

- Как отключить или включить Брандмауэр через защитник Windows

- Как включить или отключить Брандмауэр через панель управления

- Как отключить или включить Брандмауэр в Windows 10 через CMD

- Как включить или отключить Брандмауэр в Windows 10 через PowerShell

- Как включить защитный Брандмауэр в Windows 10 8 7

- Отличается ли процедура запуска в зависимости от версии ПО

- Возможные способы

- Панель управления

- Использование Командной строки

- Еще один простой метод

- Центр управления сетями и общим доступом

- Возможные проблемы с запуском

- Видео по теме

- Наилучшие методы настройки брандмауэра Защитник Windows брандмауэра Best practices for configuring Windows Defender Firewall

- Сохранение параметров по умолчанию Keep default settings

- Понимание приоритета правил для входящие правила Understand rule precedence for inbound rules

- Создание правил для новых приложений перед первым запуском Create rules for new applications before first launch

- Правила входящие разрешимые Inbound allow rules

- Известные проблемы с автоматическим созданием правил Known issues with automatic rule creation

- Создание локальных правил слияния политик и приложений Establish local policy merge and application rules

- Знать, как использовать режим «экраны» для активных атак Know how to use «shields up» mode for active attacks

- Создание исходящие правила Create outbound rules

- Документировать изменения Document your changes

Как включить или отключить Брандмауэр в Windows 10

Брандмауэр в Windows 10 — функция, которая проверяет входящий и исходящий сетевой трафик, чтобы разрешить или заблокировать этот трафик в зависимости от правил защиты вашего устройства от несанкционированного доступа. Есть много причин по которым нужно включить или отключить брандмауэр в Windows 10. К примеру, когда вы устанавливаете сторонний брандмауэр, то встроенный брандмауэр Windows 10 автоматически отключается, но не всегда. И в этом случае нужно проверить его вручную, отключен ли он. Или же наоборот, когда вы удалили сторонний брандмауэр, нужно проверить, включен ли встроенный брандмауэр Windows 10. На самом деле причин отключить брандмауэр Windows 10 куда больше, чем кажется, и для каждого они индивидуальны. Какова бы ни была причина, Windows 10 позволяет вам отключать и включать брандмауэр с помощью защитника Windows, панели управления, командной строки и даже PowerShell.

Как отключить или включить Брандмауэр через защитник Windows

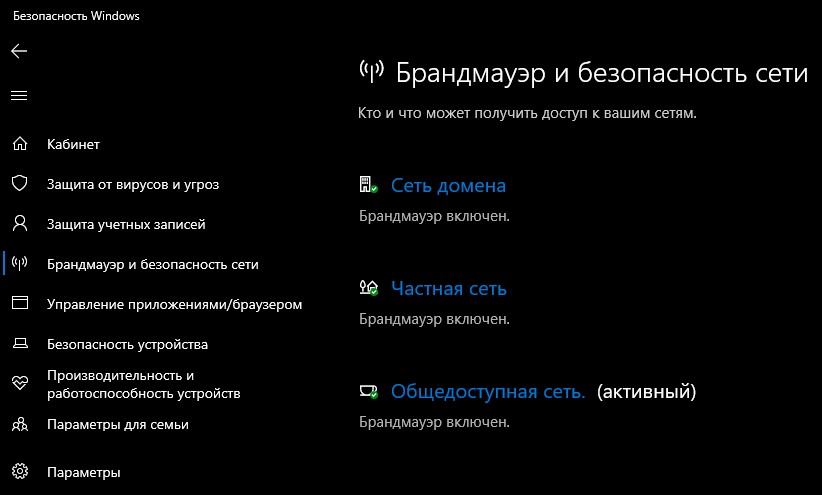

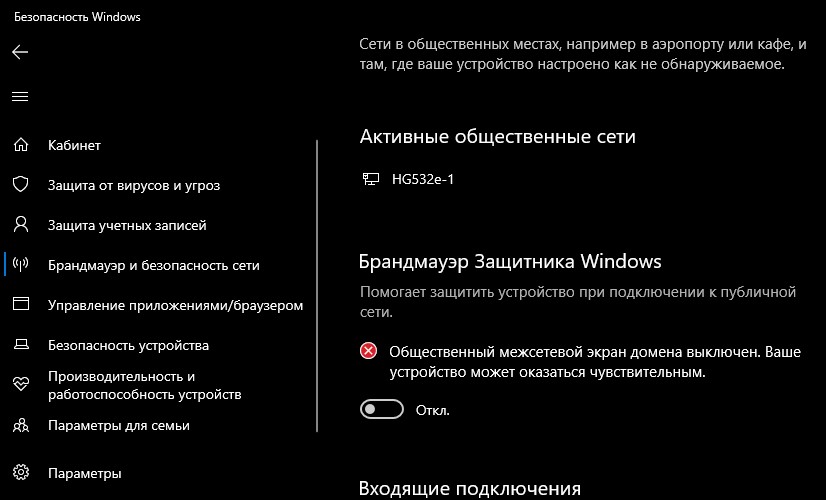

Шаг 1. Нажмите в трее двумя щелчками мыши по защитнику Windows, чтобы открыть его параметры. Или откройте «Параметры» > «Обновление и безопасность» > «Безопасность Windows» > справа «Открыть службы Безопасности Windows«. У вас откроются параметры антивируса. Перейдите «Брандмауэр и безопасность сети» и с правой стороны вы увидите три сети: домена, частная и общедоступная. В зависимости хотите вы отключить брандмауэр в Windows 10 или включить, выберите по порядку три сети.

Шаг 2. В каждой из этих сетей будет ползунок с отключением или включением брандмауэра Windows 10. Выберите с вашими потребностями.

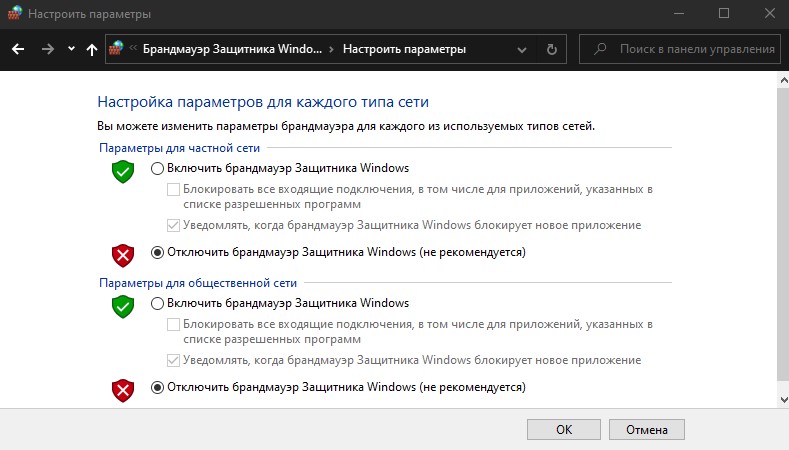

Как включить или отключить Брандмауэр через панель управления

Шаг 1. Нажмите сочетание кнопок на клавиатуре Win+R и введите firewall.cpl, чтобы попасть сразу в параметры брандмауэра в панели управления.

Шаг 2. С левой стороны в столбце нажмите на «Включение и отключение брандмауэра защитника Windows«.

Шаг 3. Включите или отключите брандмауэр Windows 10, устанавливая точки в пунктах, с вашими потребностями. Нажмите OK.

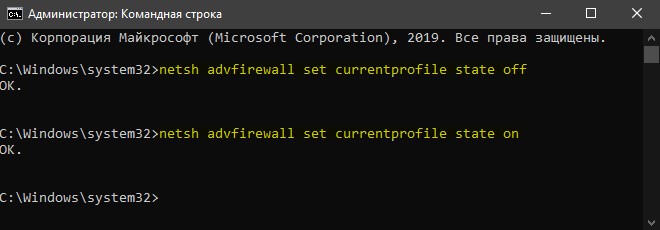

Как отключить или включить Брандмауэр в Windows 10 через CMD

Запустите командную строку от имени администратора и введите:

- netsh advfirewall set currentprofile state off — отключить.

- netsh advfirewall set currentprofile state on — включить.

Дополнительные команды, если кому будут нужны. Просто меняйте в конце off (отключить) на on (включить) с вашими потребностями:

- netsh advfirewall set allprofiles state off — для всех сетевых профилей (домен, частный и общедоступный).

- netsh advfirewall set domainprofile state off — для сетевого профиля домена.

- netsh advfirewall set privateprofile state off — для профиля частной сети.

- netsh advfirewall set publicprofile state off — для профиля общедоступной сети.

Как включить или отключить Брандмауэр в Windows 10 через PowerShell

Запустите PowerShell от имени администратора и введите следующую команду:

- Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False — отключить.

- Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False — включить.

Domain , Public , Private (домена, частная, общедоступная) это тип сетей, который вам нужно заменить в команде на свой. На картинке ниже я использовал Public.

Как включить защитный Брандмауэр в Windows 10 8 7

В операционной системе Windows разработчики предусмотрели встроенную утилиту, которая предназначена для защиты системы от вторжения и влияния на компьютер вредоносного программного обеспечения. Брандмауэр представляет собой стандартный аналог антивирусной программы. Многие рекомендуют использовать оба варианта параллельно, чтобы повысить уровень защиты персонального компьютера. Однако, зачастую данная служба мешает работе многих других программ или игр. В таких случаях пользователи отключают работу брандмауэра. В данной статье вы узнаете, как включить защитный брандмауэр в Windows 7, 8 и 10.

Отличается ли процедура запуска в зависимости от версии ПО

Вне зависимости от того, какую версию операционной системы Windows вы используете, процедура включения подразумевает одни и те же шаги. С выходом новых поколений ОС разработчики старались улучшить функционал службы, но визуальный интерфейс управления, команды и способы практически не менялись. Описанную в статье инструкцию вы сможете применить для каждой ОС новее XP.

Возможные способы

Запускаться брандмауэр может одним из следующих методов:

- Панель управления.

- Командная строка.

- Запуск службы через команду «Выполнить».

- Центр поддержки.

Рассмотрим каждый вариант в виде пошаговой инструкции.

Панель управления

Чтобы активировать защитную утилиту через Панель управления, воспользуйтесь нашими рекомендациями:

- Нажмите на иконку Пуск правой кнопкой мыши и выберите пункт «Панель управления». Также вы можете открыть нужное окно через само меню Пуск с помощью кнопки «Параметры».

- В открывшемся окне выберите иконку «Обновление и безопасность».

- В поисковой строке введите слово «брандмауэр» и выберите соответствующий раздел.

- В открывшемся окне переключите параметры на пункты со словом включить в самое верхнее положение, как это показано на представленном скриншоте. Обратите внимание, что держать службу отключенной крайне не рекомендуется. Особенно в том случае, если вы не пользуетесь дополнительными средствами защиты.

- После включения подтвердите изменение параметров кнопкой ОК .

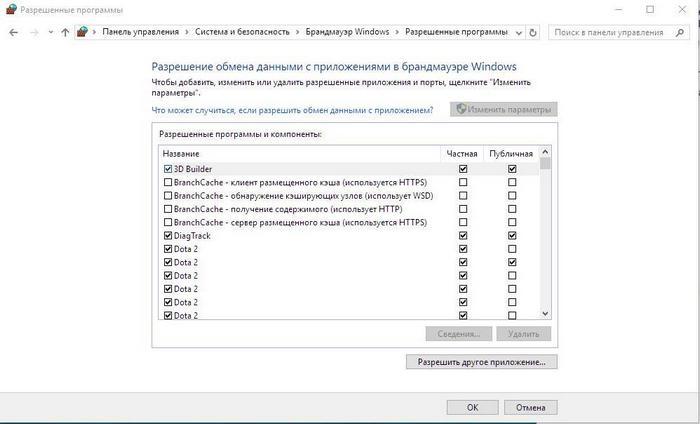

Чтобы запущенный брандмауэр не конфликтовал с определенными программами, вы можете добавить их в список исключений. Сделать это можно следующим образом:

- В окне брандмауэра в левой колонке нажмите на раздел «Разрешение взаимодействия с приложением или компонентов в брандмауэре Windows».

- В новом окне отметьте галочкой те приложения, которые должны обмениваться информацией с защитником.

Если вариант с использованием Панели управления вам не подходит, то переходите к следующей инструкции.

Использование Командной строки

Чтобы воспользоваться этим методом, вы должны запустить Командную строку от имени администратора:

- Зайдите в поиск в меню Пуск. Впишите «cmd». Кликните правой кнопкой мыши и выберите пункт «Запустить от имени администратора».

- Также вы можете воспользоваться комбинацией клавиш Win + R . В окне «Выполнить» введите «cmd» и нажмите ОК .

После этого откроется Командная строка, в которую необходимо ввести следующий текст: netsh advfirewall set allprofiles state on

После этих действий служба будет запущена. Перейти в меню с включением брандмауэра можно с помощью команды «firewall.cpl» в программе «Выполнить». Система откроет окно, которое описано в первом методе.

Еще один простой метод

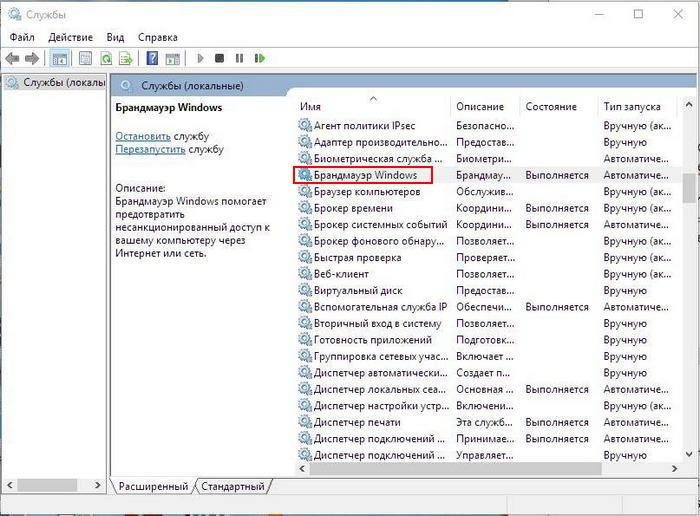

Здесь также задействована утилита «Выполнить». Рассмотрим последовательность действий:

- Откройте окно с помощью комбинации клавиш Win + R и введите «services.msc». После этого на экране появится следующая программа.

- Кликните правой кнопкой мыши по найденной службе и выберите пункт «Запустить».

- Чтобы служба запускалась автоматически, щелкните правой клавишей мыши и выберите пункт «Свойства».

- Во вкладке «Общие» в поле «Тип запуска» выберите параметр «автоматически».

- Примените изменения кнопкой ОК .

Центр управления сетями и общим доступом

Еще один вариант попасть в меню управления брандмауэром:

- Нажмите на иконку сетевого подключения на панели меню Пуск правой кнопкой мыши.

- Далее выберите пункт «Центр управления сетями и общим доступом».

- Внизу открывшегося окна нажмите кнопку Брандмауэр Windows .

Возможные проблемы с запуском

Если вам не удалось активировать службу защиты, но раньше удавалось, ознакомьтесь с возможными решениями проблемы:

- Попробуйте отключить сторонний антивирус. Возможно, проблема скрывается в конфликте программного обеспечения.

- Проверьте систему на наличие вирусов. Вредоносное ПО может блокировать работу системных утилит.

- Перезагрузите ПК и попробуйте включить службу заново.

- Если служба не запускается и выдает ошибку, то необходимо скопировать ее код и посмотреть информацию в службе поддержки на официальном сайте (https://support.microsoft.com).

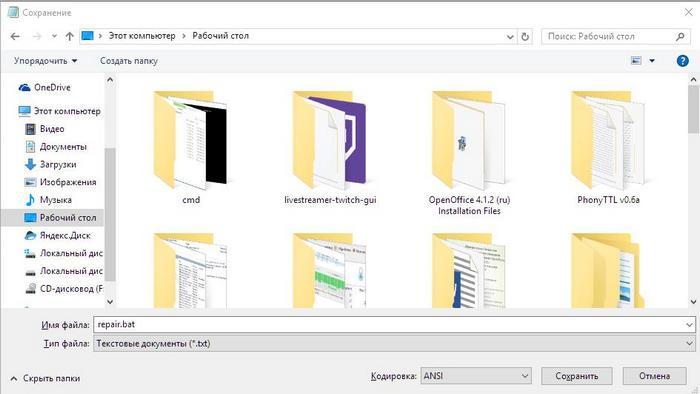

- Возможно, вам потребуется запустить сопутствующие службы, без которых работа брандмауэра невозможна при коде ошибки 0x8007042c:

- Для этого откройте стандартный Блокнот любым удобным способом. После этого вставьте в файл следующий текст:

- Сохраните созданный файл на рабочем столе с названием repair и расширением .bat.

- Запустите файл от имени администратора.

- Для подтверждения действий нажмите клавишу Y.

- После завершения процесса снова попробуйте запустить службу. Если она заработала, то удалите созданный файл с рабочего стола.

Если вам по-прежнему не удается ни одним способом запустить службу брандмауэр Windows, то обратитесь со своей проблемой в службу поддержки Microsoft по адресу https://answers.microsoft.com/ru-ru. В указанном разделе вы сможете найти ответы других пользователей операционной системы, которые уже решили проблему.

Видео по теме

Наилучшие методы настройки брандмауэра Защитник Windows брандмауэра Best practices for configuring Windows Defender Firewall

Относится к: Applies to

Операционные системы Windows, включая Windows 10 Windows operating systems including Windows 10

Операционные системы Windows Server Windows Server Operating Systems

Защитник Windows брандмауэра с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Windows Defender Firewall with Advanced Security provides host-based, two-way network traffic filtering and blocks unauthorized network traffic flowing into or out of the local device. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Configuring your Windows Firewall based on the following best practices can help you optimize protection for devices in your network. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы. These recommendations cover a wide range of deployments including home networks and enterprise desktop/server systems.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. To open Windows Firewall, go to the Start menu, select Run, type WF.msc, and then select OK. См. также открыть брандмауэр Windows. See also Open Windows Firewall.

Сохранение параметров по умолчанию Keep default settings

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. When you open the Windows Defender Firewall for the first time, you can see the default settings applicable to the local computer. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться. The Overview panel displays security settings for each type of network to which the device can connect.

Рис. 1. Защитник Windows брандмауэра Figure 1: Windows Defender Firewall

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), таких как DC Azure Active Directory Domain profile: Used for networks where there is a system of account authentication against a domain controller (DC), such as an Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть Private profile: Designed for and best used in private networks such as a home network

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины Public profile: Designed with higher security in mind for public networks like Wi-Fi hotspots, coffee shops, airports, hotels, or stores

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств. View detailed settings for each profile by right-clicking the top-level Windows Defender Firewall with Advanced Security node in the left pane and then selecting Properties.

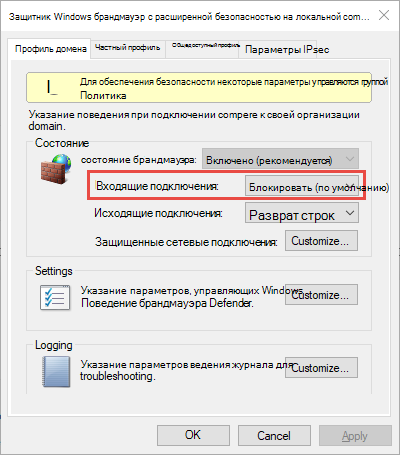

Сохранение параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Maintain the default settings in Windows Defender Firewall whenever possible. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. These settings have been designed to secure your device for use in most network scenarios. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения. One key example is the default Block behavior for Inbound connections.

Рис. 2. Параметры исходящие и исходящие по умолчанию Figure 2: Default inbound/outbound settings

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения. To maintain maximum security, do not change the default Block setting for inbound connections.

Дополнительные функции по настройке основных параметров брандмауэра см. в дополнительных приложениях Включить брандмауэр Windows и настроить поведение по умолчанию и контрольный список: Настройка базовых параметров брандмауэра. For more on configuring basic firewall settings, see Turn on Windows Firewall and Configure Default Behavior and Checklist: Configuring Basic Firewall Settings.

Понимание приоритета правил для входящие правила Understand rule precedence for inbound rules

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. In many cases, a next step for administrators will be to customize these profiles using rules (sometimes called filters) so that they can work with user apps or other types of software. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика. For example, an administrator or user may choose to add a rule to accommodate a program, open a port or protocol, or allow a predefined type of traffic.

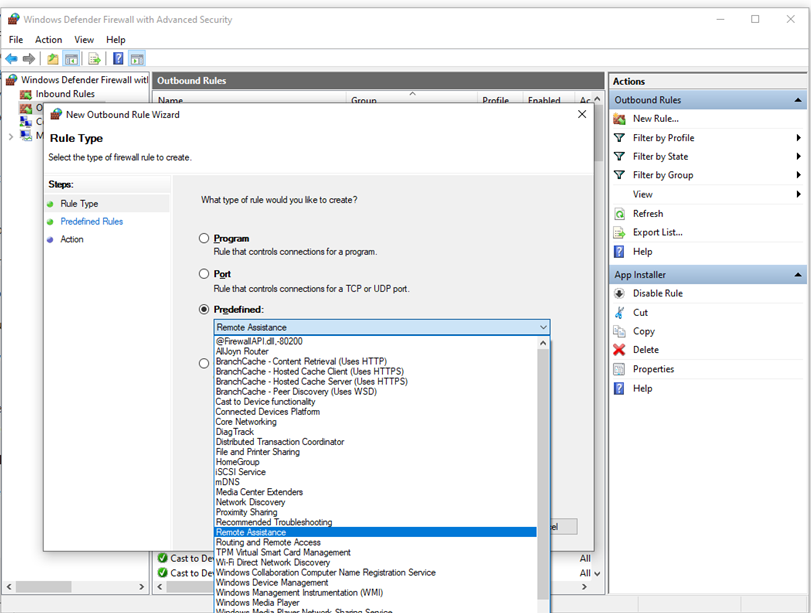

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. This can be accomplished by right-clicking either Inbound Rules or Outbound Rules, and selecting New Rule. Интерфейс для добавления нового правила выглядит так: The interface for adding a new rule looks like this:

Рис. 3. Мастер создания правил Figure 3: Rule Creation Wizard

Эта статья не охватывает пошаговую конфигурацию правил. This article does not cover step-by-step rule configuration. Общие рекомендации по созданию политики см. в брандмауэре Windows с расширенным руководством по развертыванию безопасности. See the Windows Firewall with Advanced Security Deployment Guide for general guidance on policy creation.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. In many cases, allowing specific types of inbound traffic will be required for applications to function in the network. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения. Administrators should keep the following rule precedence behaviors in mind when allowing these inbound exceptions.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию. Explicitly defined allow rules will take precedence over the default block setting.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска. Explicit block rules will take precedence over any conflicting allow rules.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. More specific rules will take precedence over less specific rules, except in the case of explicit block rules as mentioned in 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.) (For example, if the parameters of rule 1 includes an IP address range, while the parameters of rule 2 include a single IP host address, rule 2 will take precedence.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить. Because of 1 and 2, it is important that, when designing a set of policies, you make sure that there are no other explicit block rules in place that could inadvertently overlap, thus preventing the traffic flow you wish to allow.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. A general security best practice when creating inbound rules is to be as specific as possible. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. However, when new rules must be made that use ports or IP addresses, consider using consecutive ranges or subnets instead of individual addresses or ports where possible. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности. This avoids creation of multiple filters under the hood, reduces complexity, and helps to avoid performance degradation.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Windows Defender Firewall does not support traditional weighted, administrator-assigned rule ordering. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше. An effective policy set with expected behaviors can be created by keeping in mind the few, consistent, and logical rule behaviors described above.

Создание правил для новых приложений перед первым запуском Create rules for new applications before first launch

Правила входящие разрешимые Inbound allow rules

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. When first installed, networked applications and services issue a listen call specifying the protocol/port information required for them to function properly. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. As there is a default block action in Windows Defender Firewall, it is necessary to create inbound exception rules to allow this traffic. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. It is common for the app or the app installer itself to add this firewall rule. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило. Otherwise, the user (or firewall admin on behalf of the user) needs to manually create a rule.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети. If there are no active application or administrator-defined allow rule(s), a dialog box will prompt the user to either allow or block an application’s packets the first time the app is launched or tries to communicate in the network.

Если у пользователя есть разрешения администратора, они будут вызваны. If the user has admin permissions, they will be prompted. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. If they respond No or cancel the prompt, block rules will be created. Обычно создаются два правила, по одному для трафика TCP и UDP. Two rules are typically created, one each for TCP and UDP traffic.

Если пользователь не является локальным администратором, он не будет вызван. If the user is not a local admin, they will not be prompted. В большинстве случаев будут созданы правила блокировки. In most cases, block rules will be created.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. In either of the scenarios above, once these rules are added they must be deleted in order to generate the prompt again. Если нет, трафик будет по-прежнему заблокирован. If not, the traffic will continue to be blocked.

Параметры брандмауэра по умолчанию предназначены для безопасности. The firewall’s default settings are designed for security. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Allowing all inbound connections by default introduces the network to various threats. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя. Therefore, creating exceptions for inbound connections from third-party software should be determined by trusted app developers, the user, or the admin on behalf of the user.

Известные проблемы с автоматическим созданием правил Known issues with automatic rule creation

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. When designing a set of firewall policies for your network, it is a best practice to configure allow rules for any networked applications deployed on the host. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление. Having these rules in place before the user first launches the application will help ensure a seamless experience.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. The absence of these staged rules does not necessarily mean that in the end an application will be unable to communicate on the network. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуется взаимодействие с пользователем. However, the behaviors involved in the automatic creation of application rules at runtime requires user interaction.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами: To determine why some applications are blocked from communicating in the network, check for the following:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. A user with sufficient privileges receives a query notification advising them that the application needs to make a change to the firewall policy. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос. Not fully understanding the prompt, the user cancels or dismisses the prompt.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику. A user lacks sufficient privileges and is therefore not prompted to allow the application to make the appropriate policy changes.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила. Local Policy Merge is disabled, preventing the application or network service from creating local rules.

Рис. 4. Диалоговое окно для доступа Figure 4: Dialog box to allow access

Создание локальных правил слияния политик и приложений Establish local policy merge and application rules

Правила брандмауэра можно развернуть: Firewall rules can be deployed:

- Локальное использование оснастки Брандмауэра (WF.msc) Locally using the Firewall snap-in (WF.msc)

- Локальное использование PowerShell Locally using PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы). Remotely using Group Policy if the device is a member of an Active Directory Name, System Center Configuration Manager (SCCM), or Intune (using workplace join)

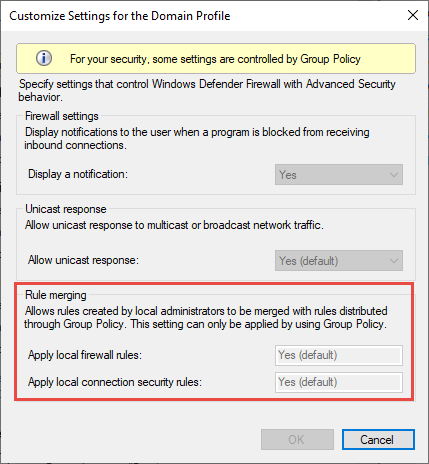

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Rule merging settings control how rules from different policy sources can be combined. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных. Administrators can configure different merge behaviors for Domain, Private, and Public profiles.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики. The rule merging settings either allow or prevent local admins from creating their own firewall rules in addition to those obtained from Group Policy.

Рис. 5. Параметр слияния правил Figure 5: Rule merging setting

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. In the firewall configuration service provider, the equivalent setting is AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile. This setting can be found under each respective profile node, DomainProfile, PrivateProfile, and PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил. If merging of local policies is disabled, centralized deployment of rules is required for any app that needs inbound connectivity.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Admins may disable LocalPolicyMerge in high security environments to maintain tighter control over endpoints. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. This can impact some apps and services that automatically generate a local firewall policy upon installation as discussed above. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления). For these types of apps and services to work, admins should push rules centrally via group policy (GP), Mobile Device Management (MDM), or both (for hybrid or co-management environments).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил. Firewall CSP and Policy CSP also have settings that can affect rule merging.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. As a best practice, it is important to list and log such apps, including the network ports used for communications. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Typically, you can find what ports must be open for a given service on the app’s website. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов. For more complex or customer application deployments, a more thorough analysis may be needed using network packet capture tools.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям. In general, to maintain maximum security, admins should only push firewall exceptions for apps and services determined to serve legitimate purposes.

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. The use of wildcard patterns, such as C:*\teams.exe is not supported in application rules. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы). We currently only support rules created using the full path to the application(s).

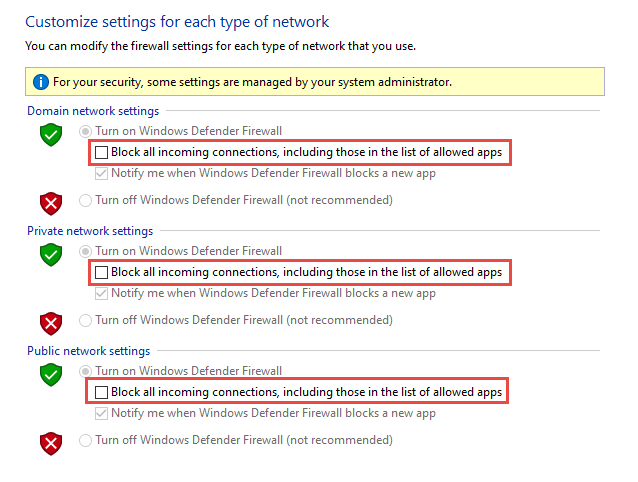

Знать, как использовать режим «экраны» для активных атак Know how to use «shields up» mode for active attacks

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». An important firewall feature you can use to mitigate damage during an active attack is the «shields up» mode. Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки. It is an informal term referring to an easy method a firewall administrator can use to temporarily increase security in the face of an active attack.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Параметры Windows или в устаревшем файлеfirewall.cpl. Shields up can be achieved by checking Block all incoming connections, including those in the list of allowed apps setting found in either the Windows Settings app or the legacy file firewall.cpl.

Рис. 6. Параметры Windows App/Windows Security/Firewall Protection/Network Type Figure 6: Windows settings App/Windows Security/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl Figure 7: Legacy firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. By default, the Windows Defender Firewall will block everything unless there is an exception rule created. Этот параметр переопределяет исключения. This setting overrides the exceptions.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. For example, the Remote Desktop feature automatically creates firewall rules when enabled. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. However, if there is an active exploit using multiple ports and services on a host, you can, instead of disabling individual rules, use the shields up mode to block all inbound connections, overriding previous exceptions, including the rules for Remote Desktop. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран. The Remote Desktop rules remain intact but remote access will not work as long as shields up is activated.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика. Once the emergency is over, uncheck the setting to restore regular network traffic.

Создание исходящие правила Create outbound rules

Вот несколько общих рекомендаций по настройке исходящие правила. What follows are a few general guidelines for configuring outbound rules.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. The default configuration of Blocked for Outbound rules can be considered for certain highly secure environments. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию. However, the Inbound rule configuration should never be changed in a way that Allows traffic by default.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования. It is recommended to Allow Outbound by default for most deployments for the sake of simplification around app deployments, unless the enterprise prefers tight security controls over ease-of-use.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. In high security environments, an inventory of all enterprise-spanning apps must be taken and logged by the administrator or administrators. Записи должны включать, требуется ли используемое приложение подключение к сети. Records must include whether an app used requires network connectivity. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления). Administrators will need to create new rules specific to each app that needs network connectivity and push those rules centrally, via group policy (GP), Mobile Device Management (MDM), or both (for hybrid or co-management environments).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра. For tasks related to creating outbound rules, see Checklist: Creating Outbound Firewall Rules.

Документировать изменения Document your changes

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. When creating an inbound or outbound rule, you should specify details about the app itself, the port range used, and important notes like creation date. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Rules must be well-documented for ease of review both by you and other admins. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. We highly encourage taking the time to make the work of reviewing your firewall rules at a later date easier. И никогда не создавайте ненужные дыры в брандмауэре. And never create unnecessary holes in your firewall.