- Изменение пароля учетной записи Windows Server 2016

- Смена пароля

- Срок истечения пароля

- Изменение пароля учетной записи Windows Server 2016 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Изменение политики паролей windows server 2016

- Общие обсуждения

- Все ответы

- Изменения не применяются при изменении политики паролей

- Симптомы

- Причина

- Решение

- Статус

- Дополнительные сведения

- RTFM.WIKI

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- Парольные политики Windows

- Политика паролей

- Политика блокировки учетных записей (Account Lockout Policy)

- Просмотр политик через cmd/powershell

- Catch-22 / Уловка-22

Изменение пароля учетной записи Windows Server 2016

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

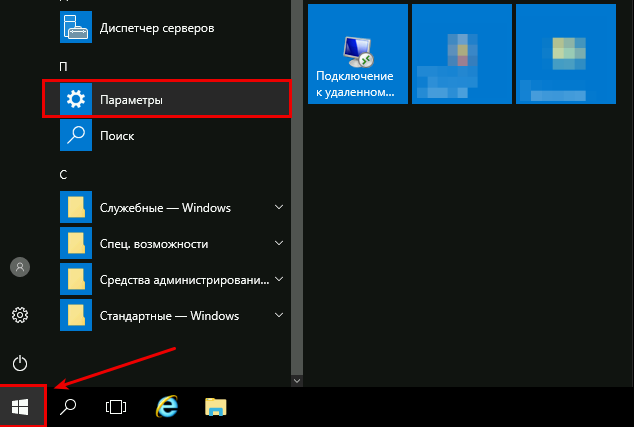

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

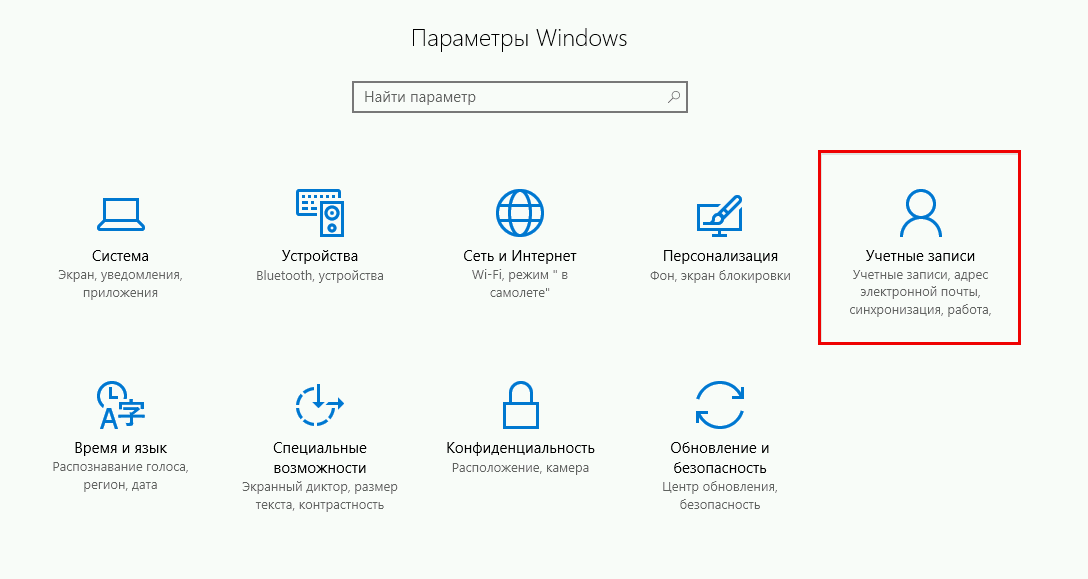

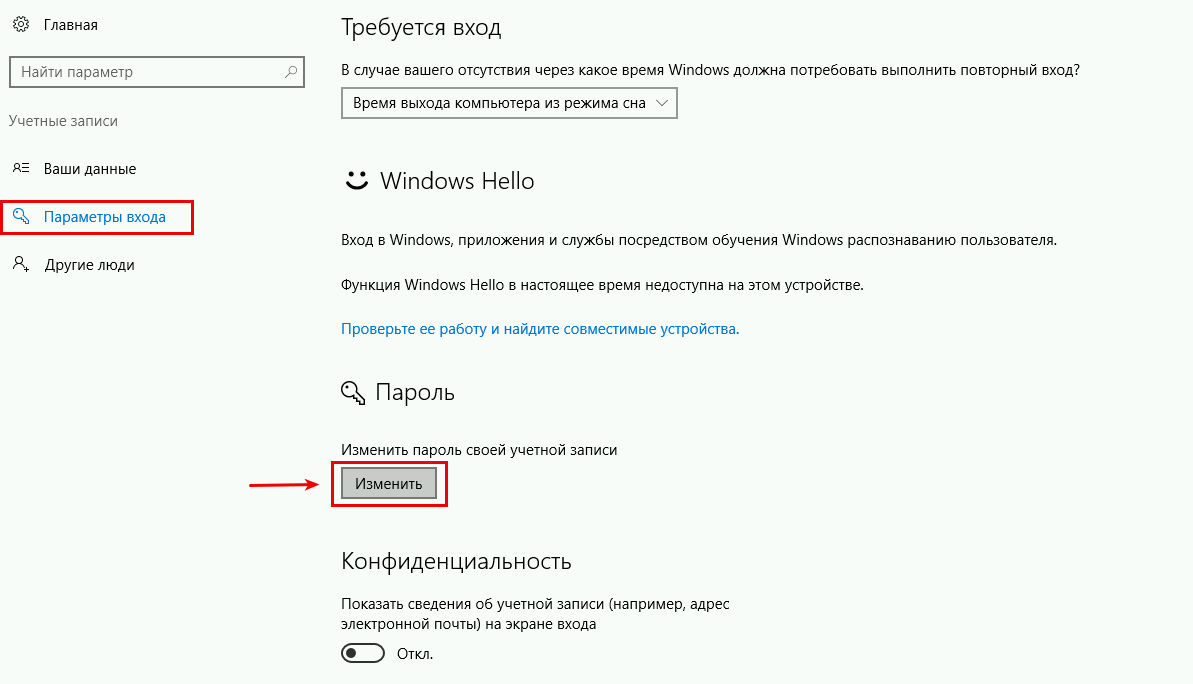

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

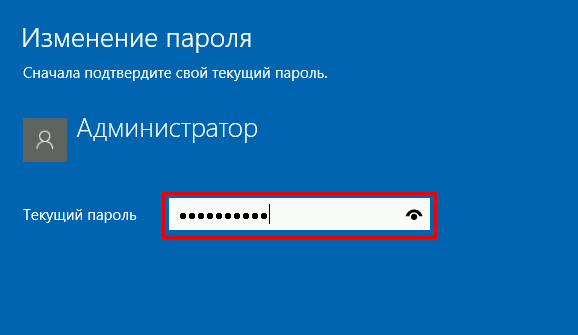

Откроется окно изменения пароля, введите текущий пароль и «Далее»

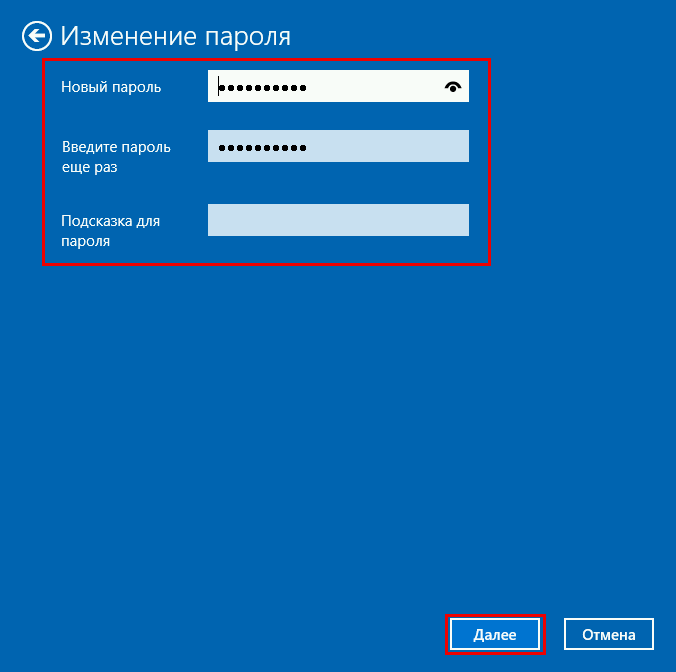

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

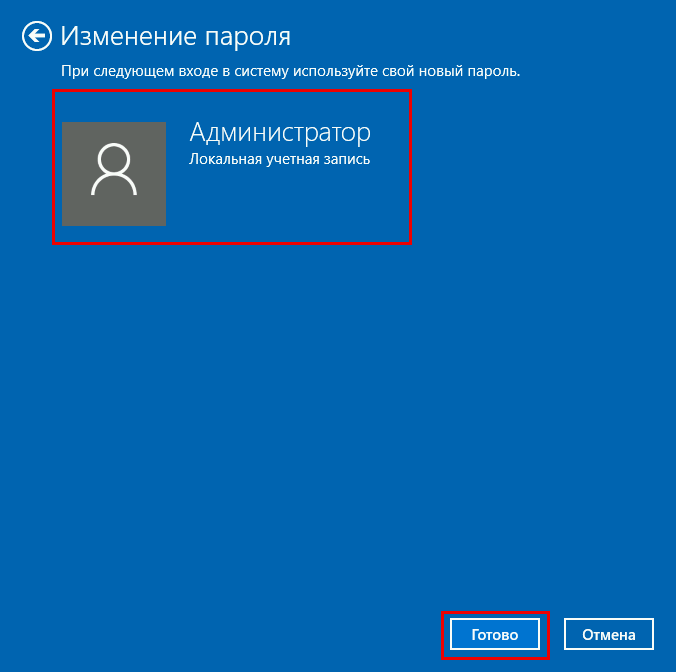

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

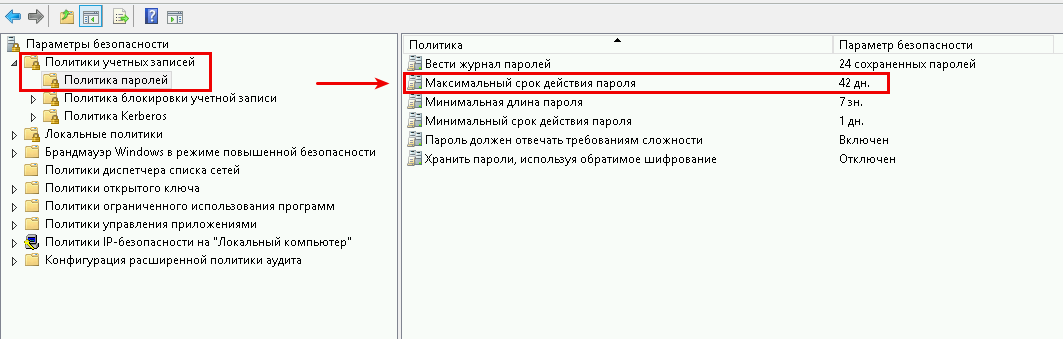

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

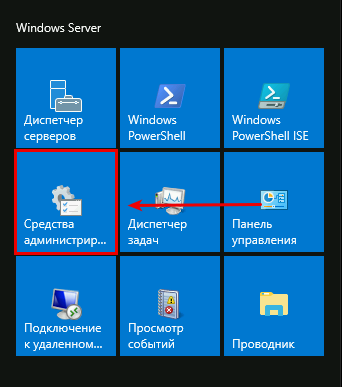

Нажмите «Пуск» далее «Средства администрирования»

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

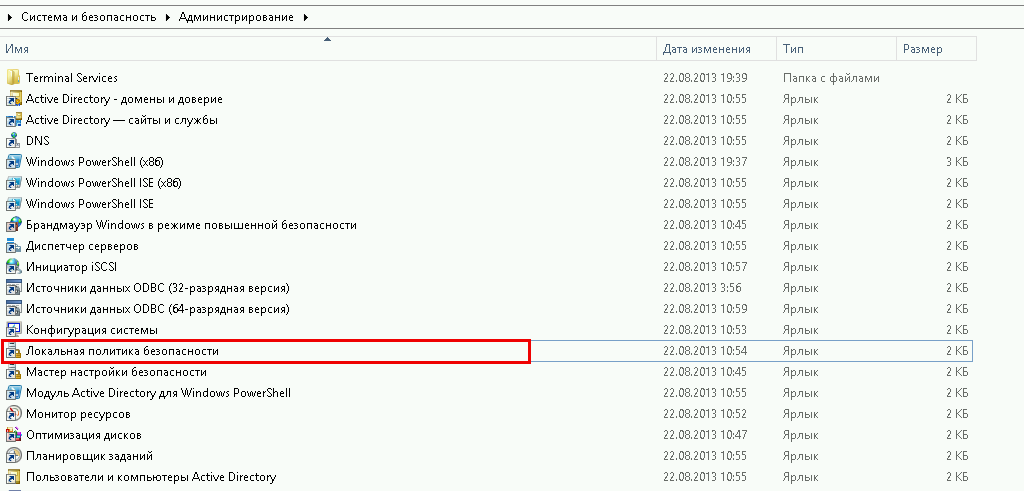

Поэтому, открываем окно «Локальная политика безопасности»

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Изменение пароля учетной записи Windows Server 2016 с Active Directory

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

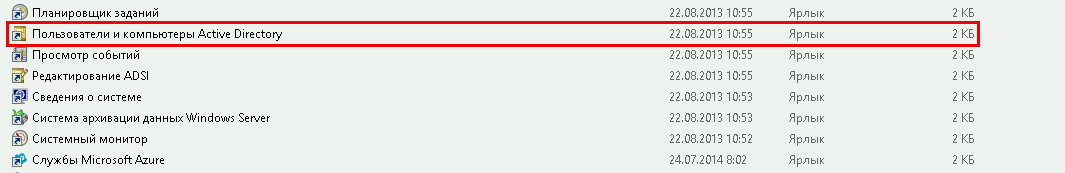

Для этого откройте «Пуск» -> «Средства администрирования» -> «Пользователи и компьютеры Active Directory»

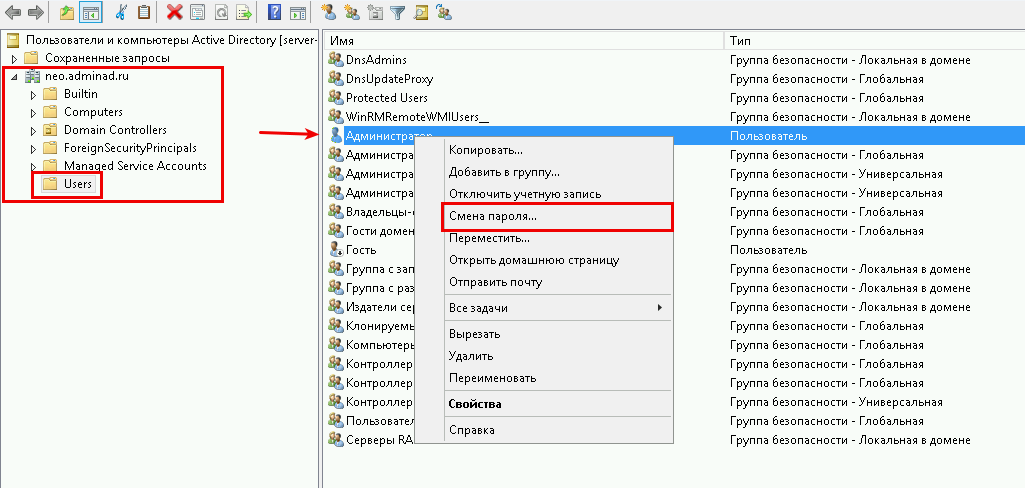

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля. «

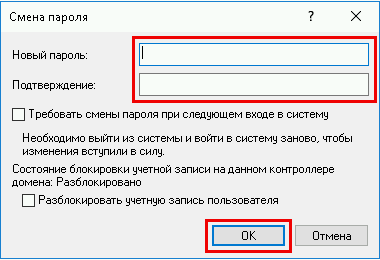

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

Если все данные ввели правильно то появится окно об удачной смене пароля

Срок истечения пароля AD

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Для этого откройте «Пуск» -> «Средства администрирования» -> «Управление групповой политикой»

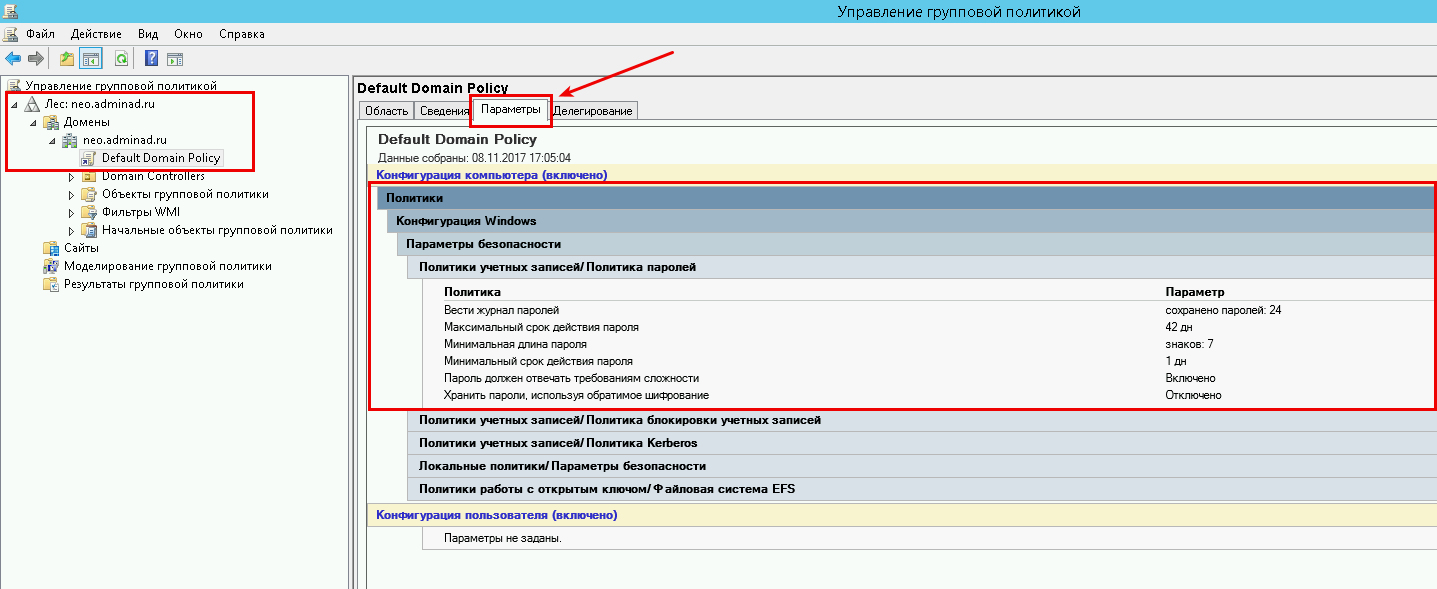

Далее откроется окно «Управление групповой политикой», в блоке слева откройте дерево

«Лес: Имя Вашего домена»

-> «Домены»

-> «Имя Вашего домена»

-> «Default Domain Policy»

затем в блоке справа выберите вкладку «Параметры».

Во вкладке «Параметры» откройте вкладки «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политика учетных записей / Политика паролей»

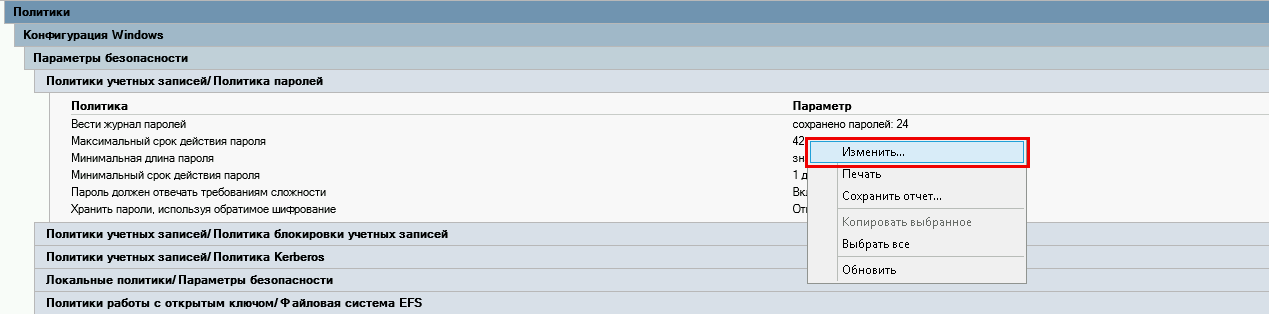

В списке «Политика учетных записей / Политика паролей» нажмите правой кнопкой мыши на «Максимальный срок действия пароля 42 дня» и в контекстном меню выберите «Изменить»

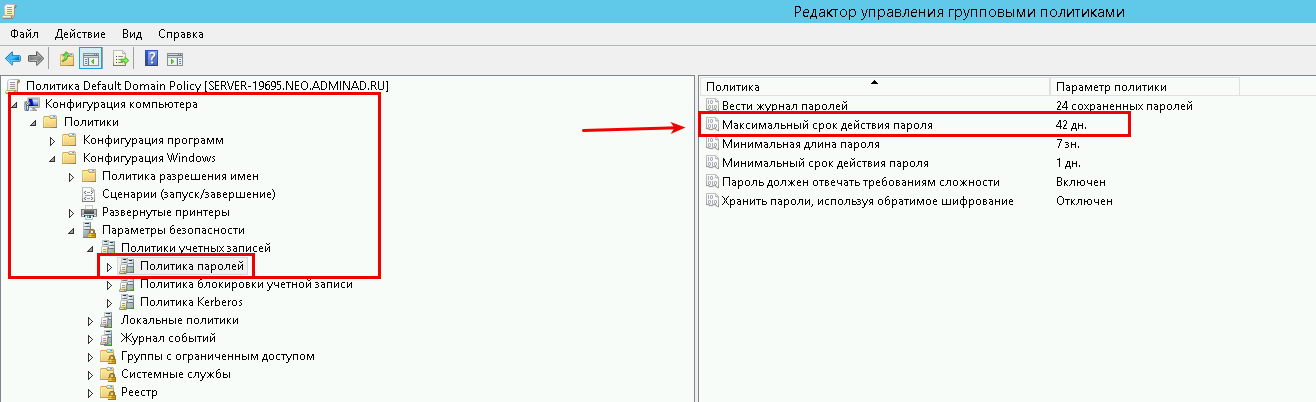

Перед Вами откроется «Редактор управления групповыми политиками»

В этом редакторе, в блоке слева откройте дерево «Конфигурация компьютера» -> «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политики учетных записей» -> «Политика паролей»

В блоке справа откройте «Максимальный срок действия пароля 42 дня»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Изменение политики паролей windows server 2016

Общие обсуждения

Пароль не отвечает требованиям политики. Проверьте минимальную длину пароля, его сложность, отличие от ранее использованных паролей. Windows Server 2012.

Вот, сталкнулся с такой бедой. Есть у меня маленькая сеть и нет необходимости создавать длинные и сложные пароли, а достаточно

- Изменен тип Petko Krushev Microsoft contingent staff, Moderator 1 апреля 2013 г. 9:51 Нет действий

Все ответы

Панель управления\Система и безопасность\Администрирование — локальная политика безопасности

или так: пуск — выполнить: %windir%\system32\secpol.msc /s

далее: политики учетных записей\политика паролей\Пароль должен отвечать требованиям сложности — выкл.

Если установили WS 2012, то грех не использовать гранулярные политики паролей- благо даже мастер графический под эти задачи нарисовали ). Повесьте на Вашу маленькую группку пользователей простые пароли, а просаживать уровень всего домена для этого совсем необязательно.

извените, но я начинающий и большинство информации в технических статьях не понимаю, можно ли как-то по-проще, с картинками и в ветке вопроса ?

например сервер терминало в в 2012 и в 2008 я могу поднять с закрытыми глазами, а вот что такое Active Directory я вобще не понимаю зачем это нужно и что это такое, если объясните на пальцах, то думаю облегчите жизнь многим начинающим таким как я.

На каком языке я понимаю. Если сеть держиться на рабочей группе, то соответственно чтобы она работала, то на всех машинах сети должны быть прописаны IP-адреса одной подгруппы (192.168.0.1-255) и рабочая группа должна быть одинаковая.

А если Active Directory, то это настройка Домена, ДНС и темный лес.

Единственное что я понимаю что Active Directory это круто и удобно.

Хочу научиться. Т.к. у меня сейчас 3 сервера. которые стоят на расстоянии 5 км друг от друга. Один из них имеет доступ в интернет. к каждому подключены компьютеры к первому 3, второму 4, третьему 6. В скором будущем интернет будет везде и я бы хотел объединить их в одну сеть. Основной софт Парус-Предприятие (Парус-ресторан и Парус-Бухгалтерия), скоро буду подключать еще Парус-Отель, Парус-Магазин, Парус-Менеджмент и Маркетинг, Парус-Турагенство и Парус-Зарплата. Это же дополнительные рабочие места. И если мне не удасться настроить всё на одном сервере, то связать все три сервера в одну систему и удаленно ими управлять просто обязан, т.к. Сервера стоят на берегу моря, и два из трех работать будут только летом. Планирую покупать офис в городе и работать оттуда, поэтому любой доступной помощи очень рад. Т.к и сам охотно делюсь информацией которую узнаю. Приходиться все поднимать самому, т.к это мой хлеб. И так как только все начинаю настраивать, то я и бухгалтер и системный администратор и бизнес-консультант в активно развивающейся структуре. Бухгалтерию и принцип работы общепита знаю на ура. Софт «Парус», тоже знаю как ведущий специалист. А вот администрирование хромает.

мой скайп: parfentevva — всегда рад пообщаться онлайн.

Изменения не применяются при изменении политики паролей

Эта статья поможет решить проблему, из-за которой изменения не применяются ожидаемым образом при изменении политики паролей.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 269236

Симптомы

При изменении политики паролей изменения не применяются ожидаемым образом.

Причина

Эта проблема может возникнуть в любом из следующих сценариев:

- В подразделении «Контроллеры домена» включен параметр наследования заблокированной политики.

- Политика паролей не за установлена в политике домена по умолчанию.

Решение

Чтобы устранить эту проблему, отключите параметр наследования заблокированной политики в подразделении «Контроллеры домена»:

- Запустите оснастку «Пользователи и компьютеры Active Directory».

- Щелкните правой кнопкой мыши подразделение «Контроллеры домена», выберите «Свойства», а затем щелкните, чтобы очистить окно блокировки наследования политик.

- На контроллерах домена запустите следующую команду: secedit/refreshpolicy machine_policy/enforce

Если эта проблема возникает из-за того, что вы не установили политику паролей в политике домена по умолчанию, задайте все политики паролей в политике домена по умолчанию.

Статус

Такое поведение является особенностью данного продукта.

Дополнительные сведения

В Windows 2000 политики паролей на уровне домена являются только для чтения. Политика должна применяться к контроллерам домена, чтобы она применялась. Если вы инициируете смену пароля для пароля домена из любого места домена, изменение фактически происходит на контроллере домена.

RTFM.WIKI

Ordnung muß sein. Ordnung über alles (18+)

Инструменты пользователя

Инструменты сайта

Боковая панель

Навигация

Линкшэринг

socialite Display:icon facebook twitter

ALARM!

Добавить новую страницу

Реклама

Содержание

Парольные политики Windows

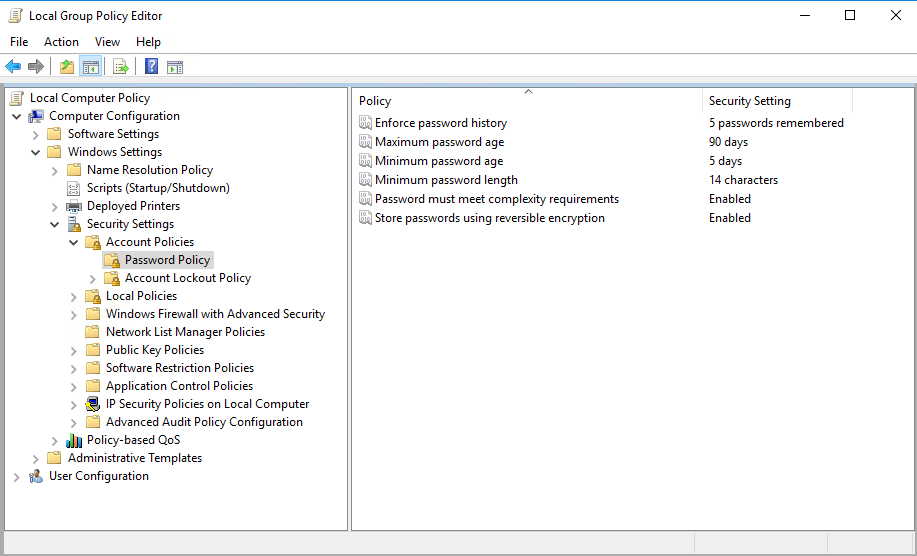

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

Политика паролей

Windows + R → gpedit.msc Enter

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей | Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 — без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности | Параметр определяет должен ли пароль отвечать требованиям: |

Хранить пароли, используя обратимое шифрование

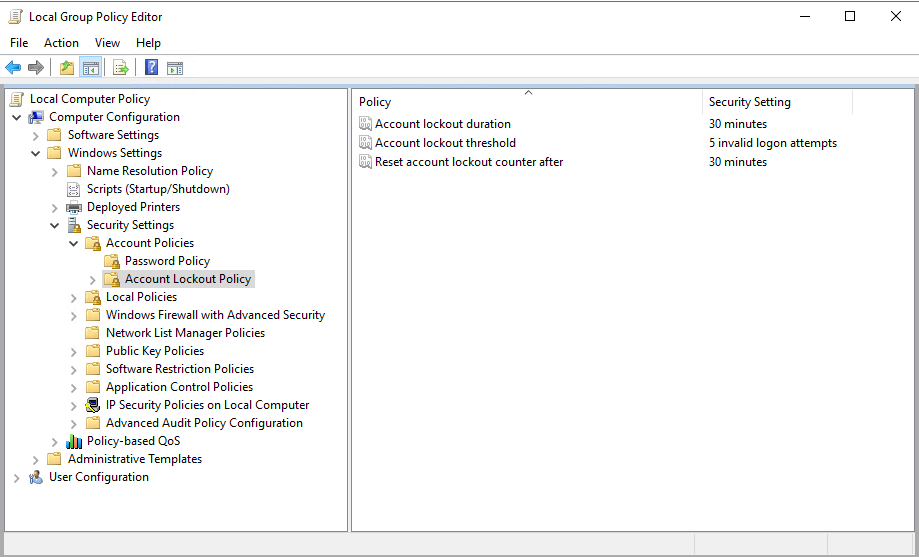

Политика блокировки учетных записей (Account Lockout Policy)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. | Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. | Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. | Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

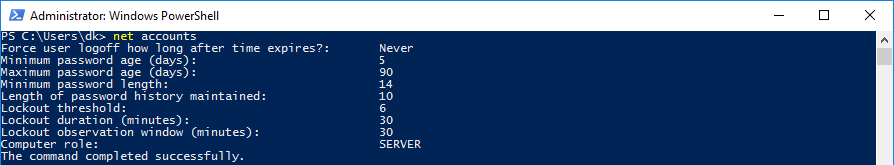

Просмотр политик через cmd/powershell

Текущие парольные политики

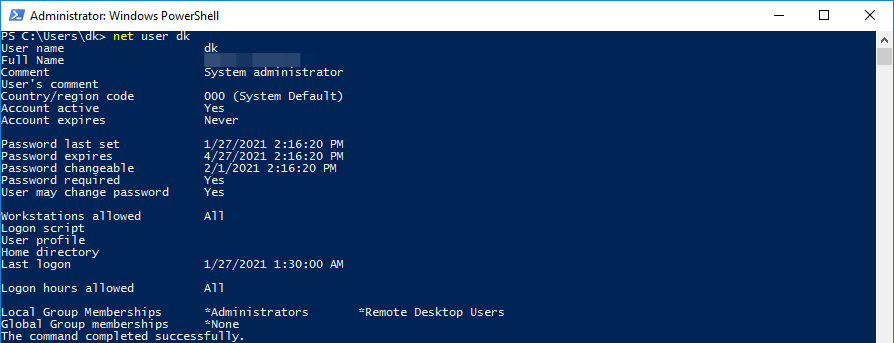

Информация о пользователе

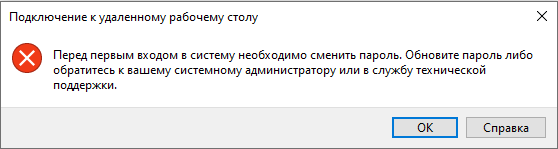

Catch-22 / Уловка-22

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

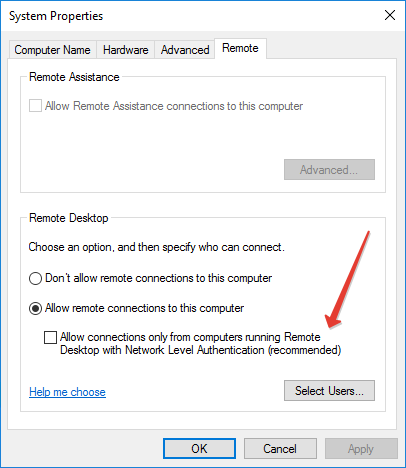

In the protocol specification for CredSSP, there is no reference to the ability to change the user’s password while NLA is running. Therefore, the observed behavior can be considered «by design.»

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы — установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.