- Хранилище сертификатов Windows 10 — где лежат

- Что такое хранилище сертификатов в Windows системах

- Для чего оно нужно

- Как посмотреть установленные цифровые сертификаты в Windows 7 или 10

- Просмотр через консоль управления

- Доступ через проводник

- Просмотр через Internet Explorer

- Просмотр сертификатов через Крипто ПРО

- Просмотр сертификатов через Certmgr

- Как удалить сертификат в Windows 10

- Какую информацию хранят системные файлы windows

- Инструмент для анализа системных файлов

- Что в себя включает программа Анализатор:

- Анализируем системные файлы windows

- Строим защиту – отключаем создание эскизов

Хранилище сертификатов Windows 10 — где лежат

Для основной массы пользователей знания о хранилищах сертификатов не пригодятся. На практике с этой функцией Виндовс сталкиваются системные администраторы и хорошо подготовленные пользователи. Именно им время от времени приходится удалять ненужные, но важные зашифрованные документы, цифровые подписи и другую секретную информацию. Также на их ответственности и установка новых секретных документов.

Что такое хранилище сертификатов в Windows системах

Термин «хранилище сертификатов» можно расшифровать как часть оперативной памяти ПК, где помещена на хранение самая секретная зашифрованная информация. К таковой относятся:

- учетные данные;

- доступ к определенным программным продуктам.

Сертификаты служат для идентификации человека посредством сети интернет, после чего он сможет подтвердить допуск к определенным утилитам.

Доступ к секретным документам имеют единицы. Хранилище, как объект ОС, можно обозначить как отдельный файл, но для его открытия используются совсем другие средства, нежели доступные многим программы.

Хранилище имеет два отдельных раздела. В одном хранятся личные данные пользователя, в другом – средства идентификации самого компьютера. Сохранение происходит локально для каждого ПК и для каждого пользователя, который работает на нем.

У файла сертификата расширение .cer или .csr. Он занимает совсем немного места. Объем занятой памяти не превышает нескольких килобайт. Кстати, подобные файлы эксплуатируются в ОС Linux, MacOS. Файлы с подобным расширением можно назвать стандартным форматом ЭЦП. Во многих странах используются сертификаты стандарта .x509. В РФ они распространения не получили.

Для чего оно нужно

Каждый документ в хранилище призван сохранить безопасность работы операционной системы ПК. Это предотвращает проникновение в систему опасных или нежелательных и сомнительных программ. Каждая цифровая подпись отвечает за благонадежность отдельно взятого софта. Иногда такую же проверку проходит и сам пользователь. То есть для него тоже имеется свой идентификатор.

Корневой центр сертификации

У Виндовс есть свои корневые сертификаты. Благодаря им поддерживается стандартная работа ОС. Например, можно совершенно спокойно пользоваться функцией «Центр обновления Windows».

Очень широкое применение сертификация получила в Google Chrome. Особенно она востребована для взаимодействия с государственными сайтами. Чтобы иметь доступ к базам данных, обязательно нужно соответствующее разрешение. Вот его и выдает государственный сайт.

Немало утилит создают свои шифры. Например, если требуется изменить характеристики оборудования. Таким образом они обеспечивают программному продукту законность.

Как посмотреть установленные цифровые сертификаты в Windows 7 или 10

Прежде всего можно посмотреть доступные важные документы, такие как:

- Сертификаты для оборудования. Они предустановлены разработчиком для обеспечения оптимальной работы аппарата. Их могут увидеть все желающие. Для открытия этого каталога нужно синхронно нажать на кнопки Win + R. Появится пустая строка. Туда следует вбить символы certlm.msc. Откроется весь перечень секретных документов.

- Персональные сертификаты. К ним доступ имеет пользователь с текущей учетной записью. Доступ можно получить, используя все те же клавиши Win + R. Только в строчке нужно прописать команду certmgr.msc. Появится список всех доступных пользователю зашифрованных данных. Личная информация будет в файле «Личное».

Есть и другие способы, как просмотреть хранилище сертификатов Windows 7, 8, 10, ХР.

Просмотр установленных сертификатов

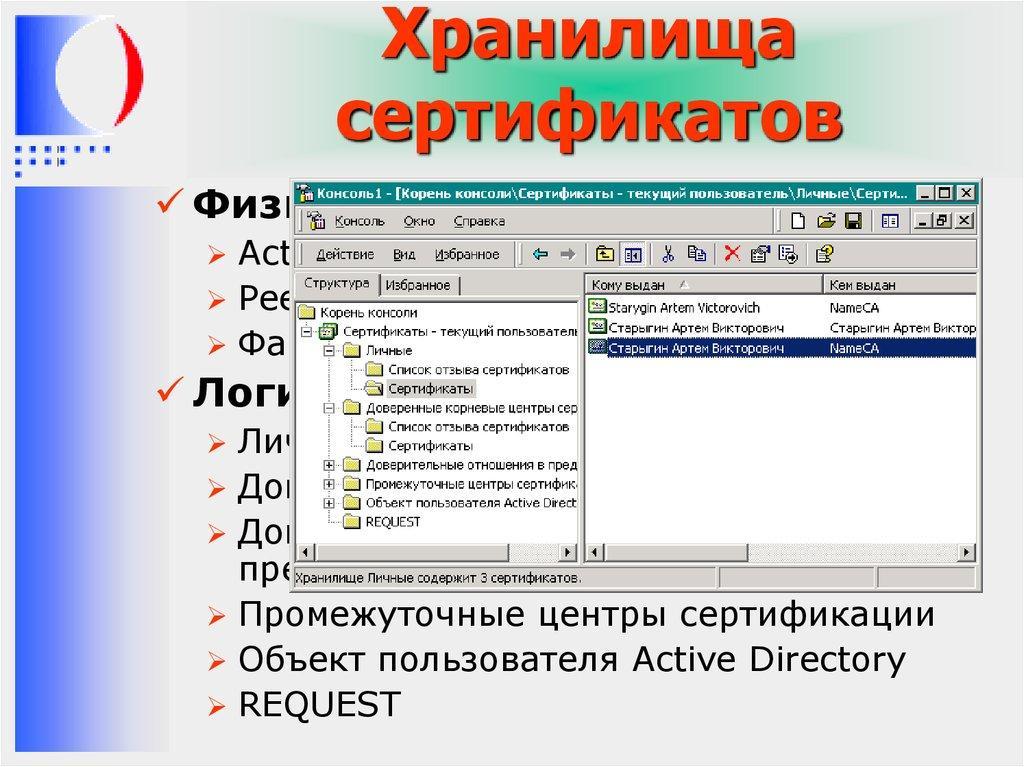

Просмотр через консоль управления

Предустановленной функцией просмотра секретной информации является консоль управления. Используя ее, тоже можно найти требуемые ключи. Для этого следует:

- Запустить ОС.

- Активировать «Командную строку» («cmd»).

- Нажать на «Enter».

- Вбить команду «mmc».

- Тапнуть «Enter».

- Открыть раздел «Файл».

- Активировать вкладку «Добавить или удалить оснастку».

- Кликнуть на «Добавить» и на «Добавить изолированную оснастку».

- Выбрать вкладку «Сертификаты».

Таким же способом можно в формате чтения просматривать сертифицированные учетки, зарегистрированные в Виндовс. Также можно вносить, убирать, исправлять и копировать документы.

Важно! Иметь права администратора обязательно.

Доступ через проводник

В современных ОС Виндовс, все зашифрованные данные находятся по веб-адресу C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Если вместо слова «Пользователь» вписать рабочую учетку, то полный перечень открытых зашифрованных документов будет доступен для ознакомления.

Что касается закрытых ЭЦП, то они лежат на USB-рутокене. Для их просмотра потребуется другой секретный пароль. Его выдает администратору удостоверяющий центр.

В папке Виндовс хранится еще копия сертификата ЭЦП. Она предназначена для программной поддержки. Доступа пользователям к этой папке нет.

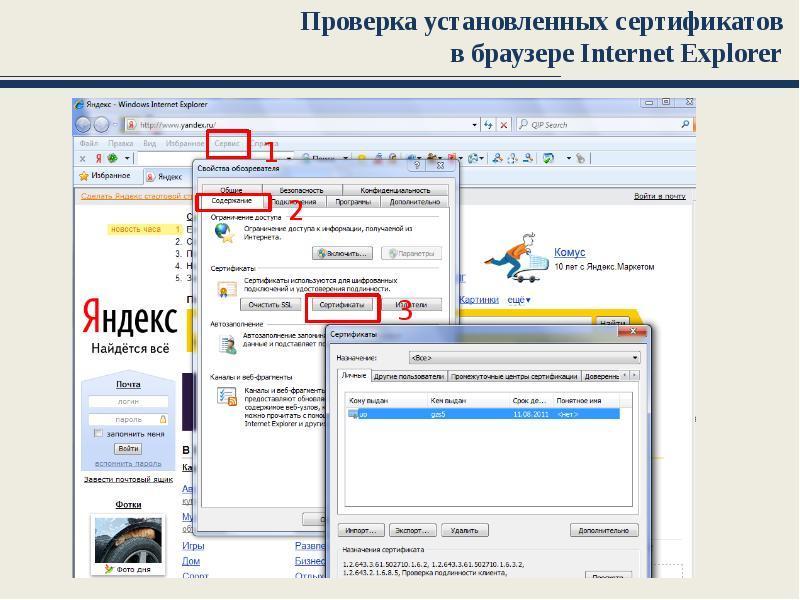

Просмотр через Internet Explorer

Найти ЭЦП можно и при помощи браузера Internet Explorer. Он установлен в современных аппаратах с ОС Windows 10, ХР. При отсутствии его легко можно скачать.

Просмотр сертификатов через Internet Explorer

Чтобы найти хранилище с секретными документами через этот браузер, следует его запустить. Далее нужно активировать вкладки:

В новом окошке будут представлены все сертификаты.

Важно! Корневые сертификаты удостоверяющих центров удалять нельзя.

Востребованность этого варианта просмотра зашифрованной информации в том, что видеть их можно, не имея права администратора. Просматривать могут все пользователи, но вносить изменения – прерогатива системных администраторов.

В Internet Explorer перечень особо важных документов можно просмотреть, используя меню «Центр управления сетями и общим доступом». Для этого нужно будет открыть «Панель управления» и войти в раздел «Свойства обозревателя». Далее следует активировать вкладки «Содержание» и «Сертификаты».

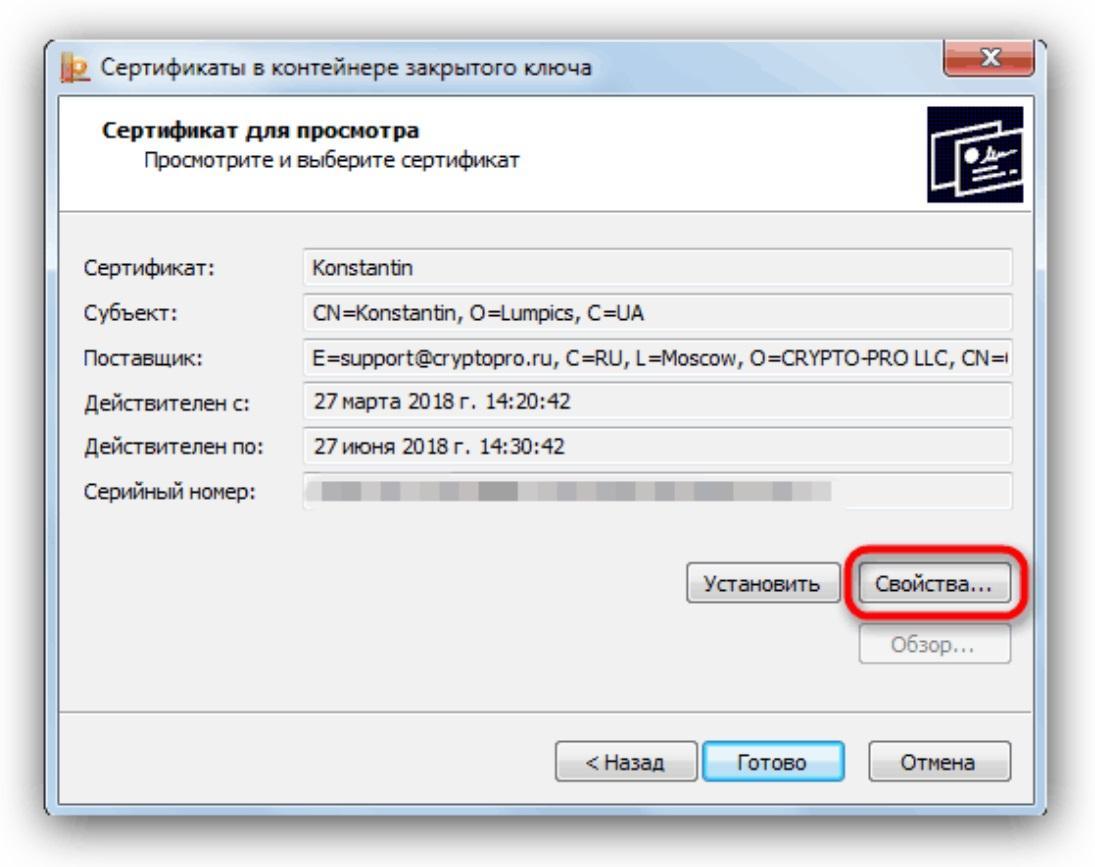

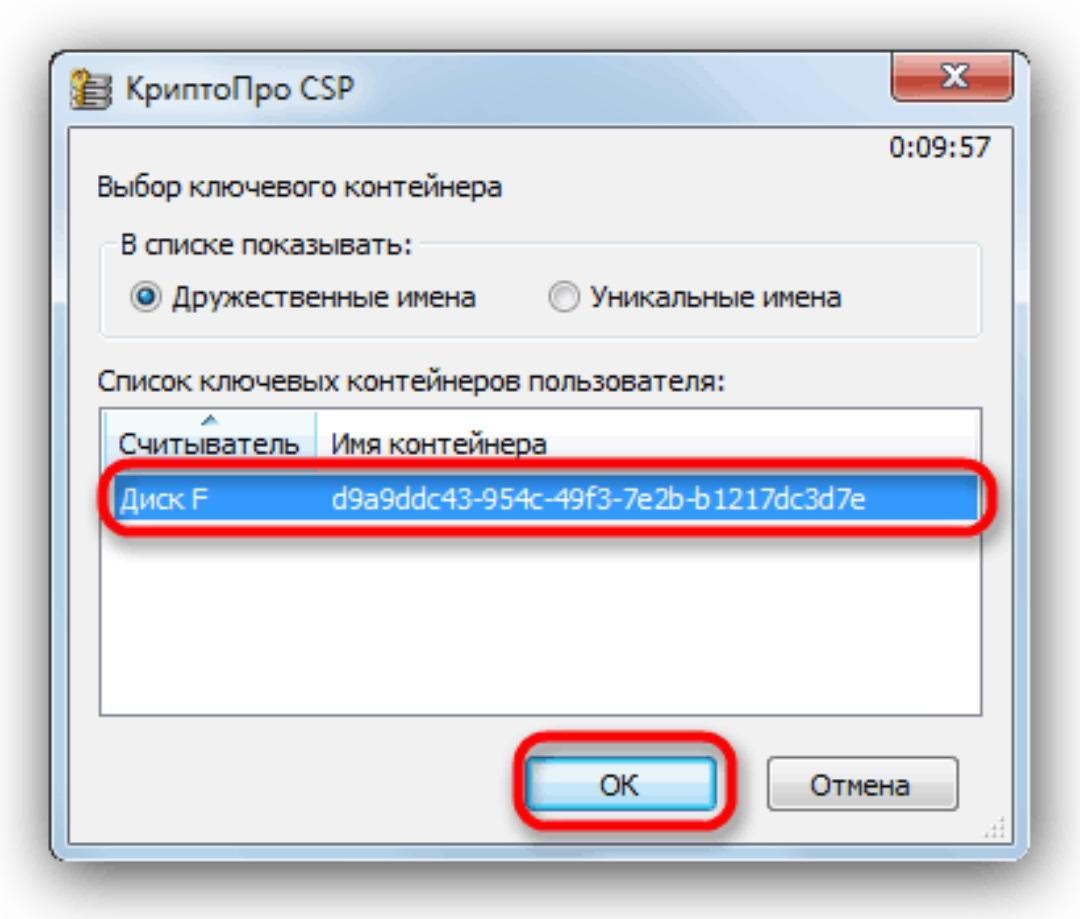

Просмотр сертификатов через Крипто ПРО

Просматривать ЭЦП можно с помощью программы-дистрибутива (Крипто ПРО).

Путь к просмотру:

- Запустить ОС.

- Войти в «Пуск».

- Открыть раздел «Все программы».

- Выбрать «Крипто ПРО».

- Нажать на вкладку «Сертификаты».

Электронный сертификат в Крипто ПРО

В появившемся окне появится перечень всех актуальных сертификатов. Имея права администратора, возможно управление сертификатами Windows 10 и других версий ОС. С ними можно проводить различные действия. То есть, можно удалять, редактировать, копировать. Последнее возможно при наличии ключа и допуска центра. С ними можно будет использовать скопированный ЭЦП на другом аппарате.

Просмотр сертификатов через Certmgr

В ОС Виндовс предусмотрен встроенный менеджер, который работает с имеющимися зашифрованными данными. С его помощью можно ознакомиться со всеми сертификатами (личные ЭЦП, сертификаты партнеров Майкрософт и т. д.).

Просмотреть секретные данные, используя данный менеджер можно так:

- Запустить ОС кнопкой «Пуск».

- Вбить команду «certmgr.msc».

- Подтвердить намерение кнопкой «Enter».

Во всплывающем окне появятся разделы «Личное» и «Корневые сертификаты удостоверяющего центра». Активируя их можно раскрыть полные реестры и найти требуемые ключи.

Нужно знать! Все эти действия может проводить только доверенный администратор. В ином случае менеджер не запустится.

У приложения есть ограничения в части шифрованных данных, где имеется специальное кодирование информации.

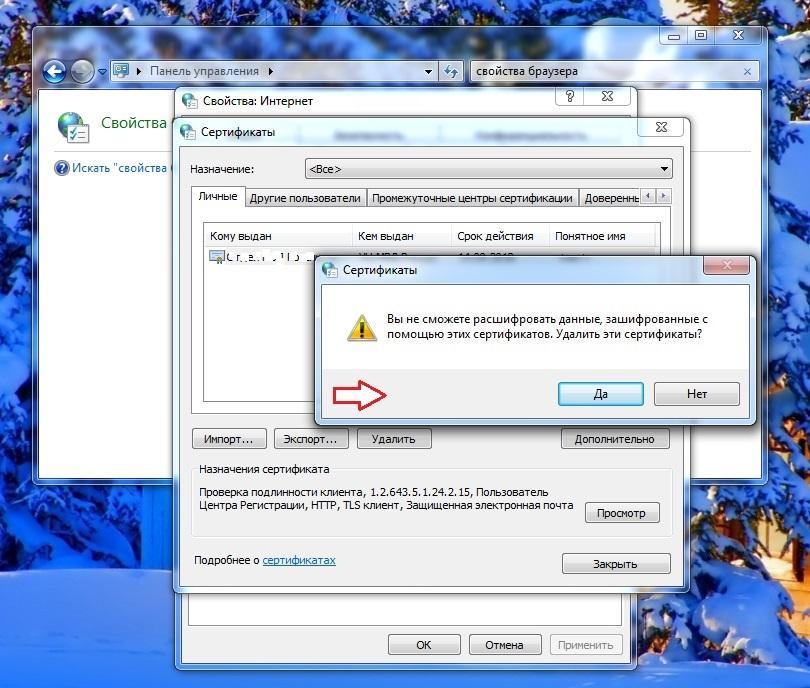

Как удалить сертификат в Windows 10

Через какое-то время некоторая важная информация теряет актуальность или становится известной третьим лицам. Иногда файлы, содержащие ее, повреждаются или нуждаются в замене на более новую версию. Тогда ненужные данные требуется удалить. При этом корневые в любой ситуации нужно сохранить!

Внимание! До удаления настоятельно рекомендуется удостовериться в окончательной неактуальности секретного файла. Обратного хода у процесса нет, даже при том, что закрытый ключ остается.

Процедуру выполняет системный администратор или хотя бы один из теоретически подготовленных пользователей.

К хранилищу доступ можно получить двумя способами:

- через Internet Explorer;

- через управление Виндовс.

К примеру, требуется удалить ЭЦП пользователя.

- Открыть «Панель управления».

- Выбрать «Сеть» и «Интернет».

- Активировать раздел «Управление настройками браузера». Всплывет окошко «Свойства».

- Открыть пункт «Содержание».

- Тапнуть кнопку «Сертификаты».

На экране всплывет перечень секретных документов. Ненужные можно выбрать, удалить. Важно не забыть сохраняться.

С использованием панели управления можно получить более полное разрешение к зашифрованной информации. Порядок действий в этом случае будет таким:

В появившемся окне будут перечислены все сертификаты хранилища, как пользовательские, так и корневые.

Сертификаты – важная составляющая безопасной работы компьютерной техники. Их достоверность гарантирует сертификационный центр. Работа с секретной информацией требует определенных знаний, поэтому выполнение работ в этой области нужно доверить специалисту. Для обычного пользователя достаточно иметь теоретические знания о том, что такое хранилище сертификатов Windows 10 и других версий ОС Виндовс. Применять их на практике рекомендуется только в исключительных случаях.

Какую информацию хранят системные файлы windows

Сегодня я Вам предлагаю проанализировать системные файлы windows и посмотреть, что же все-таки сохраняет ОС.

Нет, конечно же мы не шпионы и не в какие игры играть не будем. Но каждый должен знать, где таится опасность. Как говорится, кто предупрежден, тот вооружен.

Инструмент для анализа системных файлов

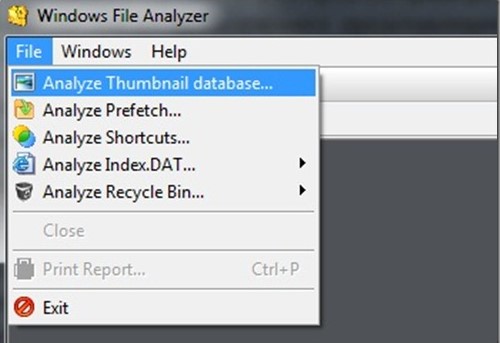

Чтобы посмотреть системные файлы windows и сделать кое-какие выводы нам понадобится программа “Windows File Analizer”.

“Windows File Analyzer” – это утилита, которая позволяет извлечь и проанализировать данные из служебных файлов Windows. Как правило, ОС скрывает подобную информацию от обычного пользователя. В этих файлах находится интересная информация, которую можно использовать для «криминалистического анализа».

Результаты работы программы можно удобно распечатать. Программа позволяет работать одновременно с несколькими файлами.

Что в себя включает программа Анализатор:

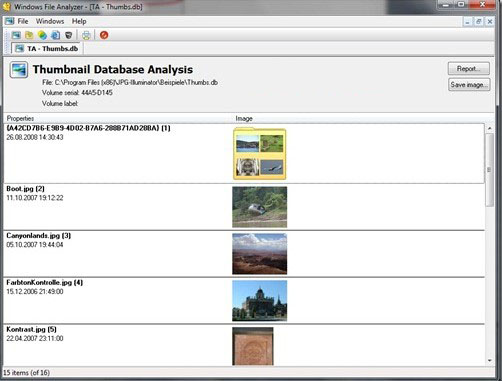

1. Файлов “Thumbs.db” – инструмент сканирует файлы Thumbs.db и отображает содержащиеся в них эскизы изображений, а также имена оригиналов и даты их создания.

2. Папки “Prefetch” – данный анализатор сканирует файлы, хранящиеся в папке Prefetch и извлекает информацию о дате последнего изменения, времени последнего запуска, количестве запусков и др. (В папке C:\Windows\Prefetch содержится информация о часто открываемых программах для быстрого доступа системы к ним.)

3. Ярлыков – этот инструмент анализирует все ярлыки в выбранной папке и отображает служебную информацию о дате создания и последнего изменения каждой папки в пути к объекту ярлыка.

4. Файлов “Index.DAT” – анализатор сканирует специальные файлы “Index.Dat” и отображает их содержимое. (Файлы Index.Dat содержат данные о cookies, временных файлах и истории Internet Explorer.)

5. Корзины – анализатор декодирует и отображает файлы Info2, хранящие информацию о содержимом корзины.

Анализируем системные файлы windows

Как работать с программой, разберем на примере анализатора файлов “Thumbs.db”. Такие файлы ОС создает в папке с изображения для их последующего представления в виде эскизов. Интересно, что в таких файлах сохраняются данные даже о тех картинках, которые были удалены.

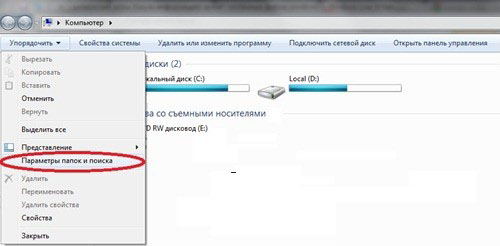

1. В настройках по умолчанию ОС делает файлы “Thumbs.db” скрытыми и недоступными. Для анализа нам необходимо исправить ситуацию.

Для Windows XP:

Запустите “Мой компьютер”. Откройте окно “Параметры папок”. Для этого в верхнем меню “Моего Компьютера” найдите вкладку “Сервис”, выберите пункт “Свойства папки…”, в открывшемся окошке перейдите во вкладку “Вид”, найдите пункт “Скрывать защищенные системные файлы (Рекомендуется)” и снимите галочку в чекбоксе, далее в списке необходимо еще активировать пункт “Показывать скрытые файлы и папки”. Жмем “Применить” и “ОК”.

Для Windows 7:

Проделайте все тоже самое. Окно “Параметры папок” открывается следующим образом. “Мой компьютер” –> в верхнем меню выбираем вкладку “Упорядочить” и кликаем по пункту “Параметры папок и поиска”.

2. Для запуска программы необходимо разархивировать скачанный пакет и запустить приложение. Установка не требуется.

3. После запуска программы перейдите в меню “File” –> “Analize Thumbnail database”

Перейдите в любую папку с рисунками и откройте файл “Thumbs.db”. Программа отобразит список сохраненных эскизов файлов. Возможно среди них Вы найдете уже удаленные изображения или фотографии.

Восстановить таким образом удаленные файлы нельзя. Но вот посмотреть, что было когда-то записано – вполне возможно.

Кстати, результат анализа можно распечатать, нажав на кнопку “Print”.

Строим защиту – отключаем создание эскизов

Друзья, я предлагаю отключить кеширование изображений. Пользы от этой операции не так много (ускорение загрузки эскизов на слабых ПК), а вот дополнительную информацию хранить о нас не надо.

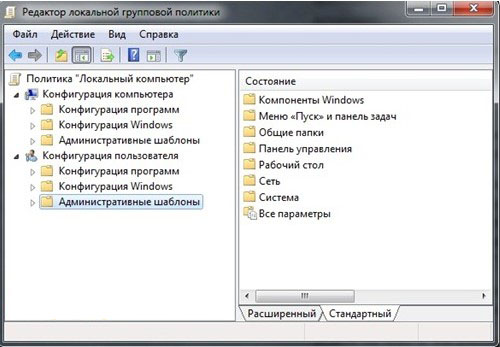

Жмем известную уже комбинацию клавиш “Win +R”, вводим команду “gpedit.msc” –> далее жмем “Enter”. В появившемся окне “Управления групповыми политиками” в правой части последовательно переходим по вкладкам “Конфигурация пользователя” –> “Административные шаблоны” –> “Компоненты Windows” –> “Проводник” и выбираем в главной части окна пункт “Отключить кеширование эскизов изображений” –> в появившемся окне выбираем пункт “включен” –> жмем “ОК”.

Друзья, надеюсь, данная статья была для Вас полезной. Ну как минимум интересной – это точно.