- Основы работы с редактором локальной групповой политики в ОС Windows 10

- Содержание

- Структура редактора групповой политики

- Пример последовательности действий при редактировании определенной политики

- Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

- Добавление объекта групповой политики первого уровня

- Добавление объекта групповой политики второго уровня

- Добавление объекта групповой политики третьего уровня

- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

- Политики для настройки встроенного брандмауэра Windows;

- Политики для управления электропитанием;

- Политики для настройки панели управления, панели задач и др.

- Политики для настройки антивирусной защиты;

- Политики для управления подключаемых устройств;

- Политики для настройки штатных средств шифрования

- Политики для настройки штатного браузера;

- Политики для настройки беспроводных сетей и многое многое другое.

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Для удобства можно добавить ярлык оснастки на рабочий стол. Для этого необходимо открыть C:\Windows\System32 , выбрать правой клавишей мыши gpedit и отправить ярлык на рабочий стол.

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

- осуществить перезагрузку операционной системы

- использовать утилиту gpupdate.exe для принудительного обновления групповой политики. Для этого необходимо либо в окне Выполнить, либо в командной строке ввести gpupdate /force и нажать ОК.

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Например, для выполнения обновления политик для пользователя, необходимо ввести gpupdate /target:user .

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

- Войти в систему под учетной записью администратора.

- Запустить Редактор локальной групповой политики

- Открыть окно Выполнить,

- Ввести gpedit.msc,

- Нажать Enter.

- Последовательно развернуть элементы Конфигурация пользователя >Административные шаблоны >Панель управления в окне Редактора локальной групповой политики.

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

- Дважды щелкнуть ЛКМ по параметру политики Отображать только указанные объекты панели управления.

- Выбрать значение Включено.

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

- Нажать кнопку Показать, чтобы вызвать диалоговое окно Вывод содержания.

- Ввести имя апплета или апплетов, которые необходимо показывать в Панели управления, и нажать Enter.

Рис.10 Список разрешенных элементов панели управления

- Нажать OK.

- Закрыть редактор локальной групповой политики

- Проверить результат

Для некоторых политик, чтобы изменения вступили в силу сразу, необходимо в окне Выполнить ввести gpupdate /force .

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

- стандартная локальная групповая политика, позволяющая изменять системные и пользовательские настройки, которые будут применены для всех пользователей операционной системы;

- групповая политика для администраторов и не администраторов. Эта групповая политика содержит только конфигурационные параметры пользователя и применяется в зависимости от того, является ли используемая учетная запись пользователя членом локальной группы Администраторы или нет;

- групповая политика для конкретного пользователя. Эта групповая политика содержит только конфигурационные параметры конкретного пользователя

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

- В окне Выполнить ввести MMC и нажать Enter

- Открыть меню Файл и выбрать опцию Добавить или удалить оснастку

Рис.13 Добавление оснастки через консоль управления

- Найти и выделить Редактор объектов групповой политики и нажать кнопку Добавить

Рис.14 Диалоговое окно Добавление и удаление оснасток

- В открывшемся мастере групповой политики в поле Объект групповой политики оставить по умолчанию Локальный компьютер (первый уровень, стандартная локальная политика) и нажать кнопку Готово.

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать Администраторы и нажать кнопку ОК и Готово

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать нужную учетную запись.

- Нажать ОК, чтобы закрыть диалоговое окно Добавление и удаление оснасток.

Рис.17 Консоль управления

- Для удобства, используя команды в главном меню Файл >Сохранить как, сохранить файл консоли управления на рабочем столе для последующего редактирования политик.

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

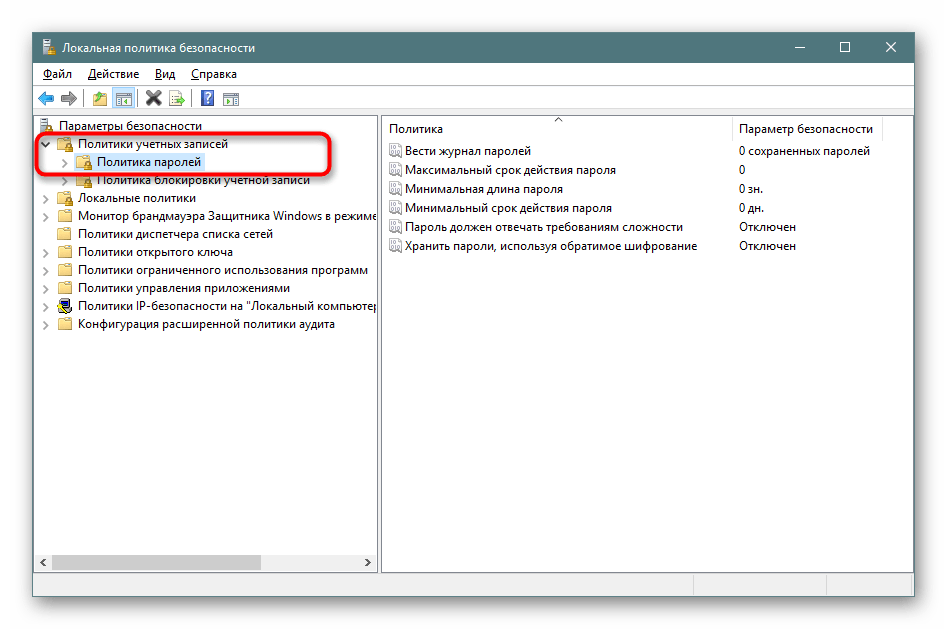

Политики учетных записей

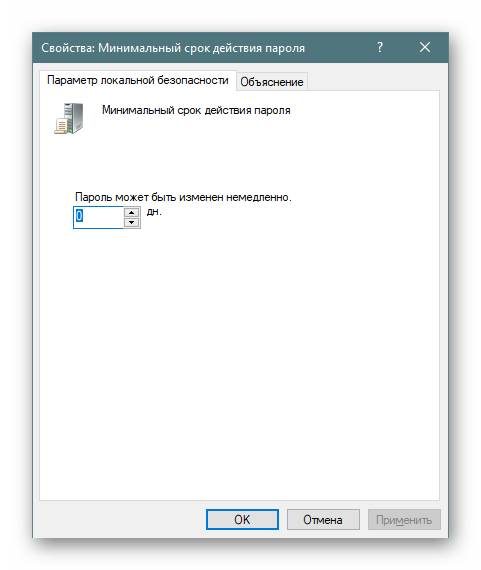

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

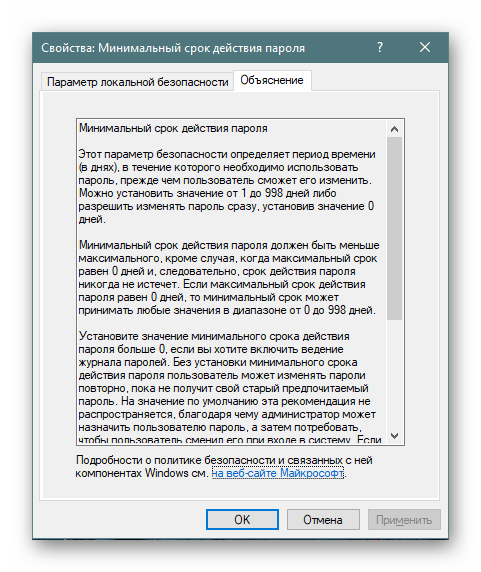

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

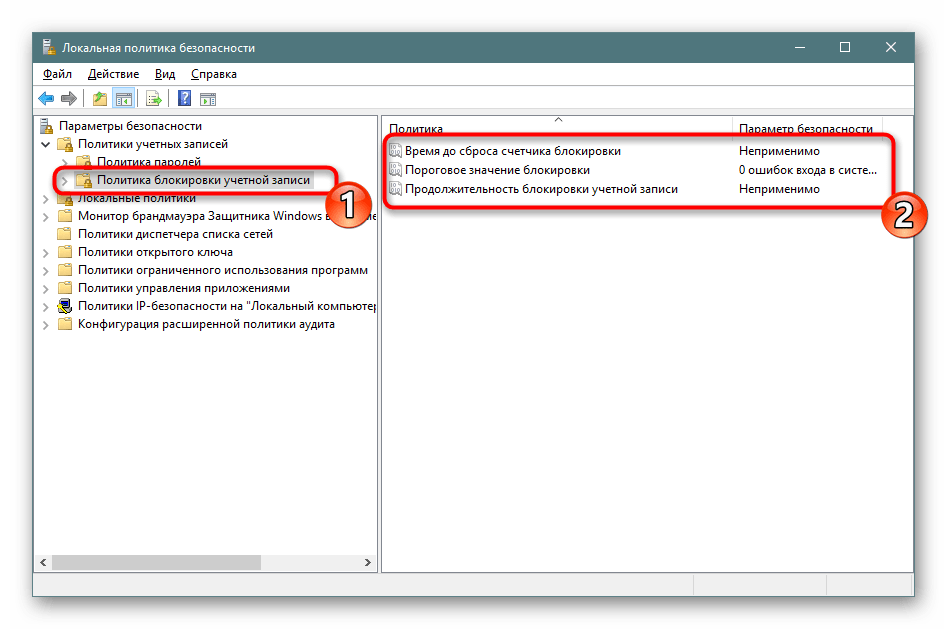

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

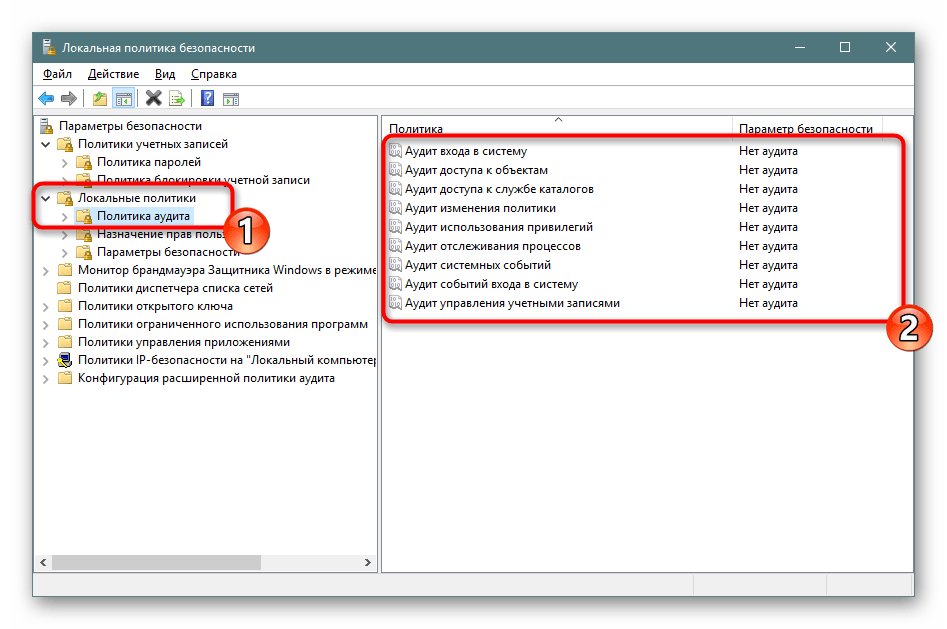

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

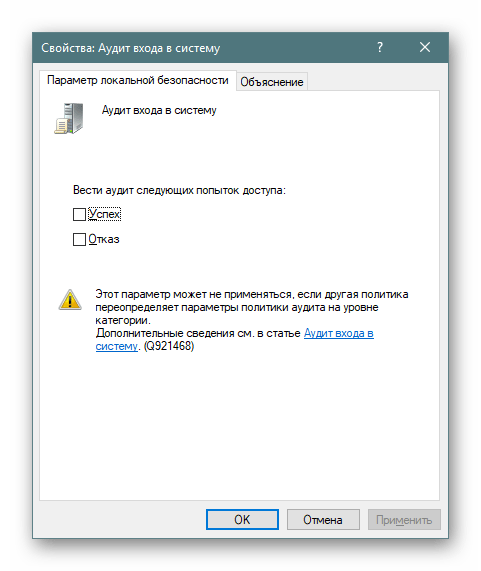

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

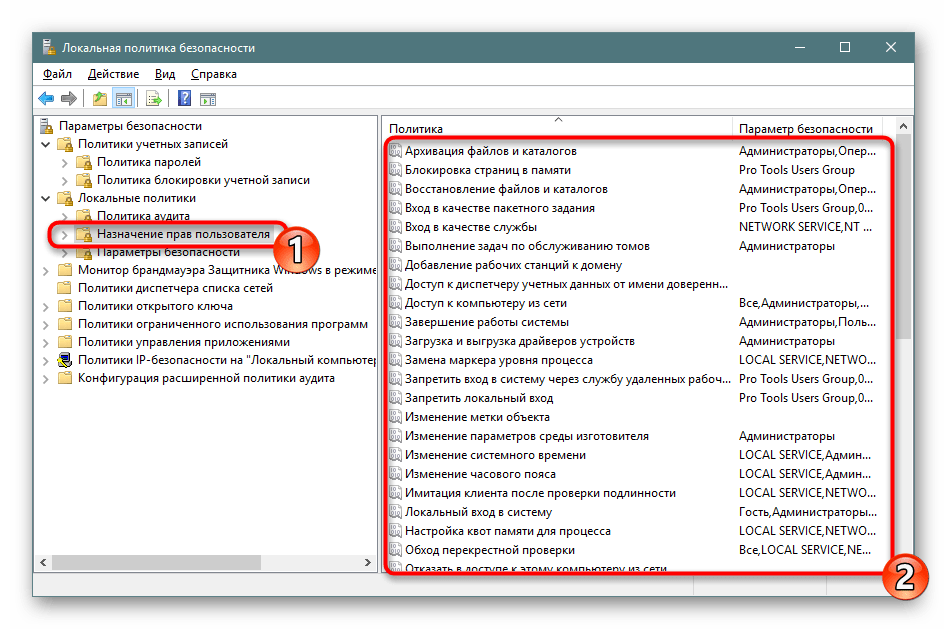

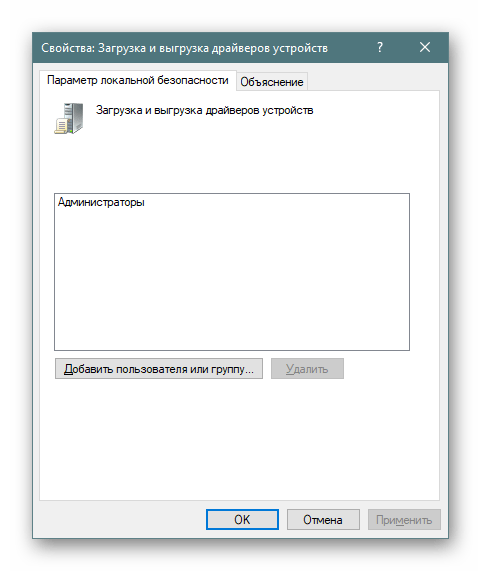

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

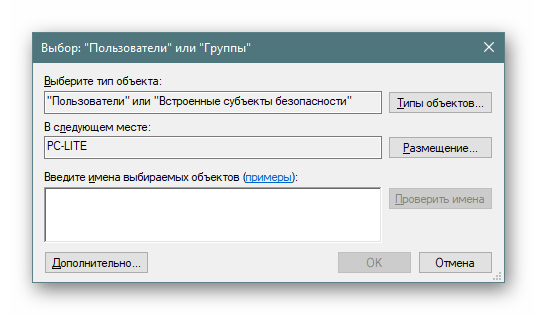

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

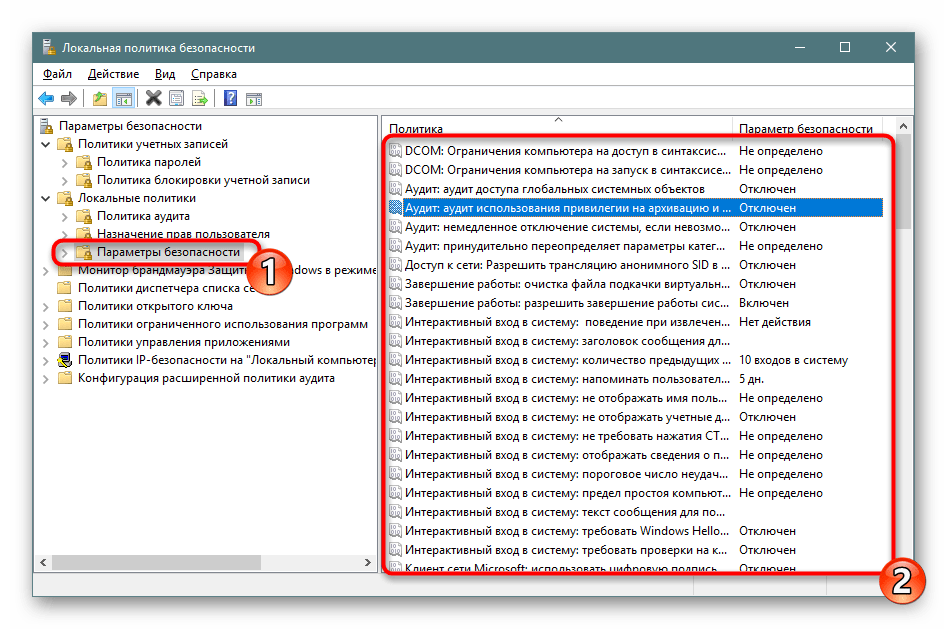

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

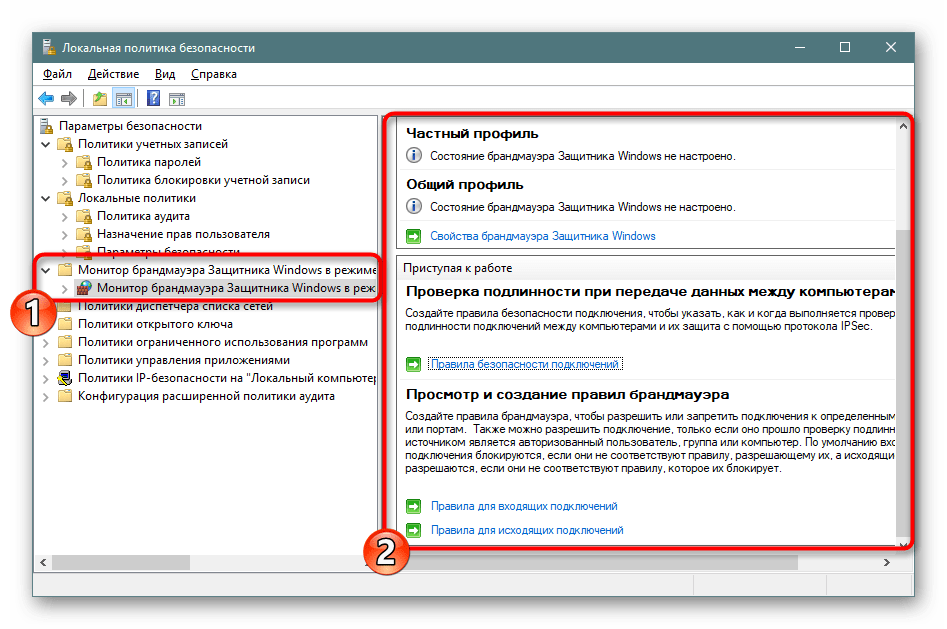

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

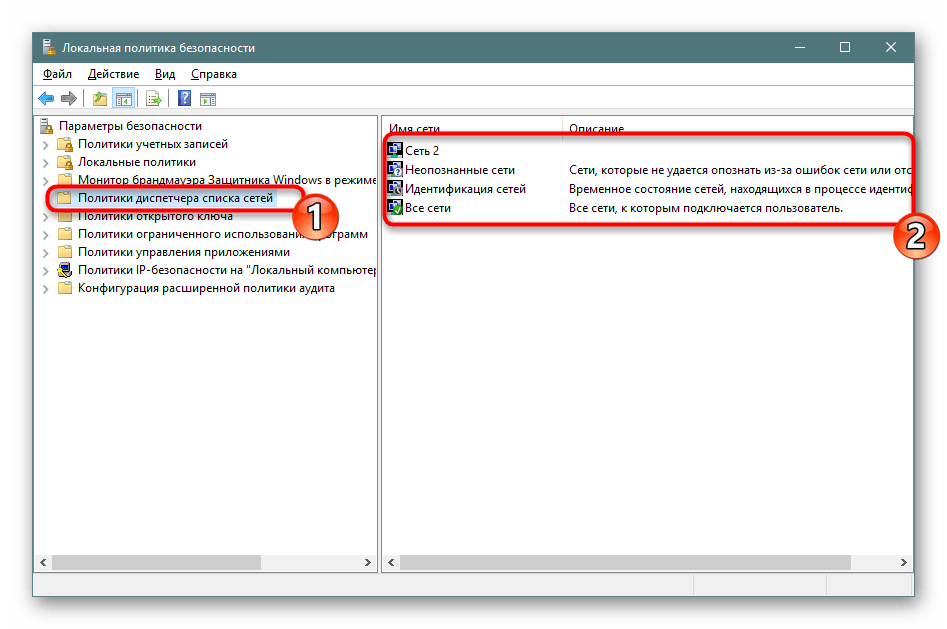

Политики диспетчера списка сетей

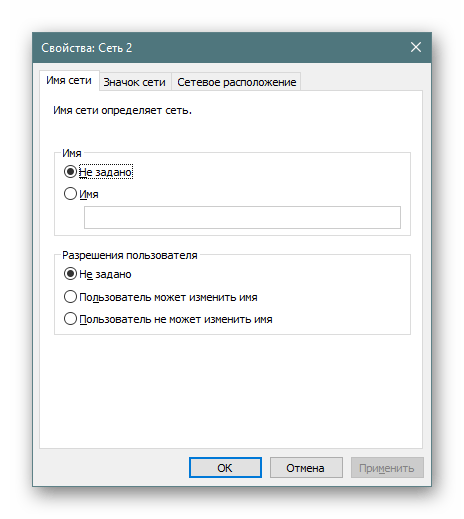

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

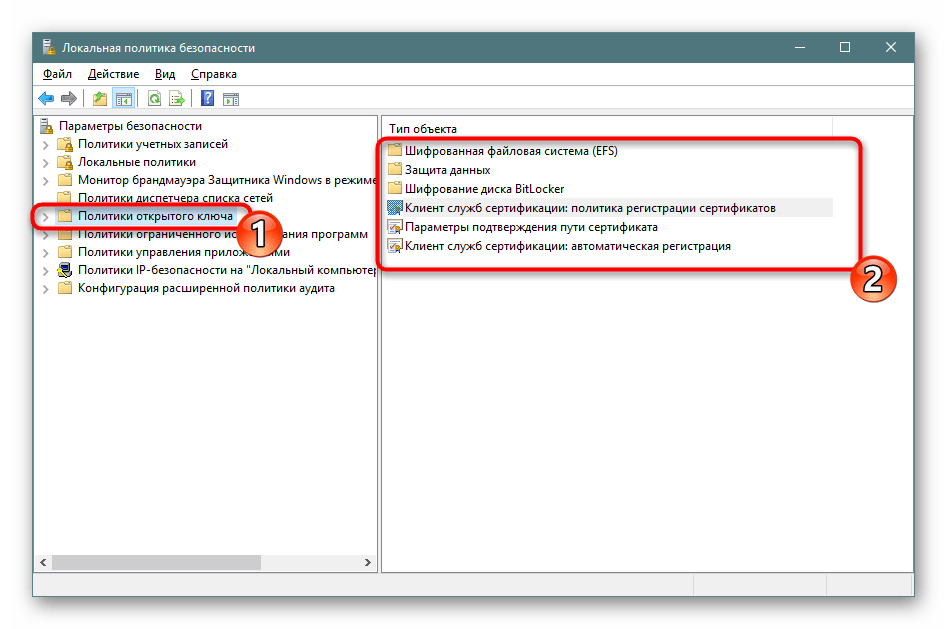

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

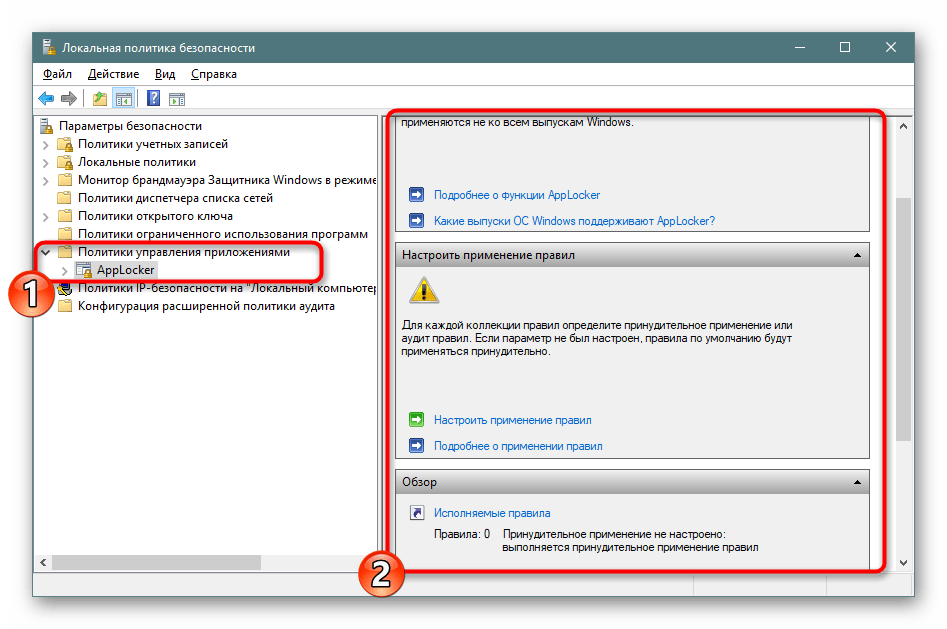

Политики управления приложениями

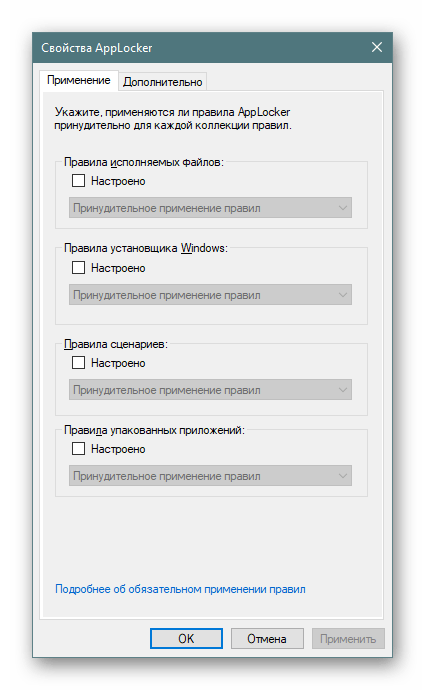

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

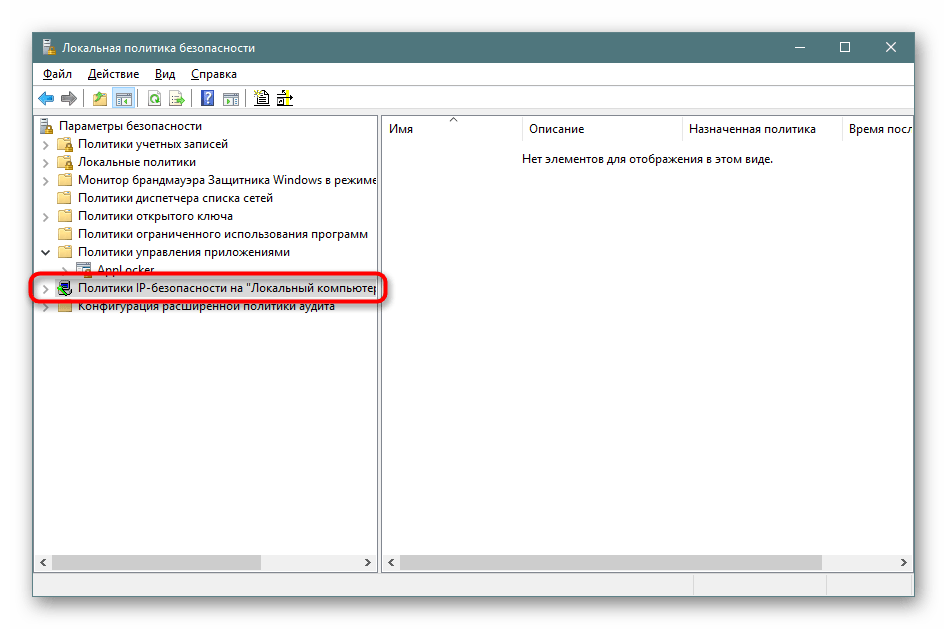

Политики IP-безопасности на «Локальный компьютер»

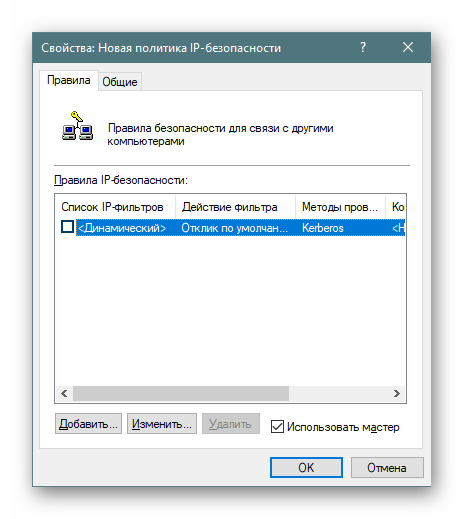

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

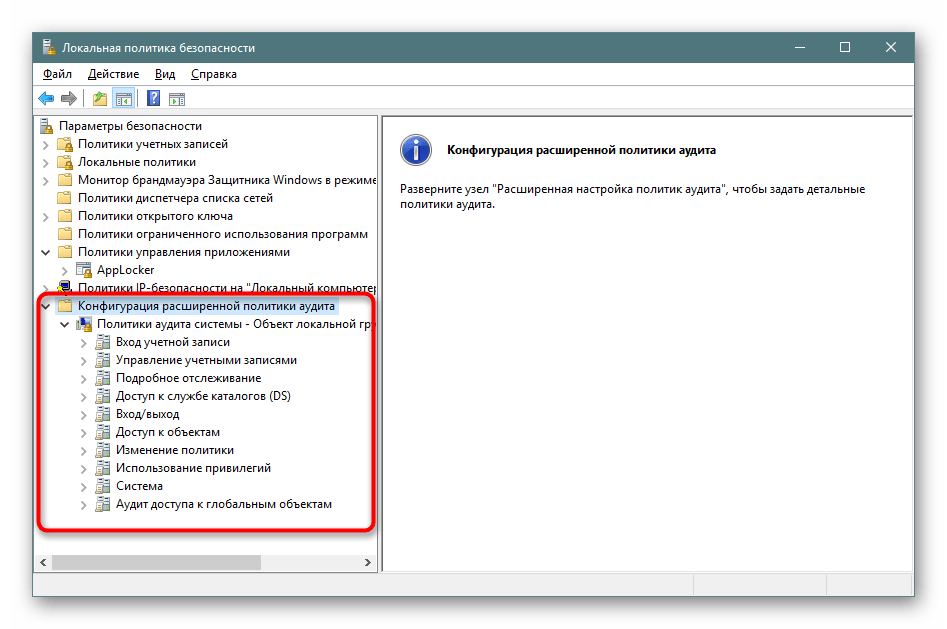

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.