- Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

- Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

- BootDev

- Страницы

- 2018-08-30

- Сброс пароля учетной записи Windows с помощью WinPE

- Содержание

- Пароли Пользователей Windows

- Варианты Сброса

- Сброс Пароля

- Среда Предустановки

- Не Utilman’ом Единым

- Бэкап Файла SAM

- Возврат Сброшенного Пароля

Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

w2k srv std rus

После неудачной перезагрузки каждые пять минут появляется сообщение

Тип события: Предупреждение

Источник события: SceCli

Категория события: Отсутствует

Код события: 1202

Дата: 06.09.2007

Время: 10:12:26

Пользователь: Н/Д

Компьютер: TD001

Описание:

Выполнено распространение политики безопасности с предупреждением. 0x2 : Не удается найти указанный файл.

Для диагностики этого события выполните вход с неадминистративной учетной записью и на http://support.microsoft.com выполните поиск раздела «Troubleshooting 1202 events» («Диагностика события 1202»).

0x2: The system cannot find the file specified.

This error is similar to 0x534 and to 0x6fc in that it is caused by an irresoluble account name. When the 0x2 error occurs, it typically indicates that the irresoluble account name is specified in a Restricted Groups policy setting.

To troubleshoot this issue, follow these steps:

1. Determine which service or which object is having the failure. To do this, enable debug logging for the Security Configuration client-side extension. To do this: a. Start Registry Editor.

b. Locate and then click the following registry subkey: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\<827d319e-6eac-11d2-a4ea-00c04f7 9f83a>

c. On the Edit menu, click Add Value, and then add the following registry value: Value name: ExtensionDebugLevel Data type: DWORD Value data: 2

d. Quit Registry Editor.

2. Refresh the policy settings to reproduce the failure. To refresh the policy settings, type the following at the command prompt, and then press ENTER: secedit /refreshpolicy machine_policy /enforceThis creates a file that is named Winlogon.log in the %SYSTEMROOT%\Security\Logs folder.

3. At the command prompt, type the following, and then press ENTER: find /i «cannot find» %SYSTEMROOT%\security\logs\winlogon.logThe Find output identifies the problem account names—for example, «Cannot find MichaelAlexander.» In this example, the user account MichaelAlexander does not exist in the domain, or it has a different spelling—for example, MichelleAlexander.Determine why this account cannot be resolved. For example, look for typographical errors, a deleted account, the wrong policy applying to this computer, or a trust problem.

4. If you determine that the account has to be removed from the policy, find the problem policy and the problem setting. To find what setting contains the unresolved account, type the following at the command prompt on the computer that is producing the SCECLI 1202 event, and then press ENTER: c:\>find /i “account name” %SYSTEMROOT%\security\templates\policies\gpt*.*For this example, the syntax and the results are: c:\>find /i «MichaelAlexander» %SYSTEMROOT%\security\templates\policies\gpt*.*———- D:\WINNT\SECURITY\TEMPLATES\POLICIES\GPT00000.DOM———- D:\WINNT\SECURITY\TEMPLATES\POLICIES\GPT00001.INF———- D:\WINNT\SECURITY\TEMPLATES\POLICIES\GPT00002.INFSeInteractiveLogonRight = TsInternetUser,*S-1-5-32-549,*S-1-5-32-550,JohnDough,*S-1-5-32-551,*S-1-5-32-544,*S-1-5-32-548———- D:\WINNT\SECURITY\TEMPLATES\POLICIES\GPT00003.DOMThis identifies GPT00002.inf as the cached security template from the problem GPO that contains the problem setting. It also identifies the problem setting as SeInteractiveLogonRight. The display name for SeInteractiveLogonRight is “Logon locally.” For a map of the constants (for example, SeInteractiveLogonRight) to their display names (for example, Logon locally), see the Microsoft Windows 2000 Server Resource Kit, «Distributed Systems Guide.» The map is in the «User Rights» section of the Appendix.

5. Determine which GPO contains the problem setting. Search the cached security template that you identified in step 4 for the text «GPOPath=.» In this example, you would see the following: GPOPath=<6ac1786c-016f-11d2-945f-00c04fb984f9>\MACHINEBetween «GPOPath=» and «\MACHINE» is the GUID of the GPO.

6. To find the friendly name of the GPO, use the Resource Kit utility Gpotool.exe. Type the following at the command prompt, and then press ENTER: gpotool /verboseSearch the output for the GUID you identified in step 5. The four lines that follow the GUID contain the friendly name of the policy. For example:Policy <6ac1786c-016f-11d2-945f-00c04fb984f9>Policy OKDetails:————————————————————DC: domcntlr1.wingtiptoys.comFriendly name: Default Domain Controllers Policy

You have now identified the problem account, the problem setting, and the problem GPO. To resolve the problem, search the Restricted Groups section of the security policy for instances of the problem account (in this example, «MichaelAlexander»), and then remove or replace the problem entry.

—-Настройка политики безопасности.

Предупреждение 2: Не удается найти указанный файл.

Ошибка открытия домена учетных записей SAM.

Ошибка при настройке системного доступа.

Настройка параметров протоколирования.

Настройка аудита/протоколирования выполнена успешно.

Настройка политики Kerberos.

Настройка политики Kerberos выполнена успешно.

……………………………………….

Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

4GOOD People Gm500 — Обсуждение

» | Описание | FaQ»

Windows 10 | 10’1″ | INTEL Bay Trail 1.8GHz | 2GB | 3G

Windows 10» | Обсуждение UWP-приложений Windows» | Обсуждение гейминга на Intel Cherry Trail» | Android | Remix OS | Linux на планшетах» | Меняем операционную систему» | Поиск программ» | Антивирусы» | Скорая помощь владельцам планшетов» | Скорая помощь владельцам ноутбуков» | Курилка айтишников» | Операционные системы и софт

- В теме действуют все Правила форума и Правила раздела «Ноутбуки и UMPC»!

- Для сравнения или выбора устройства обращайтесь в раздел: Ноутбуки, Планшеты, TabletPC, UMPC, MID .

- Сообщения, не относящиеся к теме обсуждения (оффтоп), удаляются без предупреждения.

- Полезные темы на заметку: FAQ по форуму, Как искать на форуме?, Как убирать изображения под спойлер , Экскурсовод раздела.

- Вместо слов «Спасибо!» используйте

Если у вас меньше 15 постов — нажмите на кнопку

под тем сообщением, где вам помогли, и напишите благодарность.

На момент создания темы официальной страницы поддержки не было. В теме выложен бекап заводской сборки ос с твиками ТС для установки через Acronis16 и пользовательский установщик бекапа драйверов. Все файлы проверены. Необходимо повторно устанавливать драйвера. Манипуляции с BIOS не рекомендуются.

Платформа MS Windows

Операционная система Windows 10 Home

Тип процессора Intel Atom Z3735F

Частота процессора 1.3 ГГц

Количество ядер процессора 4

Графическая подсистема Intel HD Graphics 4600

Объем оперативной памяти 2 ГБ

Встроенная память 16 ГБ

Слот для карты памяти Да

Тип карты памяти microSD (TransFlash)

Максимальный объем карты памяти 32 ГБ (64 ГБ у пользователей работает)

Сенсорный экран Да

Тип сенсорного экрана ёмкостный

Multitouch Да

Тип экрана IPS

Диагональ экрана 10.1″

Автоматический поворот экрана Да

Разрешение экрана 1280 x 800 пикселей

Интерфейс USB USB 2.0

Тип USB-разъёма microUSB и USB

Разъём под SIM карту Да

Подключение гарнитуры Да

Встроенный микрофон Да

Выход на наушники 3.5 мм

mini-HDMI Да

Внешняя клавиатура Да, встроена в чехол

Поддержка Wi-Fi Да

Wi-Fi IEEE 802.11b, IEEE 802.11g, IEEE 802.11n

Поддержка 3G (UMTS) Да

Диапазон частот 3G (UMTS) 900, 2100

Bluetooth да

Стандарт Bluetooth 4.0

Профиль A2DP да

Диапазоны GSM 850, 900, 1800, 1900

Материал корпуса пластик

Цвет Черный

Тыловая камера Да

Фронтальная камера Да

Разрешение тыловой камеры 2 Мпикс

Разрешение фронтальной камеры 0.3 Мпикс

Датчик ориентации дисплея Да

Отдельный разъём питания Да

Возможность зарядки от USB Да

Емкость аккумулятора 5800 mAh

BootDev

Создание загрузочных дисков и прочие полезные мелочи

Страницы

2018-08-30

Сброс пароля учетной записи Windows с помощью WinPE

Содержание

Пароли Пользователей Windows

Операционная система Windows хранит всю информацию о своих учетных записях и группах в файле SAM. Расположен он по пути \Windows\System32\config\SAM.

Получить доступ к данному файлу в работающей операционной системе Windows не возможно. Система не допускает к нему никого кроме себя. А вот если загрузиться с другой операционной системы (к примеру WinPE), то функции защиты уже не будут работать, и можно спокойно производить все желаемые манипуляции над данным файлом.

Файл SAM, отчасти является файлом реестра Windows. То есть, его можно открыть в редакторе реестра, и посмотреть какие разделы и ключи в нем содержатся. Смысла в этом не очень много, вся информация в нем представлена в виде бинарных ключей. Пароли при этом не доступны для редактирования, они попросту не отображаются в редакторе, только параметры конкретных учетных записей.

Варианты Сброса

Программы для сброса очень просты по своему использованию. Вы запускаете программу, указываете расположение SAM-файла, выбираете необходимого пользователя, выполняете сброс пароля.

Сброс Пароля

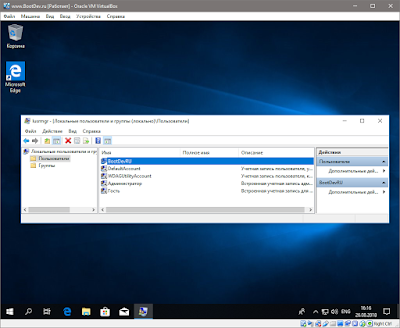

В качестве подопытного кролика будет выступать операционная система Windows 10, установленная в виртуальной машине VirtualBox. В ней будет присутствовать учетная запись с намеренно забытым паролем.

Наша цель, получить доступ к данной учетной записи.

В общем берем в руки установочный Windows-диск и читаем дальше.

Среда Предустановки

Нажимаем на клавиатуре сочетание клавиш Shift+F10 . Запустится окно командной строки.

По приветствию ввода команд видно, что текущей рабочей директорией является X:\Sources. Нам же нужно перейти в директорию файла SAM, но прежде нужно понять под какой буквой расположен диск с установленной операционной системой Windows. Выполним команду mountvol , чтобы определить все подключенные диски.

В моем случае, в системе подключено четыре диска С, D, X и E. Диск X сразу исключаем, так как он принадлежит среде предустановки. Остальные проверяем командой dir .

В ходе поисков, целевым диском в моем случае, оказался диск D:\. Выполняем смену рабочего диска командной строки на диск D:\, и переходим в каталог \Windows\System32\config.

Проверим содержимое папки на наличие файла SAM командой dir .

Создадим копию данного файла. Выполним для этого команду copy SAM SAM.bkp .

Теперь перейдем на уровень выше, в директорию System32. Команда cd .. . Переименуем исполняемый файл Utilman.exe в _Utilman.exe ( ren Utilman.exe _Utilman.exe ). Скопируем исполняемый файл cmd.exe в эту же директорию, указав в качестве нового имени имя Utilman.exe ( copy cmd.exe Utilman.exe ). То есть, выполним подмену файла.

Перезагружаем компьютер с жесткого диска. На экране входа в учетную запись, нажимаем на кнопку специальных возможностей.

Вместо привычного окна запуска специальных возможностей, запустится окно командной строки.

Запущена она будет от имени пользователя SYSTEM. В этом можно убедиться выполнив команду echo %USERNAME% .

Выполним в консоли команду lusrmgr.msc . Запустится оснастка Локальные пользователи и группы. Через нее, можно будет без каких либо затруднений выполнить сброс, либо изменение пароля необходимого пользователя.

Сброс осуществляется установкой пустого пароля.

На этом сброс пароля можно считать завершенным. Остается только вернуть все как было, то есть переименовать обратно файл _Utilman.exe, предварительно удалив ненастоящий Utilman.exe. Сделать все это, можно уже в работающей основной системе, не обязательно грузиться снова с установочного диска.

Не Utilman’ом Единым

Чуть выше, был применен трюк с переименованием системной программы Utilman.exe. Отвечает она за панель специальных возможностей, вызывается сочетанием клавиш Win+U . Это не единственная программа подлог которой можно совершить. Ниже я перечислю перечень системных программ:

osk.exe — экранная клавиатура, вызывается из меню специальных возможностей.

Magnify.exe — экранная лупа, тоже является частью специальных возможностей. Может вызываться сочетанием клавиш Win++ .

sethc.exe — программа запускающаяся при пятикратном нажатии клавиш Shift . В Windows 10, на экране входа, она не работает. Но зато в ее предшественниках, должна.

Бэкап Файла SAM

В процессе описания процедуры сброса пароля, было произведено резервное копирование файла SAM в файл SAM.bkp. После данный файл больше никак не использовался. Зачем нужна резервная копия файла SAM? С помощью резервной копии файла SAM, можно выполнить откат к состоянию до сброса пароля, то есть вернуть сброшенный пароль обратно. Рассмотрим данный процесс более подробно.

Возврат Сброшенного Пароля

Как говорилось ранее, для осуществления отката к состоянию до сброса пароля, потрербуется резервная копия файла SAM, созданная до сброса пароля.

Необходимо снова загрузиться с установочного Windows-диска, войти в командную строку и перейти в ней папку \Windows\System32\config целевой операционной системы. То есть все то, что мы делали в начале процедуры сброса пароля.

Выполняем копирование, текущего файла SAM (сброшенный пароль) в файл _SAM, а файл SAM.bkp (несброшенный пароль) копируем в файл SAM. Делается это все командами copy SAM _SAM и copy SAM.bkp SAM .

Выполняем удаление файлов SAM.LOG* командой del /A SAM.LOG x , где x это цифра. Список всех файлов SAM.LOG можно получить командой dir /A SAM.LOG* . Удалять каждый придется по отдельности (команда del не понимает файловые маски к сожалению). Если этого не сделать, могут иногда возникнуть вот такие ошибки.

Перезагружаем компьютер, и проверяем результат.

Пароль запрашивается. В завершении, не забываем удалить бэкапы файла SAM, а именно SAM.bkp и _SAM. Делать это нужно естественно загрузившись в среде предустановки.

Мы рассмотрели, ручной способ сброса пароля локальной учетной записи Windows, без применения стороннего программного обеспечения. Все что требуется, это установочный диск Windows.

Сама идея данного способа, хороша тем, что с ее помощью мы получаем в свое распоряжение командную строку с правами системы. Что в свою очередь очень сильно развязывает руки. Хоть Explorer запускай.

Надеюсь данная информация будет полезна вам. А на этом у меня все 😉.

Если у вас меньше 15 постов — нажмите на кнопку

Если у вас меньше 15 постов — нажмите на кнопку  под тем сообщением, где вам помогли, и напишите благодарность.

под тем сообщением, где вам помогли, и напишите благодарность.