- Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

- Авто переподключение VPN на Windows 10

- Автоматически инициируемые параметры профиля VPN VPN auto-triggered profile options

- Триггер приложений App trigger

- Триггер на основе имени Name-based trigger

- Режим «Всегда включен» Always On

- Сохранение пользователя Всегда на предпочтении Preserving user Always On preference

- Обнаружение доверенной сети Trusted network detection

- Настройка VPN-подключения, инициируемого приложением Configure app-triggered VPN

Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

При подключении из дома к корпоративному серверу VPN (AlwaysOnVPN, Windows Server RRAS или OpenVPN) пользователи жалуются, что у них нет доступа в Интернет на своём компьютере с активным подключением VPN. В этой статье мы обсудим, почему вы не можете получить доступ к Интернету в Windows 10 при подключении к VPN и как решить эту проблему.

При создании нового VPN-соединения в Windows (все версии) опция Use default gateway on remote network (Использовать шлюз по умолчанию в удалённой сети) включена по умолчанию. Это означает, что весь трафик с вашего компьютера проходит через VPN-туннель. Если на сервере VPN удаленным клиентам разрешён доступ только к локальным корпоративным ресурсам, а доступ в Интернет ограничен, удалённый пользователь не сможет получить доступ к внешним веб-сайтам и другим Интернет-ресурсам со своего компьютера. После отключения от VPN весь пользовательский трафик будет проходить через обычную сеть и появится доступ в Интернет.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN-туннель, а остальной трафик (доступ в Интернет) проходит через подключение к локальной сети, называется split tunneling (раздельным туннелированием).

В Windows 10 вы можете включить разделённое туннелирование (отключить маршрутизацию интернет-трафика через VPN-туннель) тремя способами:

- В настройках TCP/IP VPN-подключения

- В файле rasphone.pbk

- Использование командлета Set-VpnConnection с параметром SplitTunneling в PowerShell

Самый простой способ — изменить настройки TCP/IP вашего VPN-соединения через панель управления.

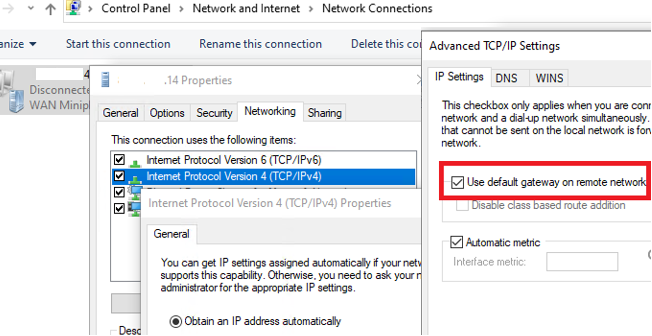

- Откройте список сетевых подключений в Панели управления (Панель управления\Сеть и Интернет\Сетевые подключения) и перейдите в свойства вашего VPN-подключения;

- Откройте вкладку «Сеть», выберите «IP версии 4 (TCP/IPv4)» и нажмите «Свойства».

- На вкладки «Общие» нажмите кнопку «Дополнительно».

- Убедитесь, что на вкладке «Параметры IP» установлен флажок «Использовать шлюз по умолчанию в удаленной сети».

После того как вы снимите флажок «Использовать шлюз по умолчанию в удаленной сети» (“Use default gateway on remote network”) и повторно подключитесь к шлюзу VPN, вы получите доступ в Интернет на своём компьютере через подключение к Интернет-провайдеру. Однако в некоторых сборках Windows 10 эта опция недоступна по некоторым причинам (есть разные проблемы: вы не можете редактировать поле, настройка не сохраняется или форма настройки не открывается при нажатии на свойства «IP версии 4 (TCP/IPv4)»), поэтому возможно, вам придётся использовать другие способы решения проблемы.

Файл rasphone.pbk находится в папке C:\ProgramData\Microsoft\Network\Connections\pbk\ (если вы создали VPN-соединение для всех пользователей компьютера) или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk (если VPN-соединение доступно только вашему пользователю).

Откройте rasphone.pbk в любом текстовом редакторе (подойдёт даже notepad.exe). В этом файле хранятся настройки всех настроенных VPN-подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните rasphone.pbk и перезапустите VPN-соединение.

Вы можете использовать rasphone.pbk для развёртывания правильно настроенного VPN-подключения к компьютерам пользователей.

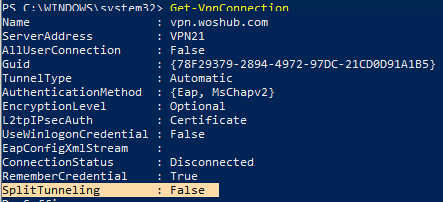

Также вы можете настроить раздельное туннелирование VPN через PowerShell. Отобразите список всех доступных VPN-подключений:

Убедитесь, что SplitTunneling для подключения отключён (SplitTunneling: False).

Чтобы включить SplitTunneling, укажите имя вашего VPN-соединения:

Повторно подключитесь к своему VPN-серверу и убедитесь, что у вас есть доступ к Интернету на вашем компьютере и доступ к корпоративным ресурсам за VPN-шлюзом. Включение SplitTunneling делает то же самое, что и при снятии флажка «Использовать шлюз по умолчанию в удаленной сети» в настройках TCP/IPv4 вашего VPN-соединения. (Если вы запустите команду, показанную выше, этот параметр не будет изменён).

Ещё одна типичная проблема с активным VPN-соединением — проблема с разрешением имени DNS. Имя ресурсов в вашей локальной сети перестаёт распознаваться, поскольку по умолчанию используются DNS-серверы, указанные в настройках VPN-подключения. Проблема описана здесь: «Невозможно разрешить локальные записи DNS при подключении к VPN».

Авто переподключение VPN на Windows 10

В настоящее время я подключаюсь к Интернету через привязанное соединение с моей мобильной сетью передачи данных. Чтобы обойти провайдеров мобильной сети, настаивая на том, чтобы я платил им за использование той же услуги через другое устройство, я также использую VPN для фактического подключения к Интернету. Естественно, сетевой сигнал может легко пропадать и прерывать соединение, и это отключает VPN, даже если само привязанное соединение никогда не отключается.

По иронии судьбы отличный пример моей проблемы можно найти на следующей странице Microsoft Technet, посвященной замечательному решению для Windows 7 / Windows Server 2008 R2:https://technet.microsoft.com/en-us/library/dd637830(v= ws.10).aspx

Например, рассмотрим пользователя, едущего на работу в поезде. Чтобы максимально использовать свое время, она использует беспроводную мобильную широкополосную карту для подключения к Интернету, а затем устанавливает VPN-подключение к сети своей компании. Когда поезд проходит через туннель, она теряет подключение к Интернету. После выхода из туннеля беспроводная мобильная широкополосная карта автоматически подключается к Интернету. Однако в более ранних версиях Windows VPN не переподключается, и ей необходимо повторить многоэтапный процесс подключения к VPN. Это может быстро занять много времени для мобильных пользователей с прерывистой связью.

Однако я не могу найти ни следа этой функции в Windows 10, ни чего-либо подобного. Есть ли способ, чтобы VPN-соединение всегда пыталось переподключиться до тех пор, пока я не отключу явно (например, опция «Автоматически подключаться» в обычных сетях), или просто оставалось в живых, чтобы оно могло возобновиться после восстановления сетевого подключения?

Автоматически инициируемые параметры профиля VPN VPN auto-triggered profile options

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

В Windows 10 были добавлены ряд функций для автоматической активации VPN, чтобы пользователям не приходилось вручную подключаться, если для доступа к необходимым ресурсам требуется VPN. In Windows 10, a number of features were added to auto-trigger VPN so users won’t have to manually connect when VPN is needed to access necessary resources. Существует три типа правил автоматически инициируемых правил. There are three different types of auto-trigger rules:

- Триггер приложений App trigger

- Триггер на основе имени Name-based trigger

- Режим «Всегда включен» Always On

Триггер приложений App trigger

Можно настроить автоматическое подключение профилей VPN в Windows 10 при запуске указанного набора приложений. VPN profiles in Windows 10 can be configured to connect automatically on the launch of a specified set of applications. Вы можете настроить классические приложения и приложения универсальной платформы Windows (UWP) для активации VPN-подключения. You can configure desktop or Universal Windows Platform (UWP) apps to trigger a VPN connection. Можно также настроить VPN для отдельного приложения и указать правила трафика для каждого приложения. You can also configure per-app VPN and specify traffic rules for each app. Дополнительные сведения см. в разделе Фильтры трафика. See Traffic filters for more details.

Идентификатор классического приложения — это путь к файлу. The app identifier for a desktop app is a file path. Идентификатор приложения UWP — это имя семейства пакетов. The app identifier for a UWP app is a package family name.

Триггер на основе имени Name-based trigger

Вы можете настроить правило на основе имени домена, чтобы определенное имя домена активировало VPN-подключение. You can configure a domain name-based rule so that a specific domain name triggers the VPN connection.

Автоматический триггер на основе имени можно настроить с помощью параметра VPNv2/имя_профиля/DomainNameInformationList/dniRowId/AutoTrigger в разделе Поставщик службы конфигурации (CSP) VPNv2. Name-based auto-trigger can be configured using the VPNv2/ProfileName/DomainNameInformationList/dniRowId/AutoTrigger setting in the VPNv2 Configuration Service Provider (CSP).

Существует четыре типа триггеров на основе имени. There are four types of name-based triggers:

- Короткое имя: например, если HRweb настроен как триггер и стек видит запрос на разрешение DNS для HRweb, активируется VPN-подключение. Short name: for example, if HRweb is configured as a trigger and the stack sees a DNS resolution request for HRweb, the VPN will be triggered.

- Полное доменное имя (FQDN): например, если HRweb.corp.contoso.com настроен как триггер и стек видит запрос на разрешение DNS для HRweb.corp.contoso.com, активируется VPN-подключение. Fully-qualified domain name (FQDN): for example, if HRweb.corp.contoso.com is configured as a trigger and the stack sees a DNS resolution request for HRweb.corp.contoso.com, the VPN will be triggered.

- Суффикс: например, если суффикс . corp.contoso.com настроен как триггер и стек видит запрос на разрешение DNS с соответствующим суффиксом (например, HRweb.corp.contoso.com), активируется VPN-подключение. Suffix: for example, if .corp.contoso.com is configured as a trigger and the stack sees a DNS resolution request with a matching suffix (such as HRweb.corp.contoso.com), the VPN will be triggered. VPN активируется для любого сопоставления короткого имени, а у DNS-сервера запрашивается короткое_имя.corp.contoso.com. For any short name resolution, VPN will be triggered and the DNS server will be queried for the ShortName.corp.contoso.com.

- Все: если используется, любое разрешение DNS активирует VPN. All: if used, all DNS resolution should trigger VPN.

Режим «Всегда включен» Always On

Режим «Всегда включен» — это функция Windows 10, которая позволяет активному профилю VPN автоматически подключаться в следующих случаях (триггеры). Always On is a feature in Windows 10 which enables the active VPN profile to connect automatically on the following triggers:

- Вход пользователя в систему. User sign-in

- Изменение в сети. Network change

- Включение экрана устройства. Device screen on

При активации триггер выполняется попытка подключения к VPN. When the trigger occurs, VPN tries to connect. Если возникает ошибка или требуется ввод пользователя, отображается всплывающее уведомление. If an error occurs or any user input is needed, the user is shown a toast notification for additional interaction.

Если на устройстве несколько профилей с триггерами «Всегда включен», пользователь может задать активный профиль в разделе Параметры > Сеть и Интернет > VPN > Профиль VPN, установив флажок Разрешить приложениям автоматически использовать это VPN-подключение. When a device has multiple profiles with Always On triggers, the user can specify the active profile in Settings > Network & Internet > VPN > VPN profile by selecting the Let apps automatically use this VPN connection checkbox. По умолчанию первый профиль, настроенный в MDM, отмечен как активный. By default, the first MDM-configured profile is marked as Active. Устройства с несколькими пользователями имеют одно и то же ограничение: только один профиль и, следовательно, только один пользователь сможет использовать триггеры Always On. Devices with multiple users have the same restriction: only one profile and therefore only one user will be able to use the Always On triggers.

Сохранение пользователя Всегда на предпочтении Preserving user Always On preference

Windows имеет функцию для сохранения предпочтений пользователя AlwaysOn. Windows has a feature to preserve a user’s AlwaysOn preference. В случае, если пользователь вручную отключает контрольный ящик «Подключение автоматически», Windows запомнит это предпочтение пользователя для этого имени профиля, добавив имя профиля к значению AutoTriggerDisabledProfilesList. In the event that a user manually unchecks the “Connect automatically” checkbox, Windows will remember this user preference for this profile name by adding the profile name to the value AutoTriggerDisabledProfilesList.

Если средство управления удаляет или добавляет одно и то же имя профиля и задает Значение AlwaysOn значение true, Windows не будет проверять поле, существует ли имя профиля в следующем значении реестра, чтобы сохранить предпочтения пользователей. Should a management tool remove or add the same profile name back and set AlwaysOn to true, Windows will not check the box if the profile name exists in the following registry value in order to preserve user preference.

Клавиша: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Config Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Config

Значение: AutoTriggerDisabledProfilesList Value: AutoTriggerDisabledProfilesList

Тип: REG_MULTI_SZ Type: REG_MULTI_SZ

Обнаружение доверенной сети Trusted network detection

Эта функция настраивает VPN таким образом, чтобы подключение не активировалось, если пользователь находится в доверенной корпоративной сети. This feature configures the VPN such that it would not get triggered if a user is on a trusted corporate network. Значение этого параметра — список суффиксов DNS. The value of this setting is a list of DNS suffices. Стек VPN изучает DNS-суффикс на физическом интерфейсе и, если он соответствует любому из настроенных в списке, и сеть является частной или настроена MDM, VPN не активируется. The VPN stack will look at the DNS suffix on the physical interface and if it matches any in the configured list and the network is private or provisioned by MDM, then VPN will not get triggered.

Обнаружение доверенной сети можно настроить с помощью параметра VPNv2/имя_профиля/TrustedNetworkDetection в разделе VPNv2 CSP. Trusted network detection can be configured using the VPNv2/ProfileName/TrustedNetworkDetection setting in the VPNv2 CSP.

Настройка VPN-подключения, инициируемого приложением Configure app-triggered VPN

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

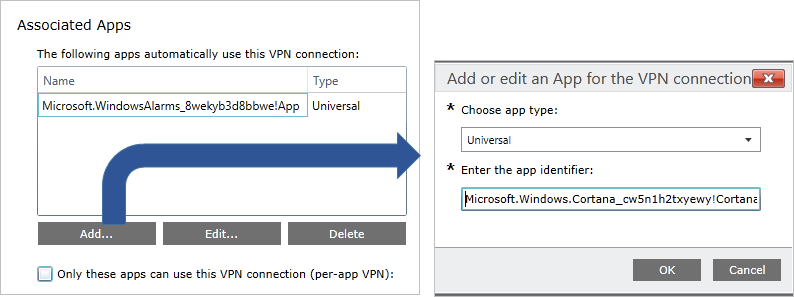

На следующем рисунке показано связывание приложения с VPN-подключением в политике конфигурации VPN-профиля с помощью Microsoft Intune. The following image shows associating an app to a VPN connection in a VPN Profile configuration policy using Microsoft Intune.

Если после добавления связанного приложения установить флажок Только эти приложения могут использовать это VPN-подключение (VPN для отдельных приложений), приложение станет доступным в корпоративных границах, где можно настроить правила для приложения. After you add an associated app, if you select the Only these apps can use this VPN connection (per-app VPN) checkbox, the app becomes available in Corporate Boundaries, where you can configure rules for the app. Дополнительные сведения см. в разделе Фильтры трафика. See Traffic filters for more details.