- ESET CONNECT

- ekrn , Не могу удлить файлы!

- Недостаточно прав для удаления Обратитесь к системному администратору – Решение

- Суть и причины ошибки «Недостаточно прав для удаления»

- Как исправить проблему недостатка прав для удаления

- Способ №1. Используйте безопасный режим

- Способ №2. Измените значение UAC

- Способ №3. Используйте специализированный деинсталлятор

- Способ №4. Проверьте PC на вируса

- Способ №5. Активируйте скрытую административную учётную запись

- Способ №6. Установите соответствующие права

- Способ №7. Используйте откат системы

- Заключение

- Как предоставить обычным пользователям права на запуск/остановку служб Windows?

- Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

- Предоставление прав на перезапуск службы с помощью SubInACL

- Process Explorer: Установка разрешений на службу

- Назначаем разрешения на службу с помощью PowerShell

- Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

- Управление правами служб через групповые политики

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

ekrn , Не могу удлить файлы!

| Цитата |

|---|

| Все сделал по инструкции но нечего не изменилось.Файлы не удаляются. |

А точно в Безопасном режиме делали?

| Цитата | ||

|---|---|---|

marshal64 пишет:

А точно в Безопасном режиме делали? |

Да в безопасном режиме

Тогда пробуйте следующие действия.

1. Загрузитесь в безопасном режиме.

2. Убедитесь, что ни одна из служб ESET не запущена. Для этого нажмите Пуск-Выполнить, введите services.msc и нажмите Enter. В появившемся окне найдите все службы ESET, и если они запущены, то сначала остановите их,

а затем удалите. У ESET всего 2 службы: ESET Service и ESET Http Server.

3. Удалите, если они есть, следующие папки:

Для Windows XP:

C:\Program Files\ESET

C:\Documents and Settings\%userprofile%\Application Data\ESET

C:\Documents and Settings\All Users\Application Data\ESET

Для Windows Vista и Windows 7:

C:\Program Files\ESET

C:\ProgramData\ESET\

C:\Users\%userprofile%\AppData\Roaming\ESET\

C:\Users\%userprofile%\AppData\Local\ESET\

C:\Users\All Users\ESET\

4. Проверьте удалились ли следующие файлы, если нет — удалите их:

c:\windows\system32\drivers\eamon.sys

c:\windows\system32\drivers\easdrv.sys

c:\windows\system32\drivers\ehdrv.sys

5. Нажмите Пуск-Выполнить, введите Regedit и в появившемся окне перейдите в раздел реестра HK_LOCAL_MACHINE\Software, и удалите запись ESET. Появится окно о подтверждении удаления, нажмите в нем «Да».

Недостаточно прав для удаления Обратитесь к системному администратору – Решение

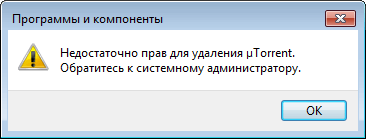

При попытке удаления какой-либо программы пользователи ОС Виндовс могут столкнуться с сообщением о недостатке прав для выполнения данной операции «Недостаточно прав для удаления Обратитесь к системному администратору». В сообщении также рекомендуется обратиться за помощью к системному администратору, при этом сам пользователь может являться таким системным администратором, и иметь соответствующие права. Решением данной проблемы станет комплекс действий, которые я изложу ниже.

Суть и причины ошибки «Недостаточно прав для удаления»

Когда вы устанавливаете на PC какую-либо программу, её файлы копируются в различные папки, производятся записи в реестр, регистрируются необходимые библиотеки, прописываются ассоциации файлов. Затем в реестр добавляется специальный ключ, по которому Виндовс сможет отыскать инсталлированную программу.

Все перечисленные операции записываются в специальный log-файл, который обычно располагается в основной папке программы вместе с файлом деинсталлятора.

Когда человек пытается удалить данную программу, Виндовс ищет в реестре зарегистрированную программу-деинсталлятор и запускает её. Используя упомянутый выше log-файл, деинсталлятор отменяет изменения, произведённые во время инсталляции данной программы. Он удаляет все файлы, которые были скопированы, все созданные ключи в реестре и другие имеющиеся «следы».

Если Виндовс не находит log-файл, или не находит записи об изменениях, сделанных в реестре, тогда деинсталлятор не сможет корректно удалить программу, и вы получаете системное сообщение «Недостаточно прав для удаления. Обратитесь к администратору.».

Подобное отсутствие лог-файла или записи об изменениях может быть вызвано следующими причинами:

- Повреждение системного реестра (вирусные программы, некорректные действия пользователя, постепенное засорение реестра со временем, неправильное выключение ПК и др.);

- Проблемы с жёстким диском (появление плохих секторов, его осыпание и др.);

- Случайное или намеренное удаление лог-файла самим пользователем.

В редких случаях ошибка может быть вызвана несоответствием прав доступа в системе нескольких пользователей.

Что же наиболее фиксируемых «проблемных» программ, то ими обычно становятся торрент-клиенты и различный игровой софт.

Как исправить проблему недостатка прав для удаления

Решение дисфункции отсутствия необходимых прав для удаления может проводиться различными способами, которые мы рассмотрим ниже в порядке ранжирования. Перед выполнением указанных способов рекомендую завершить процесс удаляемой программы в «Диспетчере задач» (при наличии оного), так как без данной операции корректное удаление софта может стать невозможным.

Способ №1. Используйте безопасный режим

Перезагрузите PC в безопасном режиме (чтобы перейти в него быстро нажимайте по F8 после включения компьютера), и попробуйте удалить проблемную программу. Обычно это получается очень легко.

Способ №2. Измените значение UAC

Ещё одним способом решения проблемы является понижение значения контроля учётных записей (UAC).

- Перейдите в Панель управления, выберите «Контроль учётных записей», затем кликните на изменение учётных записей.

- Передвиньте ползунок UAC на самое нижнее значение («Никогда не уведомлять»), перегрузите PC, и проверьте полученный результат.

Способ №3. Используйте специализированный деинсталлятор

Хорошую эффективность в удалении проблемного софта показали специализированные решения уровня «Uninstall Tool» и «Revo Uninstaller». Достаточно установить и запустить упомянутые программы, выбрать в них необходимый для удаления софт, и нажать на «Удалить».

Способ №4. Проверьте PC на вируса

В некоторых случаях зловреды является непосредственной причиной невозможности удаления какого-либо софта. Проверьте вашу систему на вируса, в чём помогут «Dr.Web CureIt!», «AdwCleaner» и другие проверенные аналоги.

Способ №5. Активируйте скрытую административную учётную запись

В некоторых ОС (например, в Виндовс Виста) учётная запись администратора может быть скрыта. Для исправления ситуации введите в командной строке:

net user administrator /active:yes

Способ №6. Установите соответствующие права

Перейдите в панель удаления программ (жмём на «Пуск», в строке поиска вводим appwiz.cpl и нажимаем ввод). Там переводим курсор мыши на свободное место, кликаем правую клавишу мышки, выбираем «Сортировка» — «Подробнее».

В открывшемся списке ставим галочку напротив «Расположение». Теперь мы будем видеть, где расположена папка с проблемной программой.

Идём туда, выбираем данную папку, кликаем на правую клавишу мыши, в появившемся меню выбираем «Свойства». В открывшемся окне переходим на вкладку «Безопасность».

По очереди выбираем каждого из имеющихся сверху пользователей, жмём на «Изменить», и в разрешениях даём им полный доступ. После выполнения всех операций перезагружаем PC и пробуем удалить проблемный софт.

Способ №7. Используйте откат системы

Если ничего не помогло (что бывает крайне редко), рекомендую использовать откат системы. Кликните на «Пуск», в строке поиска введите rstrui , после чего нажмите на «энтер». Выберите стабильную точку и осуществите откат системы на указанное состояние.

Заключение

Решением проблемы «Недостаточно прав для удаления. Обратитесь к системному администратору.» станет комплекс способов, описанных мной выше. Наибольшую же эффективность показало использование сторонних инсталляторов (уровня «Uninstall Tool»), которые позволяют избавиться от ненужного софта всего за несколько секунд.

Как предоставить обычным пользователям права на запуск/остановку служб Windows?

По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы разберем несколько способов управления правами на службы Windows. В частности, мы покажем, как предоставить обычному пользователю, без прав администратора Windows, права на запуск, остановку и перезапуск определенной службы.

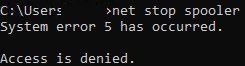

Предположим, нам нужно предоставить доменной учетной записи contoso\tuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка: System error 5 has occurred. Access is denied.

Простого и удобного встроенного инструмента для управления разрешениями на службы в Windows нет. Мы рассмотрим несколько способ предоставления пользователю прав на службу:

Какой из них проще и удобнее – решать Вам.

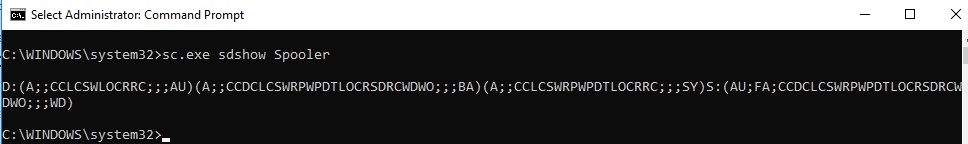

Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование консольной утилиты sc.exe (Service Controller).

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

Что значат все эти символы?

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity ‘iipeshkov’ | select SID

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

sc sdset Spooler «D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)(A;;RPWPCR;;;S-1-5-21-2133228432-2794320136-1823075350-1000)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)»

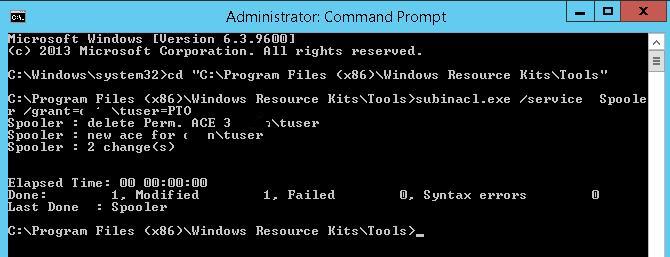

Предоставление прав на перезапуск службы с помощью SubInACL

Для управления правами служб Windows гораздо проще воспользоваться консольной утилитой SubInACL из комплекта Sysinternals от Марка Руссиновича (права на которую вместе с автором теперь принадлежат Microsoft). Синтаксис этой утилиты гораздо проще и удобнее для восприятия. Рассмотрим, как предоставить права перезапуск службы с помощью SubInACL:

- Скачайте subibacl,msi со страницы (https://www.microsoft.com/en-us/download/details.aspx?id=23510) и установите ее на целевой системе;

- В командной строке с правами администратора перейдите в каталог с утилитой: cd “C:\Program Files (x86)\Windows Resource Kits\Tools\ ”

- Выполните команду: subinacl.exe /service Spooler /grant=contoso\tuser=PTO

Если вы все сделали верно, служба должна перезапуститься.

subinacl.exe /service Spooler /revoke=contoso\tuser

Process Explorer: Установка разрешений на службу

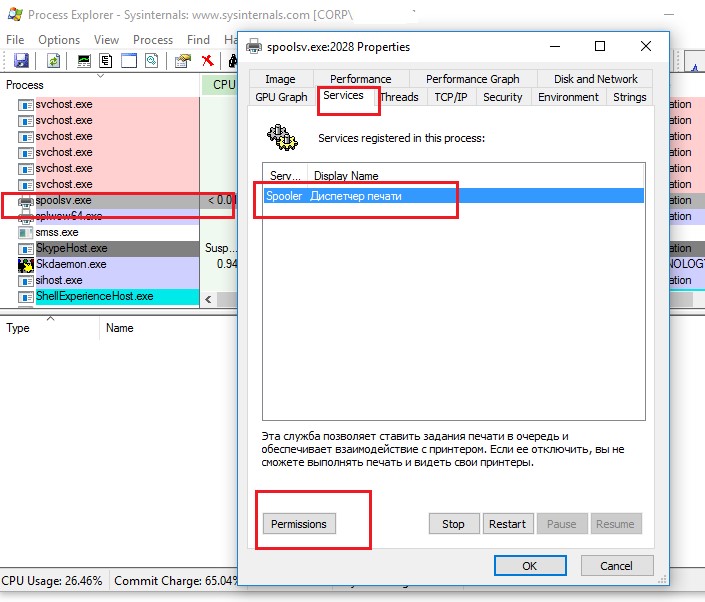

Достаточно просто изменить разрешения на службу с помощью еще одной утилиты Sysinternals — Process Explorer. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:\Windows\System32\spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

Нажмите на кнопку Permissions и в открывшемся окне добавьте пользователя или группу, которой нужно предоставить права на сервис и выберите уровень полномочий (Full Control/Write/Read).

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет управлять правами на службы. Импортируйте модуль в свою PS сессию:

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corp\tuser

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corp\tuser

Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

Более наглядный (но и требующий большего количества действий) графический способ управления правами на службы – с помощью шаблонов безопасности. Для реализации, откройте консоль mmc.exe и добавьте оснастку Security Templates.

Установите тип запуска (Automatic) и нажмите кнопку Edit Security.

С помощью кнопки Add добавьте учетную запись пользователя или группы, которым нужно предоставить права. В нашем случае, нам достаточно права Start, Stop and pause.

Если открыть этот файл, можно увидеть, что данные о правах доступа сохраняются в уже упомянутом ранее SDDL формате. Полученная таким образом строка может быть использована в качестве аргументы команды sc.exe.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

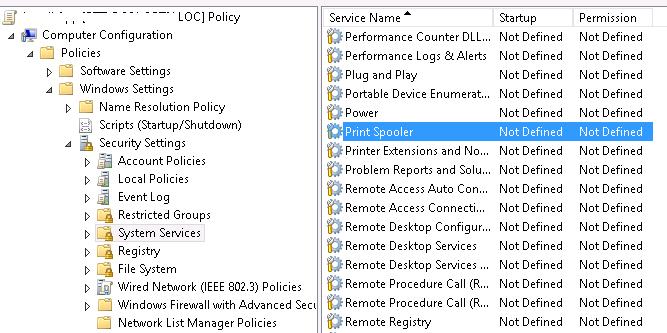

Управление правами служб через групповые политики

Если нужно раздать пользователям права запуска/остановки сервиса сразу на множестве северов или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services;

- Найдите службу Spooler и аналогично методике с шаблонами безопасности, рассмотренной ранее, предоставьте права пользователю. Сохраните изменения;

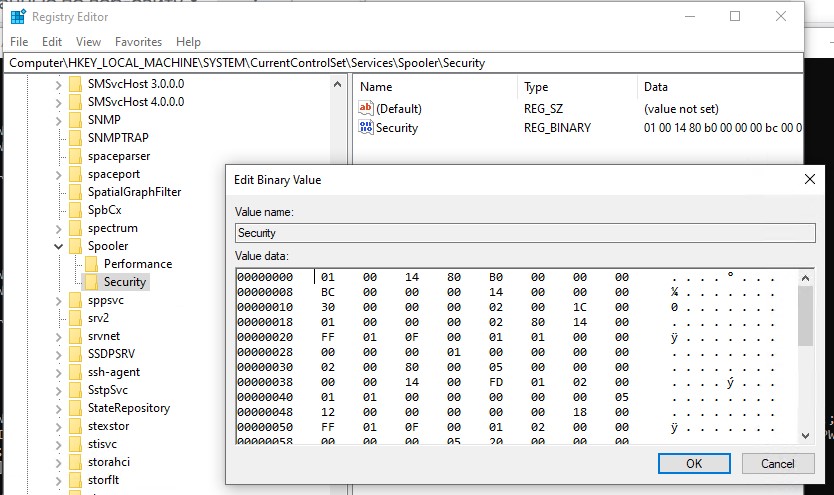

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLM\System\CurrentControlSet\Services\ \Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.