- Изменить минимальную длину пароля для локальных учетных записей в Windows 10

- Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

- Изменить минимальную длину пароля для локальных учетных записей в командной строке

- Как отключить пароль при входе в Windows 10 и что делать, если не получается

- Содержание

- Как отключить пароль в Windows 10

- Трудности и ошибки, с которыми можно столкнуться

- Зачем убирать запрос пароля при включении ПК на Windows 10

- Контроллер домена: запретить изменение пароля учетных записей компьютера Domain controller: Refuse machine account password changes

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Изменить минимальную длину пароля для локальных учетных записей в Windows 10

Вы можете изменить минимальную длину пароля для локальных учетных записей, тем самым запретив короткие пароли. Длину пароля можно задать от 0 до 14 знаков, и если вы зададите определенное число (к примеру 8) – пользователь, который будет менять пароль и писать меньше 8 знаков получит ошибку “Не удается обновить пароль. Введенный пароль не обеспечивает требований домена к длине пароля, его сложности или истории обновления”.

Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

Локальная политика безопасности доступна только в Windows 10 Pro , Enterprise и Education . Вариант второй описанный ниже подходит для всех выпусков Windows.

1.В строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) напишите команду secpol.msc и нажмите Enter.

2.В левой колонке выберите “Политики учетных записей” => Политика паролей => с правой стороны откройте “Минимальная длина пароля”.

3. Возле “Длина пароля не менее” задайте значение от 0 до 14 и нажмите “ОК”. На рисунке мы устанавливаем значение 9, если пользователь попытается во время изменения пароля ввести меньше 9 знаков – он получит ошибку.

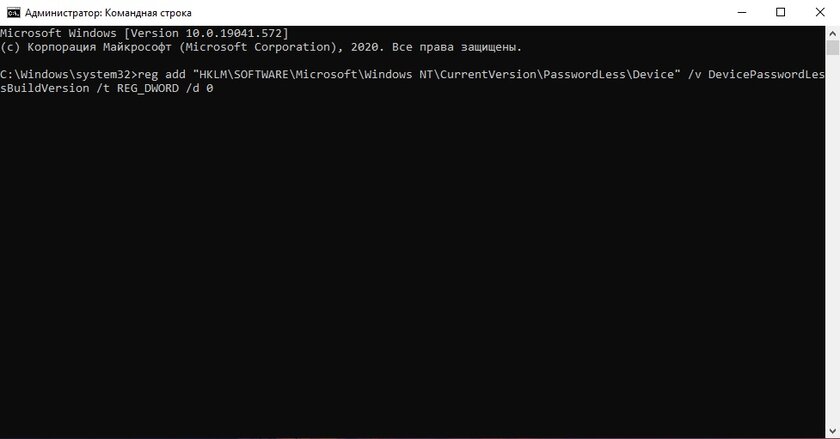

Изменить минимальную длину пароля для локальных учетных записей в командной строке

1.Откройте командную строку от имени администратора: один из способов — нажать на меню «Пуск» правой клавишей мыши и выбрать «Командная строка (администратор) из открывшегося меню.

2. Чтобы посмотреть минимальную длину пароля в данный момент – введите команду net accounts и нажмите клавишу Enter.

3. Чтобы задать минимальную длину пароля введите команду net accounts /minpwlen: 8 и нажмите клавишу Enter (вместо 8 вы можете задать любое значение от 0 до 14).

На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂

Как отключить пароль при входе в Windows 10 и что делать, если не получается

Довольно часто после установки операционной системы Windows 10 пользователи жалуются на необходимость каждый раз вводить пароль при включении компьютера, что не всегда удобно. К сожалению, разработчики из Microsoft удобного способа отключить данную функцию не предусмотрели, так что очевидными путями ввод пароля отключить нельзя — нужно копать глубже. Благо, быть программистом совершенно не обязательно, так как манипуляции крайне простые — убрать пароль при входе в систему сможет любой даже не опытный пользователь. Речь именно о том пароле, который появляется при включении компьютера.

Содержание

Как отключить пароль в Windows 10

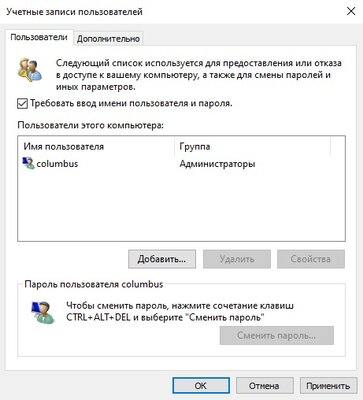

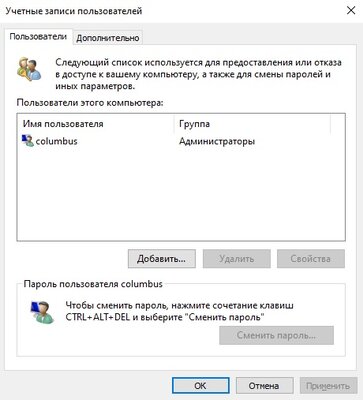

Для отключения пароля при входе в операционную систему Windows 10 пользователю необходима смена настроек учётной записи. К счастью, этот способ подразумевает всего три действия.

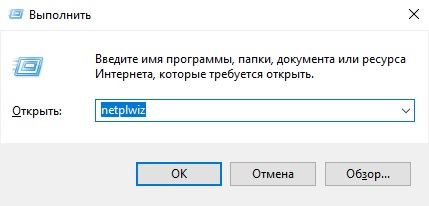

- Нажмите на клавиатуре комбинацию клавиш Windows + R, в появившейся строке введите команду netplwiz, после чего нажмите ОК.

Трудности и ошибки, с которыми можно столкнуться

- Иногда снятие галочки не регистрируется системой и пароль всё равно запрашивается при включении компьютера. В этом случае стоит повторно провести операцию.

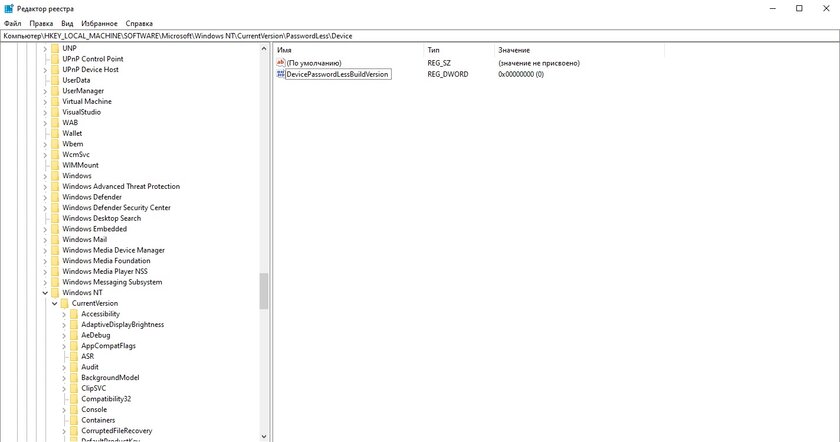

- У некоторых пользователей может просто не быть в меню пункта «Требовать ввод имени пользователя и пароля».

После данных манипуляций пункт «Требовать ввод имени пользователя и пароля» в меню настройки профилей появится.

Зачем убирать запрос пароля при включении ПК на Windows 10

Использование пароля на компьютере необходимо в том случае, если его содержимое нужно защитить от доступа третьими лицами. Например, в учебных заведениях, офисах и предприятиях, даже в домашних условиях, если доступ к ПК нужно ограничить. С другой стороны, если вы являетесь единственным пользователем за компьютером или у вас просто нет необходимости защищать доступ к ПК от кого-либо, то необходимость в пароле испаряется. Более того, в некоторых ситуациях окно ввода пароля не только отнимает время, но и не позволяет использовать распространённый сценарий «нажал на кнопку включения ПК — отошёл по делам — вернулся, а компьютер уже полностью загрузился и готов к работе».

К сожалению, в Microsoft делать удобный интерфейс для отключения ввода пароля пока что не планируют — впервые вопросы «как отключить ввод пароля в Windows 10 при включении ПК» или «как убрать пароль на Windows 10» появились ещё в 2017 году, но по сей день пользователям нужно отправляться в редактор реестра или открывать меню настроек профилей. Это очень неочевидный путь, к которому прийти путём проб и ошибок просто не выйдет. С другой стороны, по гайду выше буквально за минуту или две пользователь даже с минимальным набором умений отключит пароль без каких-либо проблем.

Контроллер домена: запретить изменение пароля учетных записей компьютера Domain controller: Refuse machine account password changes

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения и вопросы безопасности для контроллера домена: откажитесь от настройки политики безопасности изменения пароля учетной записи компьютера. Describes the best practices, location, values, and security considerations for the Domain controller: Refuse machine account password changes security policy setting.

Справочные материалы Reference

Этот параметр политики включает или отключает блокировку контроллера домена на прием запросов на изменение паролей для учетных записей компьютеров. This policy setting enables or disables blocking a domain controller from accepting password change requests for machine accounts. По умолчанию устройства, которые присоединились к домену, изменяют пароли учетной записи компьютера каждые 30 дней. By default, devices joined to the domain change their machine account passwords every 30 days. Если этот запрос включен, контроллер домена отключит запросы на изменение пароля учетной записи компьютера. If enabled, the domain controller will refuse machine account password change requests.

Возможные значения Possible values

Если этот параметр включен, контроллер домена не может принимать любые изменения пароля учетной записи компьютера. When enabled, this setting does not allow a domain controller to accept any changes to a machine account’s password.

Если этот параметр отключен, контроллер домена может принимать любые изменения пароля учетной записи компьютера. When disabled, this setting allows a domain controller to accept any changes to a machine account’s password.

Не определено Not defined

То же, что и Disabled. Same as Disabled.

Рекомендации Best practices

- Включение этого параметра политики на всех контроллерах домена в домене предотвращает изменение пароля учетной записи компьютера членами домена. Enabling this policy setting on all domain controllers in a domain prevents domain members from changing their machine account passwords. Это, в свою очередь, делает эти пароли уязвимыми для атак. This, in turn, leaves those passwords susceptible to attack. Убедитесь, что это соответствует общей политике безопасности домена. Make sure that this conforms to your overall security policy for the domain.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Не определено Not defined |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не применяются Not applicable |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства при их локальном экономии или распространении с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Если включить этот параметр политики на всех контроллерах домена в домене, участники домена не смогут изменить пароли учетных записей компьютера, и эти пароли будут более уязвимыми для атак. If you enable this policy setting on all domain controllers in a domain, domain members cannot change their machine account passwords, and those passwords are more susceptible to attack.

Противодействие Countermeasure

Отключение контроллера домена: отказаться от изменения пароля учетной записи компьютера. Disable the Domain controller: Refuse machine account password changes setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

Область применения Applies to

В этой статье описываются лучшие методики, расположение, **** значения и вопросы безопасности для пароля, которые должны соответствовать требованиям к сложности настройки политики безопасности. Describes the best practices, location, values, and security considerations for the Password must meet complexity requirements security policy setting.

Справочные материалы Reference

Параметр политики «Пароли должны соответствовать требованиям к сложности» определяет, должны ли пароли соответствовать ряду рекомендаций по надежных паролям. The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of strong-password guidelines. Если этот параметр включен, пароли необходимы для удовлетворения следующих требований: When enabled, this setting requires passwords to meet the following requirements:

Пароли могут не содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Passwords may not contain the user’s samAccountName (Account Name) value or entire displayName (Full Name value). В обеих проверках не занося чувствительность к делу. Both checks are not case-sensitive.

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. The samAccountName is checked in its entirety only to determine whether it is part of the password. Если samAccountName имеет длину менее трех символов, эта проверка пропускается. If the samAccountName is fewer than three characters long, this check is skipped. DisplayName разберется для разных знаков: запятых, токенов, дефис или дефис, подчеркивая, пробелы, знаки с запятой и вкладки. The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. При обнаружении какого-либо из этих разделов displayName разделяется, и все разделы (маркеры) для различения подтверждаются, что они не включены в пароль. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed not to be included in the password. Маркеры меньше трех символов игнорируются, а подстроки маркеров не проверяются. Tokens that are shorter than three characters are ignored, and substrings of the tokens are not checked. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Havens». For example, the name «Erin M. Hagens» is split into three tokens: «Erin», «M», and «Havens». Так как второй маркер имеет только один символ, он игнорируется. Because the second token is only one character long, it is ignored. Таким образом, у этого пользователя не может быть пароля, включающий «erin» или «havens» в качестве подстроки в любом месте пароля. Therefore, this user could not have a password that included either «erin» or «havens» as a substring anywhere in the password.

Пароль содержит символы из трех из следующих категорий: The password contains characters from three of the following categories:

- Буквы в верхнем регистре для европейских языков (от A до Z с диакритическими знаками, греческими и кириллическими знаками) Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Буквы в нижнем регистре европейских языков (от a до z, с диакритическими знаками, греческими и кириллическими знаками) Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- 10 базовых цифр (от 0 до 9) Base 10 digits (0 through 9)

- Не буквы и цифры (специальные символы): (

!@#$%^&*-+=’|\() <> []:;»‘ <>. /) Символы валюты, такие как «Евро» или «Английские символы», не считаются специальными символами для этого параметра политики. Non-alphanumeric characters (special characters): (

!@#$%^&*-+=`|\()<>[]:;»‘<>. /) Currency symbols such as the Euro or British Pound aren’t counted as special characters for this policy setting.

Требования к сложности применяются при смене или создании паролей. Complexity requirements are enforced when passwords are changed or created.

Правила, включенные в требования к сложности паролей Windows Server, входят в Passfilt.dll и не могут быть изменены напрямую. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

Если эта возможность включена, Passfilt.dll вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи не используются для паролей, содержащих символы, которые не включены в алфавит. When enabled, the default Passfilt.dll may cause some additional Help Desk calls for locked-out accounts because users aren’t used to passwords that contain characters that aren’t in the alphabet. Но этот параметр политики достаточно уныл, чтобы все пользователи к этому привыкли. But this policy setting is liberal enough that all users should get used to it.

Дополнительные параметры, которые можно включить в настраиваемую Passfilt.dll, — это использование символов, не включаемые в верхние строки. Additional settings that can be included in a custom Passfilt.dll are the use of non–upper-row characters. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажимаете одну из клавиш в строке номеров клавиатуры (от 1 до 9 и 0). To type upper-row characters, you hold the SHIFT key and press one of any of the keys on the number row of the keyboard (from 1 through 9 and 0).

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

Последние рекомендации см. в руководстве по паролям. For the latest best practices, see Password Guidance.

Настройка паролей должна соответствовать требованиям к сложности для «Включено». Set Passwords must meet complexity requirements to Enabled. Этот параметр политики в сочетании с минимальной длиной пароля 8 обеспечивает не менее 218 340 105 584 896 разных возможностей для одного пароля. This policy setting, combined with a minimum password length of 8, ensures that there are at least 218,340,105,584,896 different possibilities for a single password. Этот параметр делает атаку с атакой с перехунышом, но по-прежнему не является невозможной. This setting makes a brute force attack difficult, but still not impossible.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к неумеяющим пользователям и неработающей службе поддержки. However, requiring all users in an organization to adhere to such stringent password requirements can result in unhappy users and an over-worked Help Desk. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. Consider implementing a requirement in your organization to use ALT characters in the range from 0128 through 0159 as part of all administrator passwords. (Символы ALT вне этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of that range can represent standard alphanumeric characters that do not add additional complexity to the password.)

Пароли, содержащие только буквы и цифры, легко скомпрометировать с помощью общедоступных средств. Passwords that contain only alphanumeric characters are easy to compromise by using publicly available tools. Во избежание этого пароли должны содержать дополнительные символы и соответствовать требованиям к сложности. To prevent this, passwords should contain additional characters and meet complexity requirements.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетных записей\Политика паролей Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Включено Enabled |

| Политика контроллера домена по умолчанию Default domain controller policy | Включено Enabled |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Отключено Disabled |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Включено Enabled |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Включено Enabled |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Отключено Disabled |

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пароли, содержащие только буквы и цифры, очень просты в обнаружении с помощью нескольких общедоступных средств. Passwords that contain only alphanumeric characters are extremely easy to discover with several publicly available tools.

Противодействие Countermeasure

Настройка паролей должна соответствовать параметру политики сложности «Включено» и порекомендовать пользователям использовать различные символы в паролях. Configure the Passwords must meet complexity requirements policy setting to Enabled and advise users to use a variety of characters in their passwords.

В сочетании с минимальной длиной пароля 8 этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что успешное (но не невозможно) успешное атака с помощью атак с помощью атак с атакой с помощью атак перехимки будет трудно (но не невозможно). When combined with a Minimum password length of 8, this policy setting ensures that the number of different possibilities for a single password is so great that it is difficult (but not impossible) for a brute force attack to succeed. (При увеличении параметра политики минимальной длины пароля также увеличивается среднее время, необходимое для успешной атаки.) (If the Minimum password length policy setting is increased, the average amount of time necessary for a successful attack also increases.)

Возможное влияние Potential impact

Если конфигурация сложности паролей по умолчанию сохранена, могут возникнуть дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи могут не привыкли к паролям, которые содержат не алфавитные символы, или могут возникнуть проблемы с вводом паролей, содержащих знаки или символы с акцентами на клавиатурах с разными макетами. If the default password complexity configuration is retained, additional Help Desk calls for locked-out accounts could occur because users might not be accustomed to passwords that contain non-alphabetical characters, or they might have problems entering passwords that contain accented characters or symbols on keyboards with different layouts. Однако все пользователи должны соответствовать требованию сложности с минимальными сложностами. However, all users should be able to comply with the complexity requirement with minimal difficulty.

Если в организации предъявляются более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила обеспечения безопасности паролей. If your organization has more stringent security requirements, you can create a custom version of the Passfilt.dll file that allows the use of arbitrarily complex password strength rules. Например, для пользовательского фильтра паролей может потребоваться использовать символы, не верхней строки. For example, a custom password filter might require the use of non-upper-row symbols. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания клавиши SHIFT, а затем нажатия клавиш в строке номеров клавиатуры от 1 до 9 и 0.) Настраиваемый фильтр паролей также может выполнить проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов. (Upper-row symbols are those that require you to press and hold the SHIFT key and then press any of the keys on the number row of the keyboard, from 1 through 9 and 0.) A custom password filter might also perform a dictionary check to verify that the proposed password does not contain common dictionary words or fragments.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако такие строгие требования к паролям могут привести к дополнительным запросам службы поддержки. However, such stringent password requirements can result in additional Help Desk requests. Кроме того, ваша организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне от 0128 до 0159. Alternatively, your organization could consider a requirement for all administrator passwords to use ALT characters in the 0128–0159 range. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of this range can represent standard alphanumeric characters that would not add additional complexity to the password.)