- Windows 10 разрешить пустые пароли по сети

- Запрещены пустые пароли или в политике включено ограничение использования

- Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- Как в Windows 10 исправить ошибку запрета использования пустых паролей при подключении к компьютерам в локальной сети

- Учетные записи: разрешить использование пустых паролей только при консольном входе Accounts: Limit local account use of blank passwords to console logon only

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы конфликтов политик Policy conflict considerations

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Windows 10 разрешить пустые пароли по сети

| Конфигурация компьютера | ||||||||||||||||||||

| Материнская плата: Gigabyte GA-EP43T-USB3 | ||||||||||||||||||||

| HDD: Hitachi HDS721050CLA362 500ГБ SATA | ||||||||||||||||||||

| Монитор: SAMSUNG P237OH | ||||||||||||||||||||

| Индекс производительности Windows: 5,9 | ||||||||||||||||||||

Профиль | Отправить PM | Цитировать Профиль | Отправить PM | Цитировать В принципе после повторной перезагрузки принтер начал печать с другого ПК и проблема как бы разрешилась. Но с паролями пустыми я так и не понял как их отключать. ——-

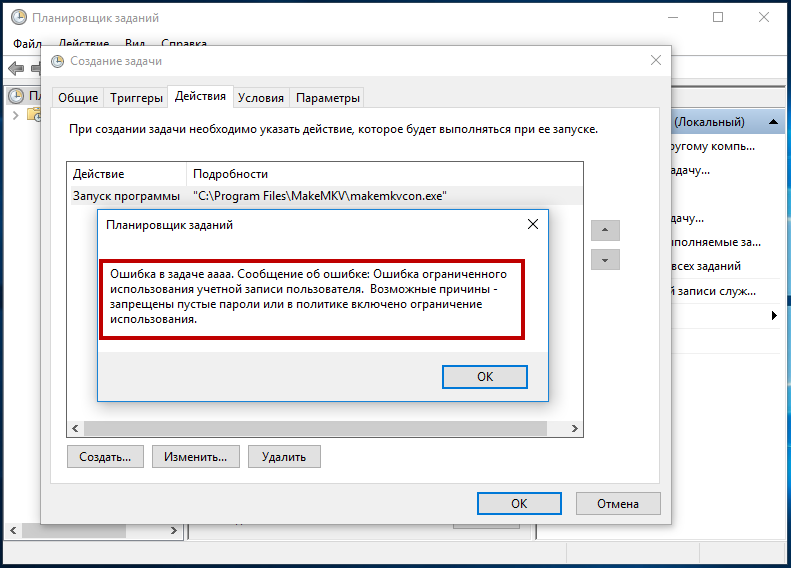

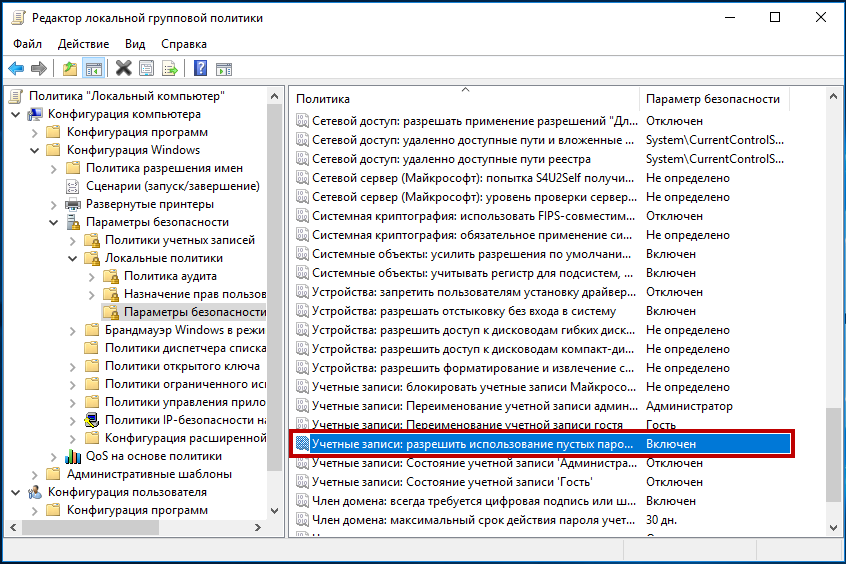

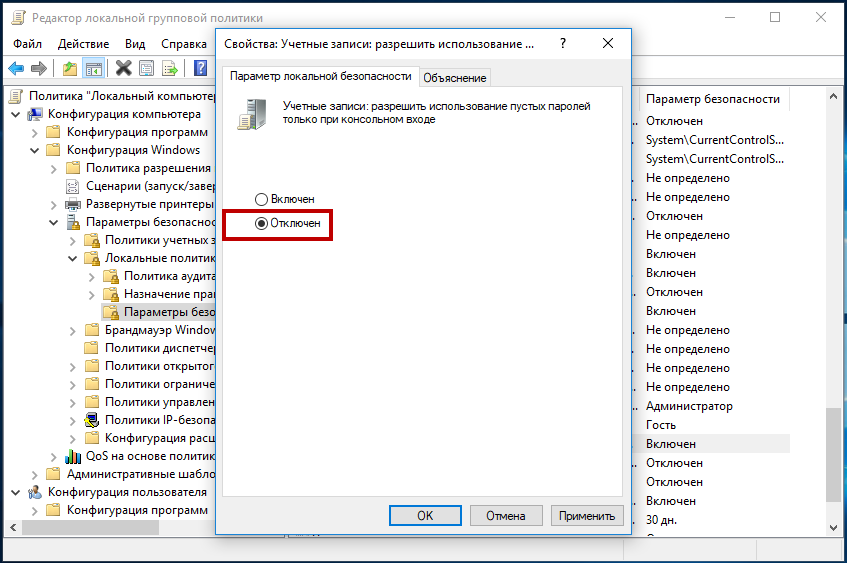

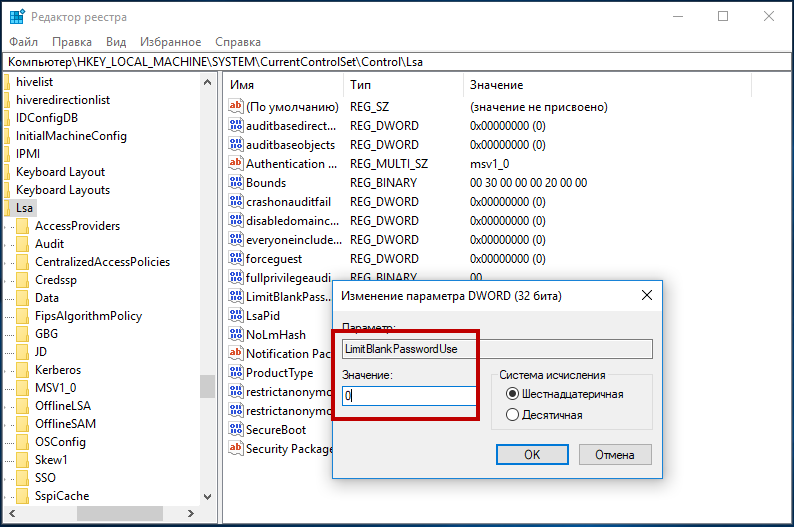

——- Запрещены пустые пароли или в политике включено ограничение использованияВ сегодняшней статье рассмотрим как избавиться от ошибки “Ошибка ограниченного использования учетной записи пользователя. Возможные причины – запрещены пустые пароли или в политике включено ограничение использования.” Если ваша учетная запись без пароля и вы через удаленный рабочий стол пытаетесь зайти на другой компьютер, или если вы хотите для всех пользователей в планировщике заданий создать задачу, также при этом используете учетную запись без пароля – вы увидите ошибку ограничения использования учетной записи пользователя. Конечно вы можете задать пароль для своей учетной записи и в следующий раз при выполнении вышеописанных действий, ошибки вы не увидите. Но, что если вы хотите и дальше использовать учетную запись без пароля? Исправляем ошибку ограниченного использования учетной записи в групповых политикахДанный способ работает в Windows 10 Pro, Enterprise или Education, если у вас домашняя версия десятки – переходите к первому способу. 1. Откройте групповые политики: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите gpedit.msc и нажмите клавишу Enter. 2. Зайдите в “Конфигурация компьютера” => Конфигурация Windows => Параметры безопасности => Локальные политики => Параметры безопасности => в правой колонке откройте Учетные записи: разрешить использования пустых паролей только при консольном входе => поставьте точку напротив “Отключен” и нажмите “ОК”. Закройте окно редактора локальной групповой политики, изменения должны вступить в силу сразу же. Исправляем ошибку ограниченного использования учетной записи в групповых политикахДанный способ работает во всех изданиях Windows 10. Перед редактированием реестра рекомендуется создать точку для восстановления системы. 1. Откройте редактор реестра: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите команду regedit и нажмите клавишу Enter. 2. Перейдите по пути HKEY_LOCAL_MACHINE \SYSTEM \CurrentControlSet \Control \Lsa. В разделе Lsa откройте параметр LimitBlankPasswordUse и измените его значение на 0, после чего нажмите “ОК” и закройте окно редактора реестра. На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂 Как в Windows 10 исправить ошибку запрета использования пустых паролей при подключении к компьютерам в локальной сетиЕсли вы настолько доверяете другим пользователям своей локальной сети и не ставите пароль на свой компьютер, то при попытке зайти по этой же сети на другой ПК вы наверняка получите уведомление «Ошибка ограниченного использования учетной записи пользователя» . В окошке с уведомлением помимо прочего будет указана возможная причина ошибки, а именно использование пустых паролей или наличие ограничений в локальных групповых политиках. С аналогичной ошибкой вам придётся столкнуться при создании задачи для всех пользователей в Планировщике заданий. Устранить эту ошибку проще простого, достаточно установить пароль для учётной записи администратора, но как быть, если вы хотите по-прежнему не использовать пароль для своей учётки? Решение тоже очень простое. Если вы работаете в Windows Pro или выше, задать нужную конфигурацию можно будет в редакторе локальных групповых политик, в домашней версии то же самое можно сделать через редактор реестра. Откройте командой gpedit.msc редактор локальных групповых политик и перейдите по цепочке Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. В правой колонке отыщите политику «Учетные записи: разрешить использования пустых паролей только при консольном входе». Дважды кликните по ней и установите радиокнопку в положение «Отключено». Сохраните настройки. Они должны вступить в силу сразу же. Точно такой же результат вы получите, воспользовавшись редактором реестра. Откройте его командой regedit и перейдите по пути: В правой колонке редактора отыщите параметр LimitBlankPasswordUse и измените его значение с 1 на 0. Сохранив настройки и закрыв редактор реестра, перезайдите в систему или перезагрузите компьютер. Требование пароля будет отключено и вы сможете беспрепятственно создавать задачи для всех пользователей и подключаться к другим компьютерам в локальной сети. Учетные записи: разрешить использование пустых паролей только при консольном входе Accounts: Limit local account use of blank passwords to console logon onlyОбласть применения Applies to В этой статье описываются лучшие методики, расположение, значения и вопросы безопасности для учетных записей. Ограничите использование пустых паролей в локальной учетной записи только параметром политики безопасности для доступа к консоли. Describes the best practices, location, values, and security considerations for the Accounts: Limit local account use of blank passwords to console logon only security policy setting. Справочные материалы ReferenceУчетные записи. Ограничение использования пустых паролей в локальной учетной записи только для настройки политики для консоли определяет, разрешены ли удаленные интерактивные учетные записи для сетевых служб, таких как службы удаленных рабочих стола, Telnet и протокол FTP, для локальных учетных записей с пустыми паролями. The Accounts: Limit local account use of blank passwords to console logon only policy setting determines whether remote interactive logons by network services such as Remote Desktop Services, Telnet, and File Transfer Protocol (FTP) are allowed for local accounts that have blank passwords. Если этот параметр политики включен, у локальной учетной записи должен быть незавершенный пароль, который будет использоваться для выполнения интерактивного или сетевого входа из удаленного клиента. If this policy setting is enabled, a local account must have a nonblank password to be used to perform an interactive or network logon from a remote client. Этот параметр политики не влияет на интерактивные учетные записи, которые выполняются физически на консоли или в учетных записях домена. This policy setting does not affect interactive logons that are performed physically at the console or logons that use domain accounts. Приложения, которые не являются корпорацией Майкрософт, используют удаленные интерактивные учетные записи для обхода этого параметра политики. It is possible for non-Microsoft applications that use remote interactive logons to bypass this policy setting. Пустые пароли представляют серьезную угрозу безопасности компьютера, и их следует запретить как с помощью корпоративной политики, так и с помощью подходящих технических мер. Blank passwords are a serious threat to computer security and they should be forbidden through both corporate policy and suitable technical measures. Тем не менее, если пользователь с возможностью создания новых учетных записей создает учетную запись, которая обошла параметры политики паролей на основе домена, эта учетная запись может иметь пустой пароль. Nevertheless, if a user with the ability to create new accounts creates one that has bypassed your domain-based password policy settings, that account might have a blank password. Например, пользователь может создать автономные системы, создать одну или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone system, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями по-прежнему будут работать. The local accounts with blank passwords would still function. Любой, кто знает имя учетной записи, может использовать учетные записи с пустыми паролями для входа в системы. Anyone who knows the account name can then use accounts with blank passwords to log on to systems. Устройства, которые находятся не в физически безопасных расположениях, всегда должны применять политики надежных паролей для всех локальных учетных записей пользователей. Devices that are not in physically secure locations should always enforce strong password policies for all local user accounts. В противном случае любой пользователь с физическим доступом к устройству может войти в систему с помощью учетной записи пользователя без пароля. Otherwise, anyone with physical access to the device can log on by using a user account that does not have a password. Это особенно важно для переносимых устройств. This is especially important for portable devices. Если применить эту политику безопасности к группе «Все», никто не сможет войти в систему через службы удаленных рабочих стола. If you apply this security policy to the Everyone group, no one will be able to log on through Remote Desktop Services. Возможные значения Possible values

Рекомендации Best practices

Расположение LocationКонфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options Значения по умолчанию Default valuesВ следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

Управление политикой Policy managementВ этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy. Необходимость перезапуска Restart requirementНет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy. Вопросы конфликтов политик Policy conflict considerationsПолитика, распространяемая через GPO, имеет приоритет над локально настроенным параметром политики на компьютере, который присоединяется к домену. The policy as distributed through the GPO takes precedence over the locally configured policy setting on a computer joined to a domain. На контроллере домена используйте редактор ADSI или команду dsquery, чтобы определить эффективную минимальную длину пароля. On the domain controller, use ADSI Edit or the dsquery command to determine effective minimum password length. Групповая политика Group PolicyЭтот параметр политики можно настроить с помощью консоли управления групповыми политиками (GPMC) для распространения через объекты групповой политики (GGPOs). This policy setting can be configured by using the Group Policy Management Console (GPMC) to be distributed through Group Policy Objects (GPOs). Если эта политика не содержится в распределенном GPO, эту политику можно настроить на локальном устройстве с помощью оснастки «Локализованная политика безопасности». If this policy is not contained in a distributed GPO, this policy can be configured on the local device by using the Local Security Policy snap-in. Вопросы безопасности Security considerationsВ этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation. Уязвимость VulnerabilityПустые пароли представляют серьезную угрозу безопасности компьютера и должны быть запрещены политикой организации и подходящими техническими мерами. Blank passwords are a serious threat to computer security, and they should be forbidden through organizational policy and suitable technical measures. Начиная с Windows Server 2003, для параметров по умолчанию для доменов Active Directory требуются сложные пароли не менее семи символов и восьми символов, начиная с Windows Server 2008. Starting with Windows Server 2003, the default settings for Active Directory domains require complex passwords of at least seven characters, and eight characters starting with Windows Server 2008. Однако если пользователи с возможностью создания новых учетных записей обходят политики паролей на основе домена, они могут создавать учетные записи с пустыми паролями. However, if users with the ability to create new accounts bypass your domain-based password policies, they could create accounts with blank passwords. Например, пользователь может создать автономный компьютер, создать одну или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone computer, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями по-прежнему будут работать. The local accounts with blank passwords would still function. Любой, кто знает имя одной из этих незащищенных учетных записей, может использовать его для входа. Anyone who knows the name of one of these unprotected accounts could then use it to log on. Противодействие CountermeasureВключить учетные записи: ограничить использование пустых паролей в локальной учетной записи только параметром «Только для доступа к консоли». Enable the Accounts: Limit local account use of blank passwords to console logon only setting. Возможное влияние Potential impactНет. None. Это конфигурация по умолчанию. This is the default configuration. Adblockdetector |