- Password Recovery Software

- Articles and video

- Network Password Recovery Wizard: пароли удаленного рабочего стола

- Не сохраняются пароли для RDP подключений

- Настройки сохранения пароля для RDP подключения

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- RDP — где посмотреть логин и пароль ?

Password Recovery Software

Articles and video

Network Password Recovery Wizard:

пароли удаленного рабочего стола

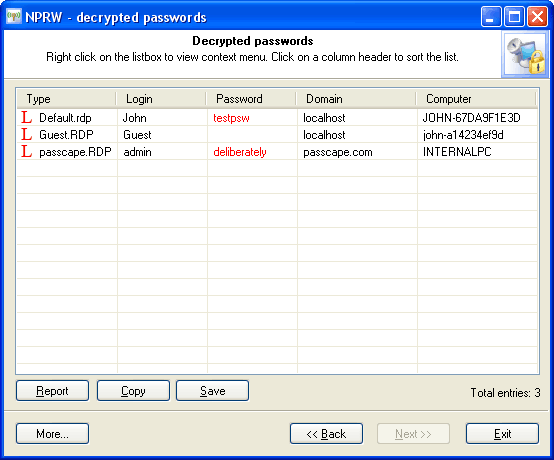

Так выглядит финальный диалог Мастера программы с найденными и расшифрованными паролями удаленного рабочего стола (в автоматическом режиме работы).

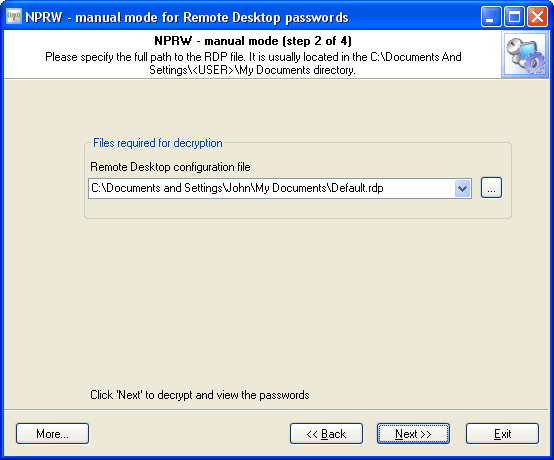

Пароли Remote Desktop Connections хранятся в *.rdp файлах и обычно находятся в папке ‘My Documents‘ текущего пользователя. При входе в ручной режим, NPRW автоматически сканирует ваш диск в поиске данных файлов.

Если *.rdp файл по какой-то причине не был найден, то можно воспользоваться поиском самостоятельно и указать путь к нему вручную.

Посмотреть список доступных конфигураций удаленного рабочего стола можно из меню Пуск -> Все программы -> Стандартные -> Связь -> Подключение к удаленному рабочему столу.

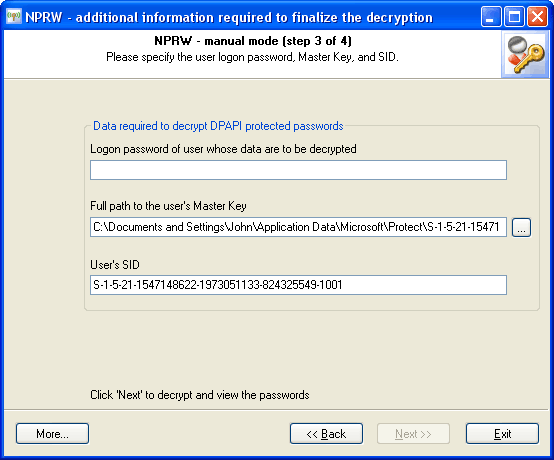

После того, как необходимая конфигурация будет выбрана, можно переходить к следующему шагу Мастера программы — указанию дополнительных параметров для расшифровки. Поскольку пароль удаленного рабочего стола шифруется с помощью системного механизма DPAPI, то нам необходимо знать три вещи:

- Логон пароль владельца информации (rdp файла в нашем случае)

- Мастер Ключ пользователя

- И его SID.

Как правило, в случае с локальной учетной записью, последние два параметра заполняются программой автоматически. Иначе, вам необходимо позаботиться об этом самостоятельно.

Не сохраняются пароли для RDP подключений

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

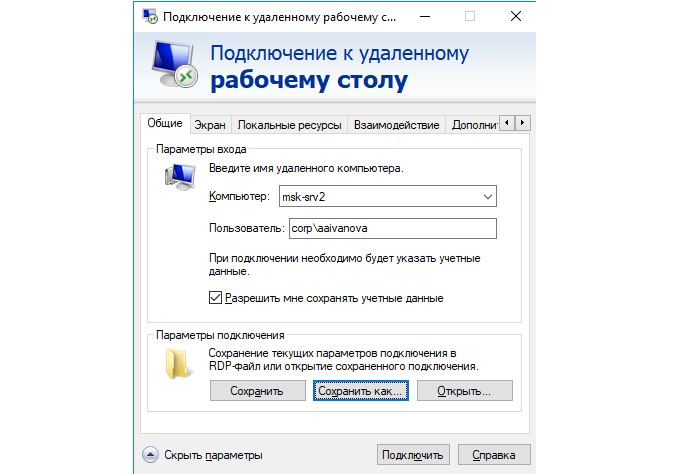

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

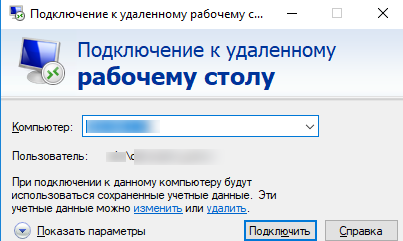

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

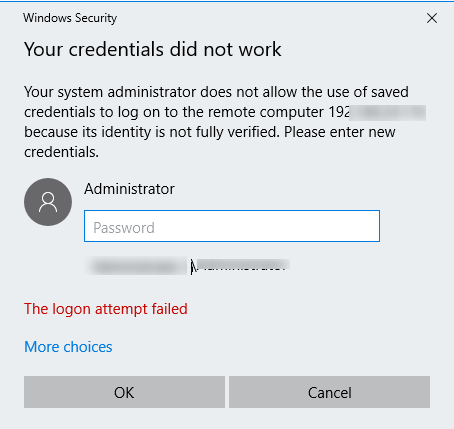

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

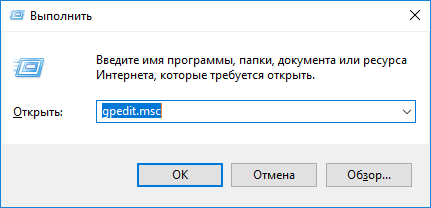

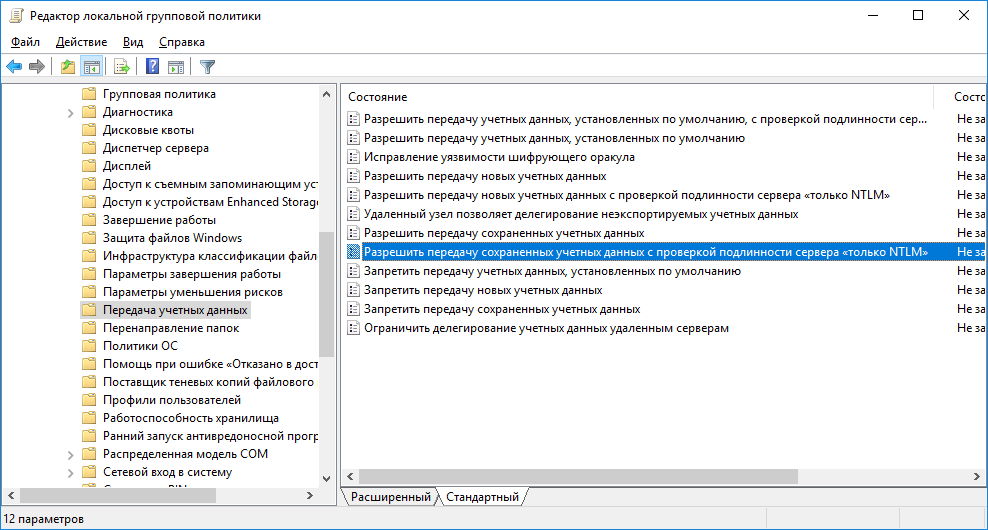

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

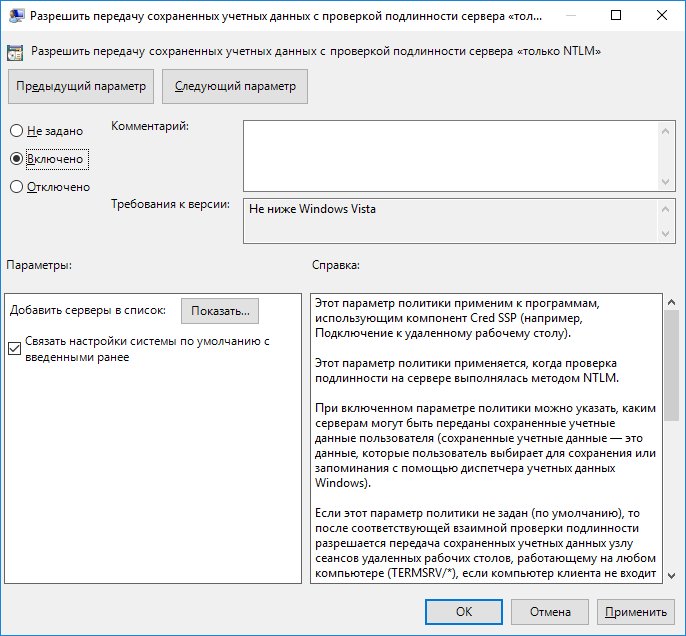

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

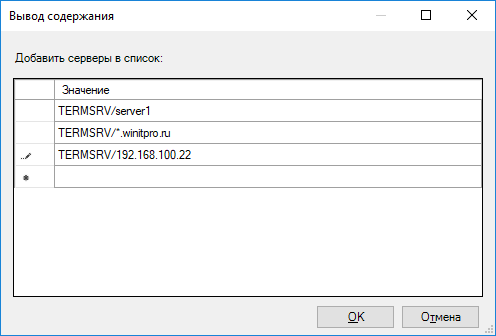

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

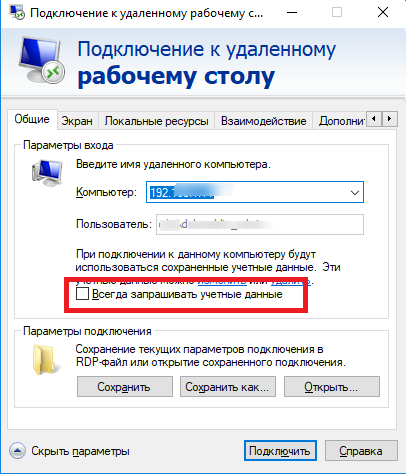

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

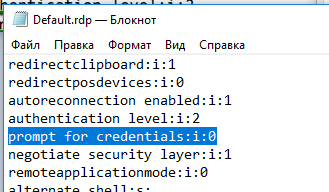

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

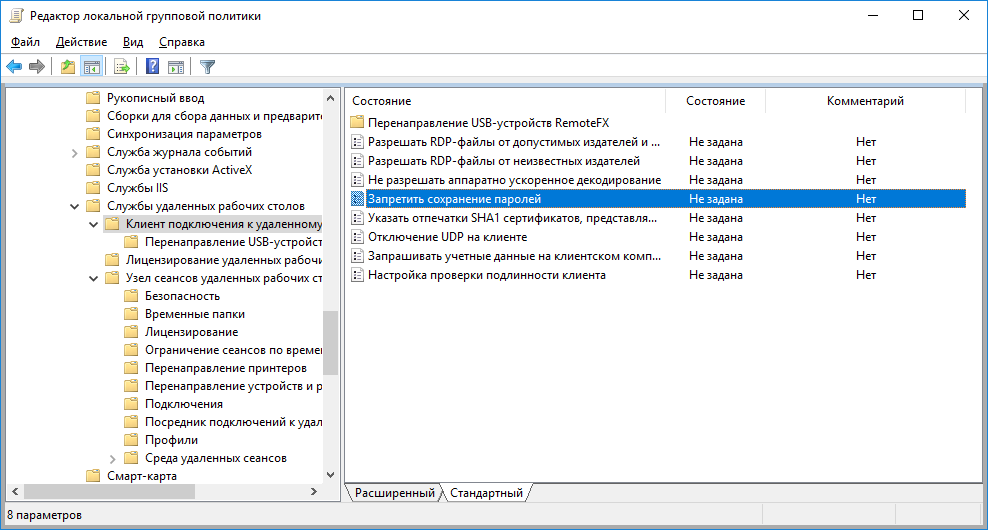

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

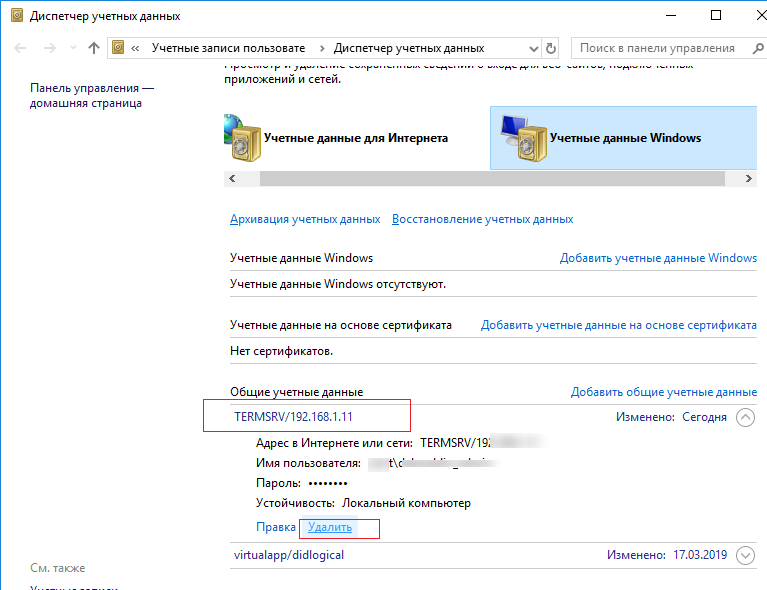

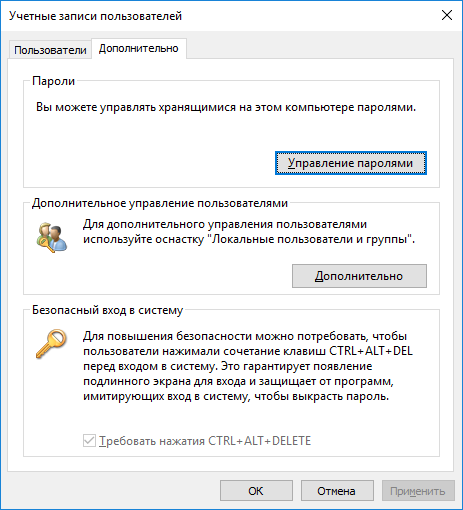

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

RDP — где посмотреть логин и пароль ?

| Список форумов SYSAdmins.RU -> NETWORKS |

| Автор | |||||

|---|---|---|---|---|---|

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| Зарегистрируйтесь и реклама исчезнет! | |||||

| |||||

| ISITP Новичок Зарегистрирован: 27.12.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| chastener Житель sysadmins Зарегистрирован: 29.06.2011

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| KIRALEX Участник форума Зарегистрирован: 25.11.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| ISITP Новичок Зарегистрирован: 27.12.2015

|

| ||||

| Вернуться к началу |

| ||||

| |||||

| KIRALEX Участник форума Зарегистрирован: 25.11.2015 detector | |||||

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).