- Windows server 2012 запрещен метод входа

- Как разрешить / запретить пользователям вход на компьютеры в домене AD

- Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

- Изменяем атрибут LogonWorkstations с помощью PowerShell

- Ограничиваем вход на компьютеры с помощью GPO

- Этот метод входа запрещено использовать»

- Ответы

- Все ответы

- Этот метод входа запрещено использовать»

- Ответы

- Все ответы

Windows server 2012 запрещен метод входа

Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет.

Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход.

| Там вообще никаких групп нету. Пробовал добавлять группы. Не помогло » |

запустите rsop.msc под доменным админом

будет построена результирующая групповая политика для этого компьютера.

посмотрите в ней политику Локальный вход в систему, в колонке имя GPO будет имя политики которая отвечает за это

| Конфигурация компьютера |

| Память: 8Gb DDR3 |

| Ноутбук/нетбук: Dell Latitude 6430u |

| Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка «Этот метод входа запрещено использовать». Под локальным Админом заходит. В групповых политиках запретов никаких нет. Подскажите, где зарылась «собака», которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход. » |

——-

в личке я не консультирую и не отвечаю на профессиональные вопросы. для этого есть форум.

Как разрешить / запретить пользователям вход на компьютеры в домене AD

По умолчанию при создании пользователя в AD он автоматически добавляется в группу Domain Users. Группа Domain Users в свою очередь по умолчанию добавляется в локальную группу Users на компьютере при добавлении его в домен AD. Это означает что любой пользователь домена может войти на любой компьютер в сети. В этой статье мы рассмотрим основные способы ограничения возможности входа пользователей на компьютеры домена.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

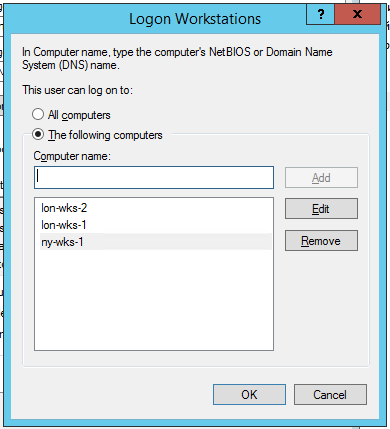

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory

$ADusername = ‘aapetrov’

$complist = Import-Csv -Path «C:\PS\computers.csv» | ForEach-Object <$_.NetBIOSName>

$comparray = $complist -join «,»

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparray

С помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations

$Wks += «,newpc»

Set-ADUser aapetrov -LogonWorkstations $Wks

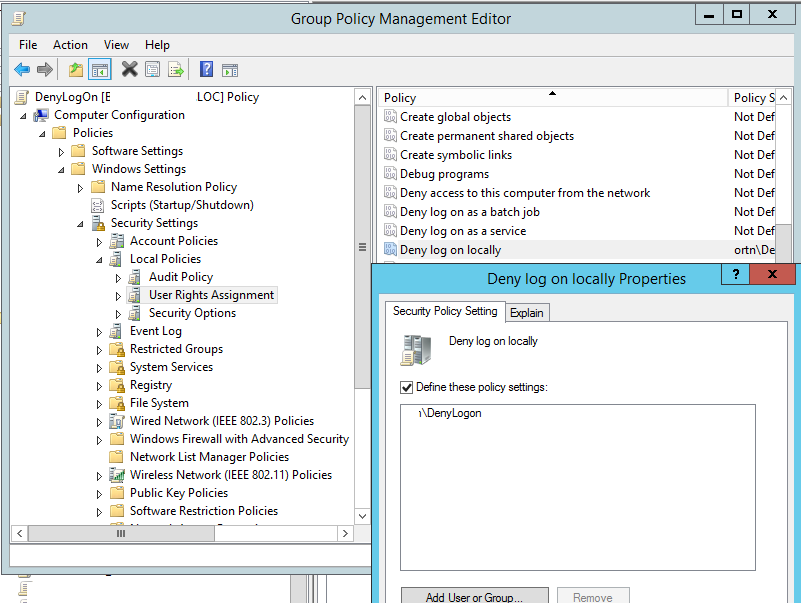

Ограничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Import-module ActiveDirectory

$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”

$group = “corp\msk-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object

Затем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

Несколько важных моментов касательно данных политик:

- Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Этот метод входа запрещено использовать»

Ответы

Вы делаете неправильно.

После выбора политики нужно через локальное меню по команде «Изменить» запустить ее редактор,

перейти в узел Конфигурация компьютера/Политики/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователя, найти там политику Локальный вход в систему и отредактировать её.

PS Названия разделов политики пишу по памяти, могут быть некоторые неточности.

- Предложено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 8 июля 2014 г. 13:55

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 17 июля 2014 г. 11:09

Все ответы

Проверьте групповые политики.

Может быть ошибочно указали группу для применения.

Куда глядеть в групповых подскажите?

профан в этом деле, так что извините. Дефолтные групповые у меня и только единственная политика которая отвечает за возможность управления подключенных клиентов через терминалы

сервер, поднят домен, в нем созданные пользователи, которые будут подключаться к TS, так вот пользователи могут подключаться к TS, а когда я после win+l хочу зайти под пользовательской учеткой (это я имел ввиду под словом «локально») то получаю ошибку. Админ учетка без данной ошибки входит в свою учетку.

Да, был доступ, заходил без проблем под пользователем.

Смотрите в консоли управления групповой политикой, узел результирующая политика, какая именно политика устанавливает у вас право пользователя Logon locally. Скорее всего, это Default Domain Controller Policy: в ней, насколько я помню, это право по умолчанию предоставляется только ряду привилегированных групп (Adminstrators, Server Opertors и т.п.), но не всем пользователям (Users, Domain Users).

Когда найёте эту политику — можете её поменять и после её применния (вручную — gpupdate, но на КД она и сама применяется весьма часто) пользователи смогут заходить локально.

Этот метод входа запрещено использовать»

Ответы

Вы делаете неправильно.

После выбора политики нужно через локальное меню по команде «Изменить» запустить ее редактор,

перейти в узел Конфигурация компьютера/Политики/Конфигурация Windows/Параметры безопасности/Локальные политики/Назначение прав пользователя, найти там политику Локальный вход в систему и отредактировать её.

PS Названия разделов политики пишу по памяти, могут быть некоторые неточности.

- Предложено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 8 июля 2014 г. 13:55

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Moderator 17 июля 2014 г. 11:09

Все ответы

Проверьте групповые политики.

Может быть ошибочно указали группу для применения.

Куда глядеть в групповых подскажите?

профан в этом деле, так что извините. Дефолтные групповые у меня и только единственная политика которая отвечает за возможность управления подключенных клиентов через терминалы

сервер, поднят домен, в нем созданные пользователи, которые будут подключаться к TS, так вот пользователи могут подключаться к TS, а когда я после win+l хочу зайти под пользовательской учеткой (это я имел ввиду под словом «локально») то получаю ошибку. Админ учетка без данной ошибки входит в свою учетку.

Да, был доступ, заходил без проблем под пользователем.

Смотрите в консоли управления групповой политикой, узел результирующая политика, какая именно политика устанавливает у вас право пользователя Logon locally. Скорее всего, это Default Domain Controller Policy: в ней, насколько я помню, это право по умолчанию предоставляется только ряду привилегированных групп (Adminstrators, Server Opertors и т.п.), но не всем пользователям (Users, Domain Users).

Когда найёте эту политику — можете её поменять и после её применния (вручную — gpupdate, но на КД она и сама применяется весьма часто) пользователи смогут заходить локально.

Adblockdetector