- Как настроить Защиту от эксплойтов в Windows 10

- Центр безопасности Защитника Windows

- PowerShell

- Импорт и экспорт конфигураций

- Использование настроек защиты от эксплойтов

- Использование PowerShell для экспорта файла конфигурации

- Использование PowerShell для импорта файла конфигурации

- Использование групповых политик для установки файла конфигурации

- Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

- Системные параметры

- Параметры программ

- Импорт и экспорт настроек

- Настройка Exploit Guard с помощью PowerShell

- Защита устройств от эксплойтов Protect devices from exploits

- Просмотр событий защиты от эксплойтов в Центре Microsoft Security Review exploit protection events in the Microsoft Security Center

- Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows Review exploit protection events in Windows Event Viewer

- Сравнение устранения рисков Mitigation comparison

Как настроить Защиту от эксплойтов в Windows 10

Exploit Guard- новая функция безопасности Защитника Windows, которая была впервые представлена Microsoft в Windows 10 Fall Creators Update.

Защита от эксплойтов представляет собой интегрированную версию инструмента Microsoft EMET (Enhanced Mitigation Experience Toolkit), поддержка которого завершится в середине 2018 года.

Защита от использования уязвимостей включена по умолчанию, если активен Защитник Windows. Эта функция является единственной функцией Exploit Guard, которая не требует включения защиты в режиме реального времени.

Данную функцию можно настроить в Центре безопасности Защитника Windows, с помощью групповых политик или команд PowerShell.

Центр безопасности Защитника Windows

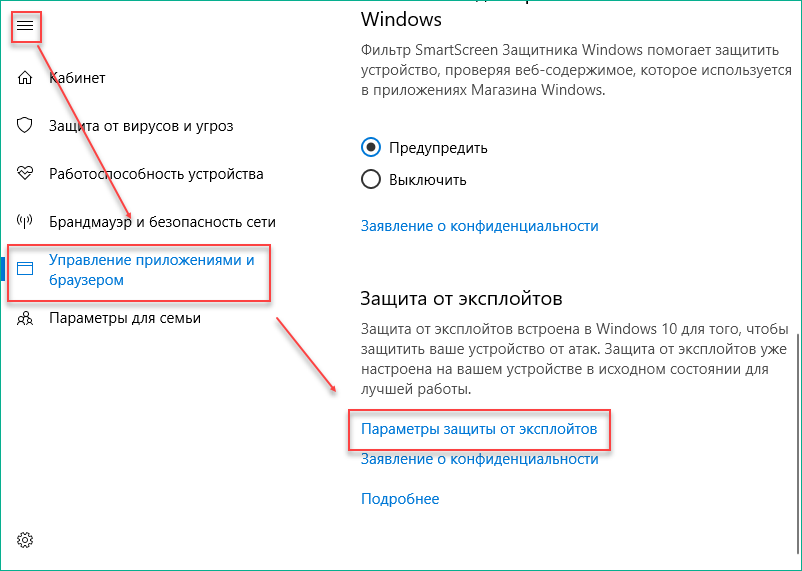

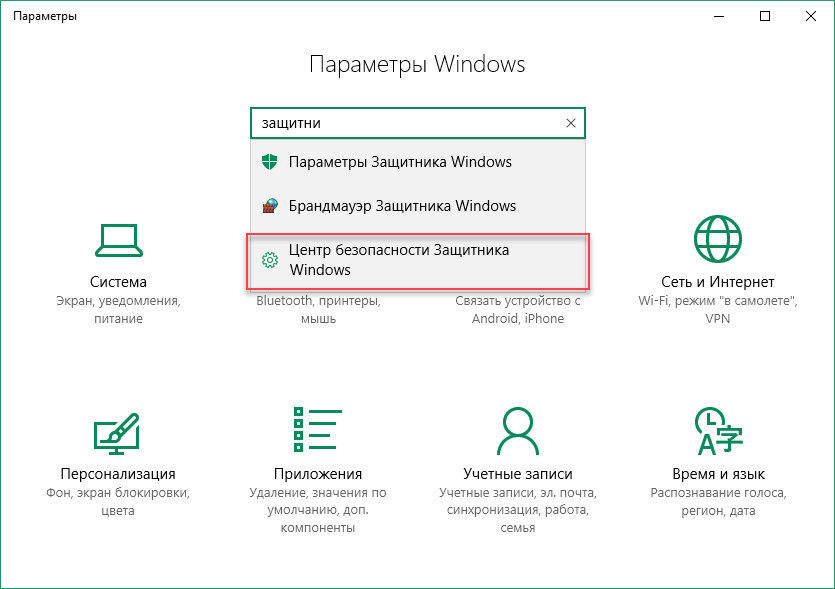

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

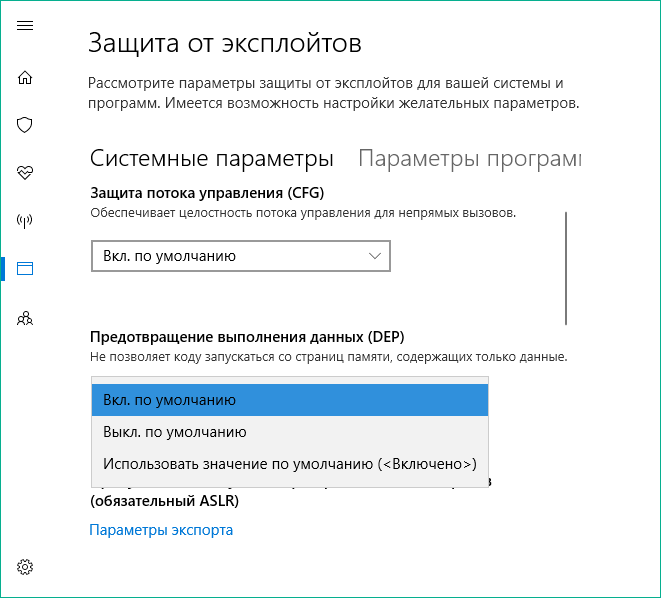

Все настройки разделены на две категории: Системные параметры и Параметры программ.

На вкладке Системные параметры выводится список всех доступных механизмов защиту с их статусом. В Windows 10 Fall Creators Update доступны следующие защиты:

- Защита потока управления (CFG) — вкл. по умолчанию.

- Предотвращение выполнения данных (DEP) — вкл. по умолчанию.

- Принудительное случайное распределение для образов (обязательный ASLR) — выкл. по умолчанию.

- Случайное распределение выделения памяти (низкий ASLR) — вкл. по умолчанию.

- Проверить цепочки исключений (SEHOP) — вкл. по умолчанию.

- Проверка целостности кучи — вкл. по умолчанию.

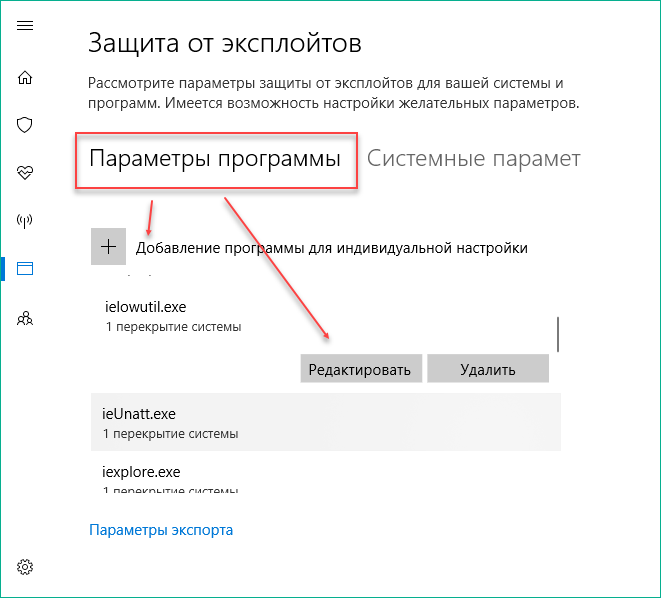

Параметры программ дают вам возможность настраивать защиту для отдельных программ и приложений. Данная опция работает аналогично функции исключений в Microsoft EMET для определенных программ. Данная возможность будет особо полезной, если программа ошибочно работает, когда включены определенные защитные модули.

По умолчанию несколько программ добавлены в исключения, в частности svchost.exe, spools.exe, runtimebroker.exe, iexplore.exe и другие основные программы Windows. Обратите внимание, что вы можете переопределить эти исключения, выбрав файлы и нажав кнопку “Редактировать”.

Нажмите ссылку “Добавление программы для индивидуальной настройки”, чтобы добавить приложение в список исключений.

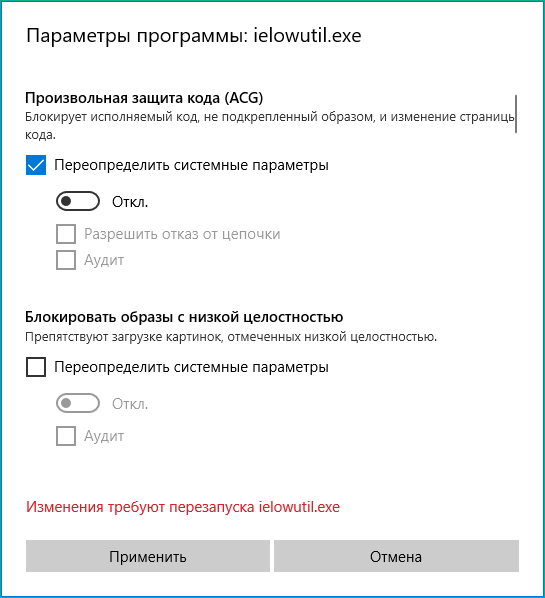

Вы можете установить отдельный статус всех поддерживаемых защит для каждой программы, которую вы добавили в настройках программы. Помимо переопределения системного параметра по умолчанию и принудительного его включения или отключения, существует также возможность установить параметр только для аудита. В последнем случае будет происходить запись событий, которые происходили, если бы статус защиты был включен, в системный журнал Windows.

В списке “Параметры программ” перечислены дополнительные параметры защиты, которые невозможно настроить под системными параметрами, поскольку они настроены для работы только на уровне приложения.

- Защита от произвольного кода (ACG)

- Блокировка образов низкой целостности

- Блокировка удаленных образов

- Блокировка ненадежных шрифтов

- Защита целостности кода

- Отключение точек расширения

- Отключение вызовов системы Win32k

- Не разрешать дочерние процессы

- Фильтрация адресов экспорта (EAF)

- Фильтрация адресов импорта (IAF)

- Имитация выполнения (SimExec)

- Проверка вызовов API (CallerCheck)

- Проверка использования дескриптора

- Проверка целостности зависимостей образа

- Проверка целостности стека (StackPivot)

PowerShell

Вы можете использовать командную строку PowerShell для установки, удаления или изменения списка мер. Доступны следующие команды:

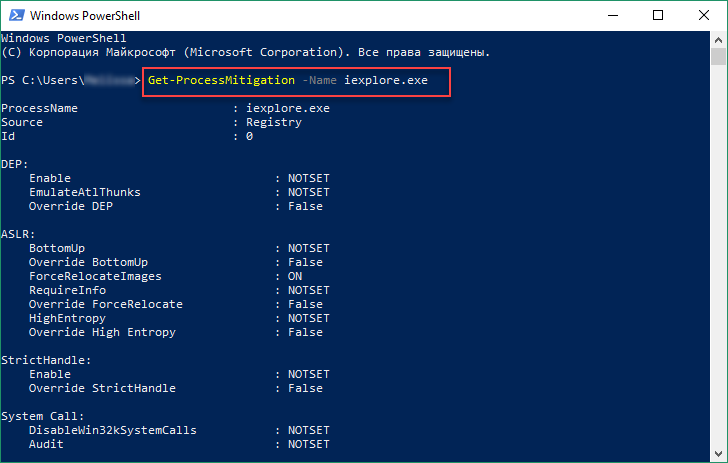

Чтобы просмотреть все защитные меры указанного процесса: Get-ProcessMitigation -Name processName.exe

Чтобы установить защитную меру: Set-ProcessMitigation — — , ,

Область действия: -System или -Name .

Действие: либо -Enable или -Disable .

Мера: название защитной меры. Обратитесь к таблице на сайте Microsoft, чтобы посмотреть список доступных мер. Вы можете отделить несколько мер запятой.

- Set-Processmitigation -System -Enable DEP

- Set-Processmitigation -Name test.exe -Remove -Disable DEP

- Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll, dllName2.dll

Импорт и экспорт конфигураций

Конфигурации можно импортировать и экспортировать. Данные операции можно сделать на странице “Параметров защиты эксплойтов” в Центре безопасности Защитника Windows, а также с помощью PowerShell или редактора групповых политик.

Кроме того, конфигурации EMET можно преобразовать для последующего импорта.

Использование настроек защиты от эксплойтов

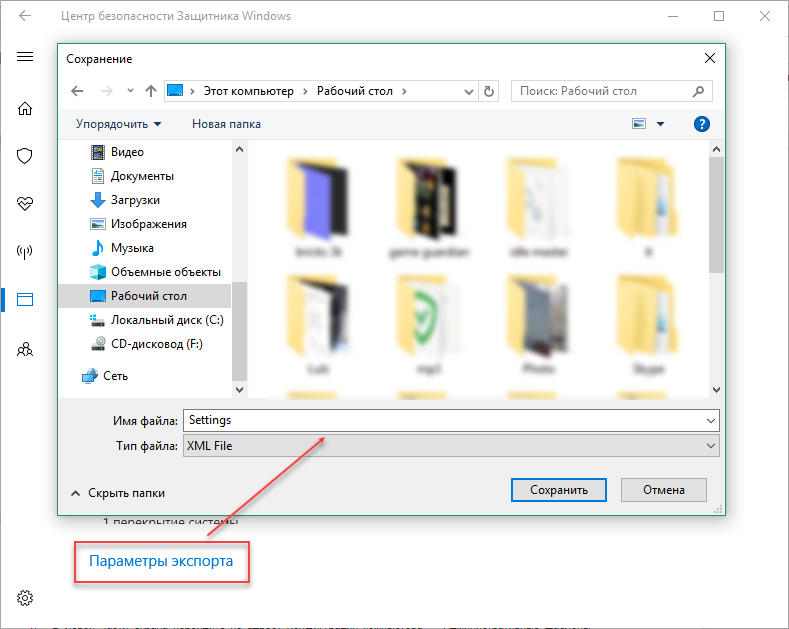

Вы можете экспортировать конфигурации в приложении “Центр безопасности Защитника Windows”, но не импортировать их. Экспорт добавляет все меры уровня системы и уровня приложения.

Нажмите ссылку “Параметры экспорта” и выберите местоположение для файла .XML с настройками.

Использование PowerShell для экспорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Get-ProcessMitigation -RegistryConfigFilePath filename.xml

Измените путь и filename.xml, указав требуемое местоположение и название файла.

Использование PowerShell для импорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Set-ProcessMitigation -PolicyFilePath filename.xml

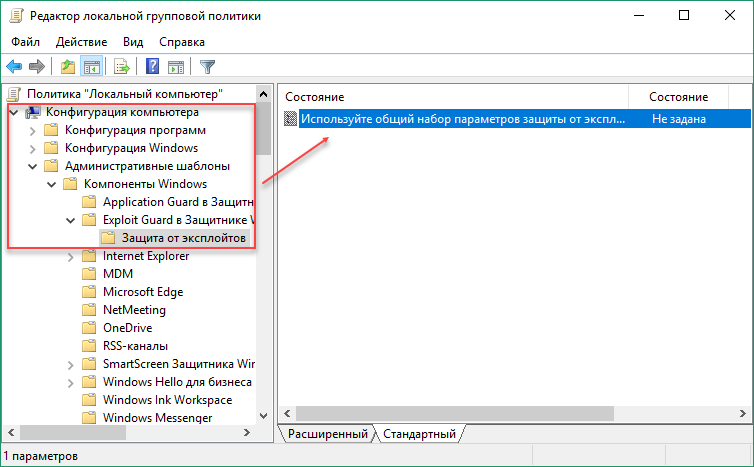

Использование групповых политик для установки файла конфигурации

Вы можете установить файлы конфигураций с помощью редактора групповых политик:

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

- Get-ProcessMitigation -Name iexplore.exe — получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь.

- Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:\Users\Alex\Desktop\test.exe, используйте команду в PowerShell: Set-ProcessMitigation -Name C:\Users\Alex\Desktop\test.exe -Enable SEHOP

- Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду: Set-Processmitigation -System -Enable SEHOP

- -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —DisableAuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды Get-ProcessMitigation -Name имя_процесса.exe .

Защита устройств от эксплойтов Protect devices from exploits

Область применения: Applies to:

Защита от эксплойтов автоматически применяет ряд методов защиты от эксплойтов к процессам и приложениям операционной системы. Exploit protection automatically applies a number of exploit mitigation techniques to operating system processes and apps. Защита от эксплойтов поддерживается начиная с Windows 10 версии 1709 и Windows Server версии 1803. Exploit protection is supported beginning with Windows 10, version 1709 and Windows Server, version 1803.

Вы можете посетить веб-сайт Testground Защитника Windows по ссылке demo.wd.microsoft.com, чтобы проверить, работает ли функция, и узнать, как она работает. You can visit the Windows Defender Testground website at demo.wd.microsoft.com to confirm the feature is working and see how it works.

Защита от эксплойтов лучше всего работает с Defender для конечной точки, который предоставляет подробные отчеты о событиях и блоках защиты от эксплойтов в рамках обычных сценариев исследования оповещений. Exploit protection works best with Defender for Endpoint — which gives you detailed reporting into exploit protection events and blocks as part of the usual alert investigation scenarios.

Можно включить защиту от эксплойтов на отдельном устройстве, а затем использовать групповую политику для распространения XML-файла на несколько устройств одновременно. You can enable exploit protection on an individual device, and then use Group Policy to distribute the XML file to multiple devices at once.

Когда на устройстве применяется устранение рисков, в Центре уведомлений отображается уведомление. When a mitigation is encountered on the device, a notification will be displayed from the Action Center. Вы можете настроить уведомление, указав сведения о вашей организации и контактные данные. You can customize the notification with your company details and contact information. Вы также можете включить правила по отдельности, чтобы настроить, какие методы отслеживает функция. You can also enable the rules individually to customize what techniques the feature monitors.

Вы также можете использовать режим аудита, чтобы оценить, как защита от эксплойтов повлияет на вашу организацию, если она будет включена. You can also use audit mode to evaluate how exploit protection would impact your organization if it were enabled.

Многие функции в EMET включены в защиту от эксплойтов. Many of the features in the Enhanced Mitigation Experience Toolkit (EMET) are included in exploit protection. Фактически вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. In fact, you can convert and import existing your EMET configuration profiles into exploit protection. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов To learn more, see Import, export, and deploy exploit protection configurations.

Если вы используете EMET, следует помнить, что поддержка EMET была прекращена 31 июля 2018 года. If you are currently using EMET you should be aware that EMET reached end of support on July 31, 2018. Рассмотрите возможность замены EMET на защиту от эксплойтов в Windows 10. Consider replacing EMET with exploit protection in Windows 10.

Некоторые технологии защиты безопасности могут иметь проблемы совместимости с некоторыми приложениями. Some security mitigation technologies may have compatibility issues with some applications. Необходимо проверить защиту от эксплойтов во всех сценариях целевого использования с помощью режима аудита перед развертыванием конфигурации в производственной среде или в остальной части сети. You should test exploit protection in all target use scenarios by using audit mode before deploying the configuration across a production environment or the rest of your network.

Просмотр событий защиты от эксплойтов в Центре Microsoft Security Review exploit protection events in the Microsoft Security Center

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений. Defender for Endpoint provides detailed reporting into events and blocks as part of its alert investigation scenarios.

Вы можете запрашивать данные Defender для конечной точки с помощью Расширенной охоты на угрозы. You can query Defender for Endpoint data by using Advanced hunting. Если вы используете режим аудита, вы можете использовать расширенную охоту на угрозы, чтобы узнать, как параметры защиты от эксплойтов могут повлиять на вашу среду. If you’re using audit mode, you can use advanced hunting to see how exploit protection settings could affect your environment.

Вот пример запроса: Here is an example query:

Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows Review exploit protection events in Windows Event Viewer

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, созданные при блокировке (или аудите) защиты от эксплойтов приложения: You can review the Windows event log to see events that are created when exploit protection blocks (or audits) an app:

| Поставщик/источник Provider/source | Идентификатор события Event ID | Описание Description |

|---|---|---|

| Безопасность — Устранение рисков Security-Mitigations | 1 1 | Аудит ACG ACG audit |

| Безопасность — Устранение рисков Security-Mitigations | 2 2 | Принудительное выполнение ACG ACG enforce |

| Безопасность — Устранение рисков Security-Mitigations | 3 3 | Не разрешать аудит для дочерних процессов Do not allow child processes audit |

| Безопасность — Устранение рисков Security-Mitigations | 4 4 | Не разрешать блокировку дочерних процессов Do not allow child processes block |

| Безопасность — Устранение рисков Security-Mitigations | 5 5 | Блокировать аудит изображений с низкой целостностью Block low integrity images audit |

| Безопасность — Устранение рисков Security-Mitigations | 6 6 | Блокировать блок изображений с низкой целостностью Block low integrity images block |

| Безопасность — Устранение рисков Security-Mitigations | 7 7 | Блокировать аудит удаленных изображений Block remote images audit |

| Безопасность — Устранение рисков Security-Mitigations | 8 8 | Блокировать блок удаленных изображений Block remote images block |

| Безопасность — Устранение рисков Security-Mitigations | 9 9 | Отключить аудит системных вызовов Win32k Disable win32k system calls audit |

| Безопасность — Устранение рисков Security-Mitigations | 10 10 | Отключить блокировку системных вызовов win32k Disable win32k system calls block |

| Безопасность — Устранение рисков Security-Mitigations | 11 11 | Аудит защиты целостности кода Code integrity guard audit |

| Безопасность — Устранение рисков Security-Mitigations | 12 12 | Блок защиты целостности кода Code integrity guard block |

| Безопасность — Устранение рисков Security-Mitigations | 13 13 | Аудит EAF EAF audit |

| Безопасность — Устранение рисков Security-Mitigations | 14 14 | Принудительное выполнение EAF EAF enforce |

| Безопасность — Устранение рисков Security-Mitigations | 15 15 | EAF + аудит EAF+ audit |

| Безопасность — Устранение рисков Security-Mitigations | 16 16 | EAF+ принудительное выполнение EAF+ enforce |

| Безопасность — Устранение рисков Security-Mitigations | 17 17 | Аудит IAF IAF audit |

| Безопасность — Устранение рисков Security-Mitigations | 18 18 | Принудительное выполнение IAF IAF enforce |

| Безопасность — Устранение рисков Security-Mitigations | 19 19 | Аудит ROP StackPivot ROP StackPivot audit |

| Безопасность — Устранение рисков Security-Mitigations | 20 20 | Принудительное выполнение ROP StackPivot ROP StackPivot enforce |

| Безопасность — Устранение рисков Security-Mitigations | 21 21 | Аудит ROP CallerCheck ROP CallerCheck audit |

| Безопасность — Устранение рисков Security-Mitigations | 22 22 | Принудительное выполнение ROP CallerCheck ROP CallerCheck enforce |

| Безопасность — Устранение рисков Security-Mitigations | 23 23 | Аудит ROP SimExec ROP SimExec audit |

| Безопасность — Устранение рисков Security-Mitigations | 24 24 | Принудительное выполнение ROP SimExec ROP SimExec enforce |

| WER — Диагностика WER-Diagnostics | 5 5 | Блок CFG CFG Block |

| Win32K Win32K | 260 260 | Ненадежный шрифт Untrusted Font |

Сравнение устранения рисков Mitigation comparison

Средства защиты, доступные в EMET, включены в Windows 10 (начиная с версии 1709) и Windows Server (начиная с версии 1803) в разделе Защита от эксплойтов. The mitigations available in EMET are included natively in Windows 10 (starting with version 1709) and Windows Server (starting with version 1803), under Exploit protection.

В таблице этого раздела указаны доступность и поддержка встроенных средств защиты EMET и защиты от эксплойтов. The table in this section indicates the availability and support of native mitigations between EMET and exploit protection.

| Устранение рисков Mitigation | Доступно в рамках защиты от эксплойтов Available under exploit protection | Доступно в EMET Available in EMET |

|---|---|---|

| Механизм Arbitrary code guard (ACG) Arbitrary code guard (ACG) | да yes | да yes Как «Проверка защиты памяти» As «Memory Protection Check» |

| Блокировать удаленные изображения Block remote images | да yes | да yes Как «Загрузка проверки библиотеки» As «Load Library Check» |

| Блокировка ненадежные шрифты Block untrusted fonts | да yes | да yes |

| Предотвращение выполнения данных (DEP) Data Execution Prevention (DEP) | да yes | да yes |

| Фильтрация адресов экспорта (EAF) Export address filtering (EAF) | да yes | да yes |

| Принудительный случайный выбор изображений (обязательный ASLR) Force randomization for images (Mandatory ASLR) | да yes | да yes |

| Устранение рисков безопасности NullPage NullPage Security Mitigation | да yes Изначально включено в Windows 10 Included natively in Windows 10 Дополнительные сведения см. в статье Устранение угроз с помощью функций безопасности Windows 10 See Mitigate threats by using Windows 10 security features for more information | да yes |

| Случайные выделения памяти (ASLR снизу вверх) Randomize memory allocations (Bottom-Up ASLR) | да yes | да yes |

| Имитация выполнения (SimExec) Simulate execution (SimExec) | да yes | да yes |

| Проверка вызова API (CallerCheck) Validate API invocation (CallerCheck) | да yes | да yes |

| Проверка цепочек исключений (SEHOP) Validate exception chains (SEHOP) | да yes | да yes |

| Проверка целостности стека (StackPivot) Validate stack integrity (StackPivot) | да yes | да yes |

| Сертификат доверия (настраиваемое закрепление сертификата) Certificate trust (configurable certificate pinning) | Windows 10 обеспечивает закрепление корпоративных сертификатов Windows 10 provides enterprise certificate pinning | да yes |

| Выделение распыления кучи Heap spray allocation | Неэффективно в отношении новых браузерных эксплойтов; новые меры защиты обеспечивают лучшую защиту Ineffective against newer browser-based exploits; newer mitigations provide better protection Дополнительные сведения см. в статье Устранение угроз с помощью функций безопасности Windows 10 See Mitigate threats by using Windows 10 security features for more information | да yes |

| Блокировать изображений с низкой целостностью Block low integrity images | да yes | нет no |

| Защита целостности кода Code integrity guard | да yes | нет no |

| Отключить точки расширения Disable extension points | да yes | нет no |

| Отключить системные вызовы Win32k Disable Win32k system calls | да yes | нет no |

| Не разрешать дочерние процессы Do not allow child processes | да yes | нет no |

| Фильтрация адресов импорта (IAF) Import address filtering (IAF) | да yes | нет no |

| Проверка использования дескриптора Validate handle usage | да yes | нет no |

| Проверка целостности кучи Validate heap integrity | да yes | нет no |

| Проверка целостности зависимостей изображения Validate image dependency integrity | да yes | нет no |

Расширенные средства защиты от ROP, доступные в EMET, заменены ACG в Windows 10. Другие дополнительные параметры EMET включены по умолчанию в рамках включения мер защиты от ROP для процесса. The Advanced ROP mitigations that are available in EMET are superseded by ACG in Windows 10, which other EMET advanced settings are enabled by default, as part of enabling the anti-ROP mitigations for a process. Дополнительные сведения об использовании в Windows 10 существующей технологии EMET см. в разделе Устранение рисков с помощью функций безопасности Windows 10. See the Mitigation threats by using Windows 10 security features for more information on how Windows 10 employs existing EMET technology.